En un preocupante desarrollo en el ámbito de la ciberseguridad, los atacantes han estado aprovechando las capacidades de la API de DocuSign para enviar facturas fraudulentas que imitan fielmente a los documentos auténticos. Estas campañas han ido aumentando en frecuencia, y los informes de los últimos cinco meses destacan un aumento significativo de los incidentes. En el contexto de la ciberseguridad, el abuso de la API de DocuSign representa un cambio significativo con respecto a los métodos tradicionales de phishing. Los ataques de phishing convencionales suelen implicar el envío de correos electrónicos falsificados que imitan a marcas de confianza para engañar a las víctimas para que hagan clic en enlaces maliciosos o introduzcan datos confidenciales, como las credenciales de inicio de sesión. Los filtros de correo electrónico y antispam han evolucionado para detectar y bloquear estas tácticas engañosas de forma eficaz, lo que dificulta que los atacantes tengan éxito con los métodos tradicionales.

Sin embargo, cuando los correos electrónicos maliciosos provienen de servicios de confianza, como DocuSign, resulta mucho más complicado para los usuarios y las herramientas de seguridad detectarlos y marcarlos. Esto se debe a que estos correos electrónicos se envían desde cuentas legítimas y utilizan plantillas genuinas de marcas conocidas, lo que aumenta su credibilidad. Por ejemplo, los atacantes pueden crear facturas realistas utilizando la marca real de DocuSign y enviarlas a través de la plataforma, que elude muchos filtros convencionales diseñados para detectar intentos de phishing.

Los cibercriminales ya han utilizado otros servicios legítimos en línea, como compartir documentos a través de Google Docs, para enviar contenido malicioso. La tendencia actual consiste en aprovechar DocuSign, un servicio de firma electrónica en el que confían muchas organizaciones, para propagar estafas a una escala que los intentos de phishing tradicionales rara vez alcanzan. Este enfoque integra las actividades fraudulentas sin problemas en los flujos de trabajo de comunicación estándar, lo que las hace parecer confiables y aumenta la probabilidad de éxito.

Este método en evolución plantea una amenaza importante ya que afecta la confianza inherente que los usuarios depositan en los servicios legítimos y sus comunicaciones, lo que genera un mayor riesgo de incumplimiento y de fraude relacionado con los pagos.

Cómo funciona el plan

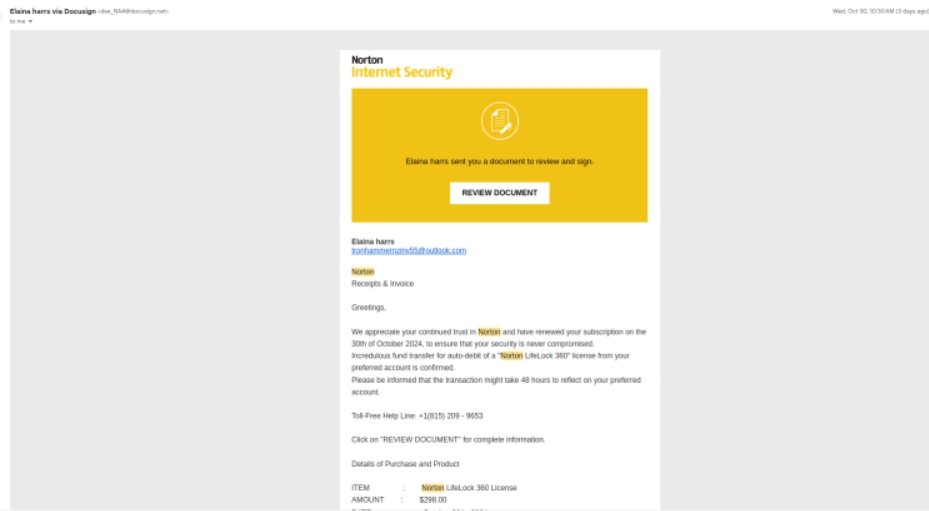

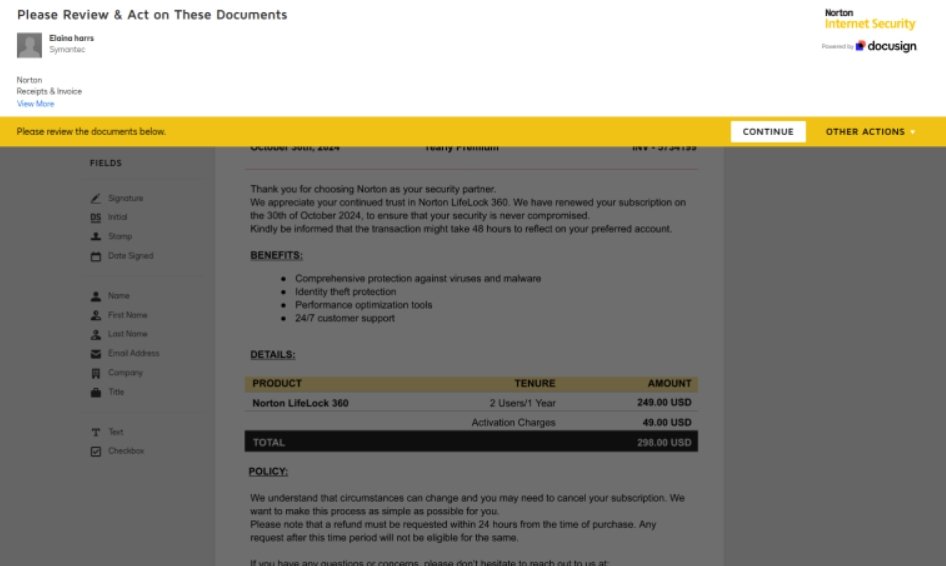

Los atacantes crean cuentas legítimas de pago en DocuSign, lo que les permite personalizar plantillas y usar la API de la plataforma para enviar documentos que parecen auténticos. Entre los objetivos más comunes se encuentran empresas de software, como Norton Antivirus, cuya marca se imita para que estas facturas parezcan convincentes. Estos documentos pueden incluir precios correctos o cargos adicionales, como tarifas de activación, y están diseñados para obtener pagos de destinatarios incautos.

Una vez que la víctima firma electrónicamente el documento, los atacantes lo envían a los departamentos financieros para que lo paguen o lo utilizan para realizar solicitudes de pago directas fuera de DocuSign. Como estas facturas proceden de fuentes confiables dentro de la red de DocuSign, evaden la detección por correo electrónico y filtros de phishing, lo que presenta un desafío formidable para las medidas de ciberseguridad estándar.

Cómo los atacantes crean y utilizan cuentas pagadas de DocuSign

Los atacantes han encontrado una forma de explotar la infraestructura legítima que ofrece DocuSign para propagar actividades fraudulentas. El proceso comienza con la creación y el uso de cuentas de pago de DocuSign, que les permiten aprovechar el conjunto completo de herramientas y funciones de la plataforma. Así es como llevan a cabo estas maniobras:

- Configuración de cuentas legítimas :

- Los atacantes se registran en cuentas pagas de DocuSign, lo que garantiza que tendrán acceso a funciones premium, incluida la capacidad de crear y personalizar plantillas y utilizar capacidades de API.

- Al utilizar métodos de pago legítimos o información de tarjetas de crédito robadas, evitan levantar señales de alerta inmediatas durante el registro de la cuenta.

- Elaboración de plantillas personalizadas :

- Una vez que se crea una cuenta, los atacantes utilizan las herramientas de DocuSign para crear plantillas que imitan fielmente las de empresas de confianza, como marcas de software conocidas como Norton Antivirus u otras empresas importantes.

- Estas plantillas cuentan con marcas, logotipos y elementos de diseño auténticos, lo que hace que las facturas parezcan muy creíbles para los destinatarios.

- Utilización de API para implementación masiva :

- El uso de la API de DocuSign, en particular el punto final Envelopes: create , permite a los atacantes automatizar el proceso de envío de estas facturas fraudulentas a gran escala.

- Al integrar la automatización, los atacantes pueden implementar estafas de manera rápida y eficiente, llegando a numerosos objetivos con un mínimo esfuerzo manual.

- Contenido y tácticas :

- Las facturas a menudo contienen detalles de precios precisos y pueden incluir tarifas adicionales, como cargos de activación, para mejorar la ilusión de autenticidad.

- Las tácticas también pueden implicar instrucciones de transferencia directa u otra información de pago para redirigir fondos a las cuentas de los atacantes.

- Ejecución de solicitudes de pago :

- Si la víctima firma electrónicamente el documento, los atacantes pueden utilizar el documento firmado para enviar solicitudes de pago directamente a los departamentos de finanzas o solicitar el pago a través de otros canales de comunicación.

- Debido a que estos documentos se envían a través de la infraestructura legítima de DocuSign, pasan fácilmente por los servicios de correo electrónico y los filtros antiphishing, lo que reduce la probabilidad de detección.

Este mal uso calculado de las cuentas pagas y las capacidades de la API refleja un nivel sofisticado de planificación y comprensión de la funcionalidad de la plataforma. Destaca la necesidad de prácticas de seguridad vigilantes dentro de las organizaciones para identificar y prevenir la explotación de servicios confiables como DocuSign.

El papel de la automatización de API en la escalabilidad de los ataques

Las capacidades de automatización que ofrece la API de DocuSign, como el punto de acceso Envelopes: create , han permitido a los atacantes implementar estas estafas a gran escala con una mínima intervención manual. Este abuso subraya cómo los cibercriminales también pueden aprovechar las herramientas diseñadas para mejorar las operaciones comerciales. La capacidad de personalizar facturas utilizando plantillas oficiales, con marcas no autorizadas, amplifica la legitimidad percibida de estas estafas.

Desafíos en la detección

El uso de la plataforma legítima de DocuSign para actividades fraudulentas presenta importantes obstáculos para los mecanismos de detección tradicionales. A continuación, se explica por qué estas estafas son especialmente difíciles de identificar:

- Fuente legítima de correos electrónicos :

- A diferencia de las estafas de phishing tradicionales que suelen utilizar direcciones de correo electrónico falsas o sospechosas, los correos electrónicos involucrados en estas estafas basadas en DocuSign provienen de cuentas legítimas de DocuSign. Esto complica la detección porque los servicios de correo electrónico y las herramientas antiphishing están diseñados para confiar en las comunicaciones de fuentes confiables como DocuSign.

- Ausencia de enlaces o archivos adjuntos maliciosos :

- Los métodos convencionales de detección de phishing se basan en la identificación de enlaces o archivos adjuntos sospechosos en los correos electrónicos. Sin embargo, las estafas que se llevan a cabo a través de DocuSign normalmente no incluyen estos elementos. En cambio, el peligro reside en el propio documento, que puede parecer perfectamente legítimo y contener solicitudes de pagos o autorizaciones financieras.

- Uso de marca y plantillas auténticas :

- Los atacantes suelen utilizar plantillas genuinas proporcionadas por DocuSign o crear réplicas muy precisas de documentos de marca de empresas de confianza. Estas plantillas incluyen logotipos, diseños y diseños de aspecto oficial reales, lo que hace que sea casi imposible para los destinatarios distinguir entre una factura fraudulenta y una legítima sin una inspección más detallada.

- Cómo eludir los filtros de correo electrónico :

- Dado que estos correos electrónicos se originan directamente en la plataforma de DocuSign, pasan por filtros de correo electrónico y detectores de spam que suelen estar configurados para identificar intentos de phishing poco confiables o mal diseñados. Este nivel de autenticidad reduce significativamente la probabilidad de que los correos electrónicos se marquen o se pongan en cuarentena.

- Confianza del usuario en las comunicaciones de DocuSign :

- DocuSign es un servicio de firma electrónica de gran confianza que utilizan muchas empresas para gestionar documentos de forma segura. Como resultado, es más probable que los destinatarios confíen en las comunicaciones y solicitudes enviadas a través de DocuSign, lo que aumenta las probabilidades de éxito de estas estafas.

- Anomalías mínimas en los encabezados de correo electrónico :

- Los ataques de phishing avanzados que utilizan DocuSign aprovechan los encabezados y dominios de correo electrónico legítimos (por ejemplo, del dominio docusign.net). Esto hace que sea más difícil detectarlos durante una revisión superficial y permite que estas estafas evadan los mecanismos de detección que buscan discrepancias en los metadatos del correo electrónico.

- Mayor automatización :

- El uso que hacen los atacantes de la API de DocuSign para la entrega automatizada de documentos fraudulentos a gran escala significa que estos ataques pueden ocurrir a un ritmo rápido, superando los procesos de revisión manual. La automatización también garantiza un formato consistente en grandes volúmenes de estafas, lo que dificulta distinguir entre documentos genuinos y fraudulentos basándose únicamente en la apariencia.

Estos desafíos ponen de relieve la necesidad de contar con estrategias actualizadas y avanzadas, tanto en materia de capacitación organizacional como de tecnología, para detectar y prevenir ataques sofisticados que aprovechen plataformas confiables. Una vigilancia mejorada y procesos de verificación de múltiples capas son fundamentales para minimizar el riesgo de ser víctima de este tipo de estafas.

Medidas de seguridad recomendadas

Se aconseja a las organizaciones adoptar un enfoque multifacético para protegerse contra este tipo de amenazas:

- Verificar la información del remitente : confirme siempre las credenciales y las cuentas asociadas de los remitentes, especialmente si las facturas son inesperadas o contienen tarifas inusuales.

- Procesos de aprobación interna : Implementar procedimientos rigurosos para las transacciones financieras, que requieran la revisión de varios miembros del equipo para minimizar el riesgo de pagos no autorizados.

- Capacitación de empleados : Realizar sesiones de capacitación para informar a los empleados sobre las características de este tipo de estafas y promover una cultura de vigilancia.

- Detección de anomalías : vigile de cerca las facturas inesperadas o irregulares.

- Siga las pautas del proveedor : manténgase actualizado sobre las mejores prácticas de DocuSign y otros proveedores de servicios para identificar y mitigar amenazas de phishing.

Para los proveedores de servicios, es fundamental realizar modelos de amenazas, aplicar limitaciones de velocidad a los puntos finales de API y emplear herramientas de monitoreo para identificar posibles patrones de abuso.

Este uso indebido de la API de DocuSign para distribuir facturas fraudulentas representa una evolución sofisticada en las tácticas de phishing. Al incorporar estafas en plataformas genuinas, los atacantes aumentan sus posibilidades de eludir los métodos de detección convencionales. A medida que los cibercriminales continúan adaptándose, las organizaciones deben priorizar las medidas de defensa proactivas, centrándose en la seguridad de la API y la capacitación integral de los empleados.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.