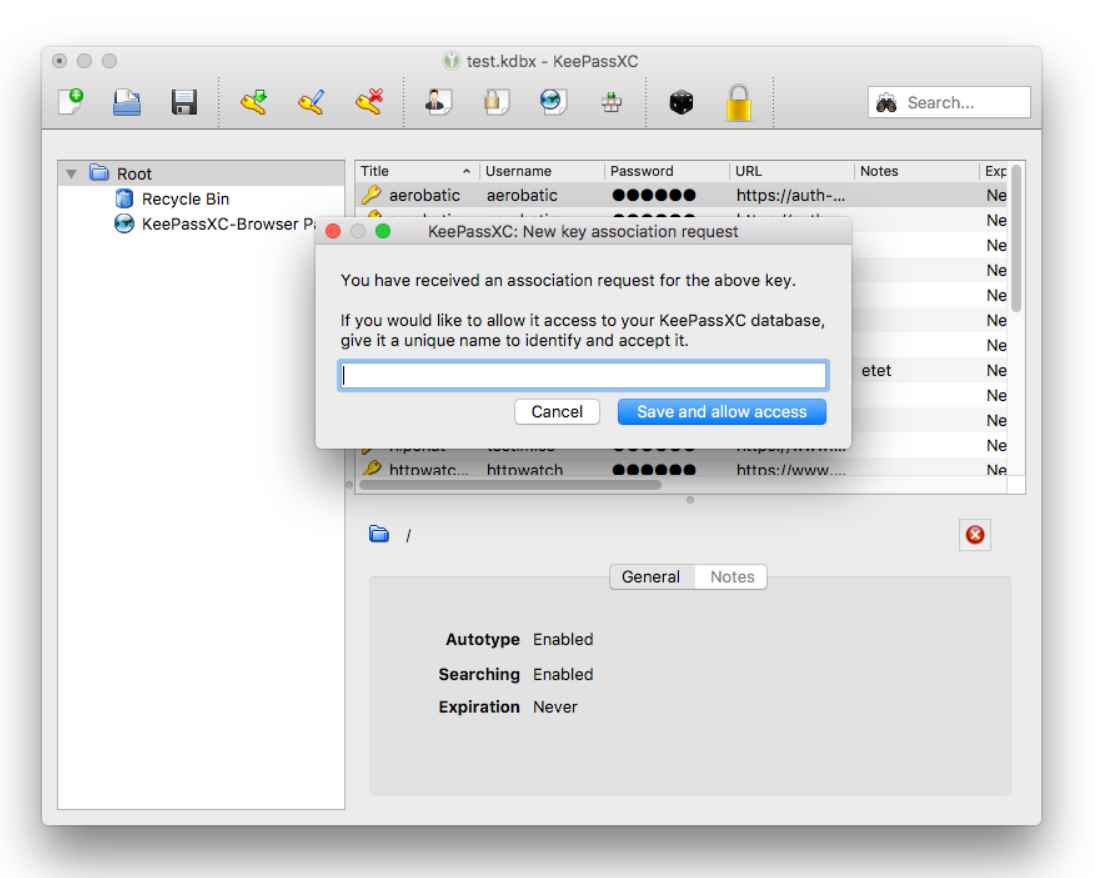

Es bien sabido que KeePassXC , un administrador de contraseñas de código abierto que usa mucha gente, es conocido por tener funciones de seguridad sólidas y la capacidad de proteger la información confidencial del usuario. Por otro lado, nuevas investigaciones realizadas por CyberCitizen.tech han revelado preocupaciones sobre las modificaciones realizadas en la configuración de seguridad de KeePassXC-Database. Al realizar cambios en la configuración de seguridad, ha llamado la atención de CyberCitizeny otros usuarios que no es necesaria una confirmación mediante la contraseña maestra o el segundo factor configurado. Este es un descubrimiento muy notable. CVE-2023-35866 es el nombre de la falla que se encontró en KeePassXC no hace mucho tiempo. Un administrador de contraseñas de código abierto que funciona con plataformas Windows, macOS y Linux, KeePassXC está disponible para descargar. Sirve como depósito para una amplia variedad de información confidencial, como nombres de usuario, contraseñas, URL, archivos e incluso notas personales, entre otras cosas. Sus datos, que están encriptados y almacenados en un archivo fuera de línea, pueden guardarse en cualquier lugar, desde una carpeta local en su escritorio hasta soluciones alojadas en la nube.

La plataforma permite una administración eficaz mediante la provisión de títulos definidos por el usuario, iconos que se pueden personalizar y un sistema de grupos. Una herramienta de búsqueda incorporada que admite búsquedas de patrones complejos garantiza que se pueda acceder rápidamente a cualquier registro en la base de datos en cualquier momento. Además, KeePassXC está equipado con un generador de contraseñas versátil que es capaz de evocar una combinación segura de caracteres o frases de contraseña que son fáciles de recordar.

La preocupante facilidad de acceso está en el corazón de la vulnerabilidad CVE-2023-35866. Dentro del contexto de una sesión de base de datos KeePassXC autenticada, un atacante local tiene la capacidad de cambiar la configuración de seguridad de la base de datos. Esto incluye modificar la configuración de la contraseña maestra así como la configuración del segundo factor de autenticación sin que sea necesario autenticar estos cambios.

Sorprendentemente, no es necesario obtener confirmación para exportar la base de datos o realizar cambios en la contraseña maestra. Después de obtener acceso al sistema, ya sea de forma local o remota, un actor de amenazas potencial podría exportar rápidamente toda la base de datos o cambiar la contraseña sin encontrar obstáculos en el camino que lo impidan.

Los siguientes son algunos de los posibles pasos que se pueden tomar para mejorar las características de seguridad existentes de KeePassXC y cerrar el agujero de seguridad existente:

Confirmación de la contraseña maestra Siempre que se realicen cambios en la configuración de seguridad, es esencial implementar una confirmación requerida de la contraseña maestra. Solo los usuarios autorizados que estén en posesión de la contraseña maestra y sepan cómo ingresarla podrán realizar cambios en la configuración de seguridad esencial si es necesario ingresar la contraseña maestra.

Confirmación de la autenticación de segundo factor Se recomienda, si es posible, incluir la necesidad de una confirmación de autenticación de segundo factor al realizar cambios en la configuración de seguridad de una organización. Esto podría implicar el uso de una clave física o una de las otras técnicas 2FA. Solo aquellos que tengan las credenciales adecuadas podrán cambiar la configuración de seguridad después de completar este paso, ya que agrega otro grado de autenticación al proceso.

A la luz de esto, el equipo trabajador detrás de KeePassXC ha dado su palabra de que el problema se solucionará en la próxima versión de KeePassXC, que ahora está en desarrollo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.