El Protocolo de ubicación de servicio (SLP) es un protocolo de Internet más antiguo que se ha encontrado que contiene una falla de seguridad crítica, a la que se le ha asignado el identificador CVE-2023-29552. Esta falla fue identificada conjuntamente por investigadores de Bitsight y Curesec. Los atacantes que se aprovechan de esta vulnerabilidad pueden usar instancias susceptibles para realizar enormes ataques de denegación de servicio ( DoS) ataques de amplificación con un factor que podría alcanzar hasta 2200 veces, lo que posiblemente lo convierta en uno de los mayores ataques de amplificación que se hayan revelado. Identificaron más de 2000 organizaciones globales y más de 54 000 instancias de SLP en febrero de 2023. Estas instancias incluyeron VMware ESXi Hypervisor, impresoras Konica Minolta, enrutadores Planex, IBM Integrated Management Module (IMM), SMC IPMI y otros dispositivos. Los atacantes podrían utilizar estas instancias para lanzar potencialmente ataques DoS en organizaciones de todo el mundo que no sabían que estaban siendo atacadas.

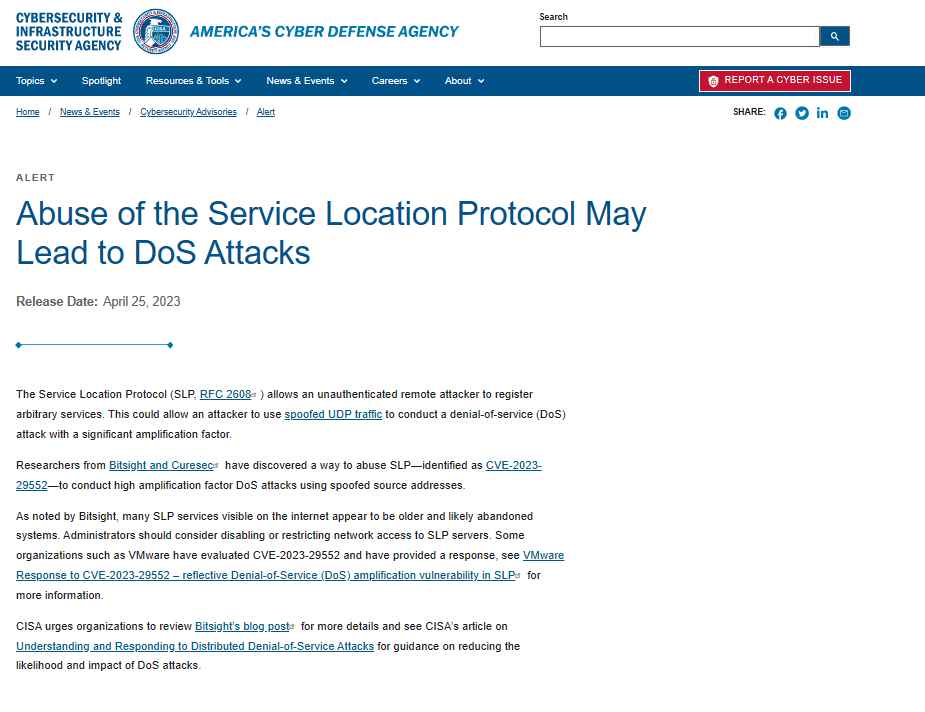

Debido a la gravedad de la vulnerabilidad y las posibles ramificaciones que pueden surgir como resultado de su explotación, Bitsight coordinó los esfuerzos de divulgación pública con la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) del Departamento de Seguridad Nacional de los Estados Unidos, así como con empresas que estaban afectados por la vulnerabilidad. Bitsight también ha solicitado la asistencia de equipos de denegación de servicio que trabajan para las principales organizaciones de gestión de servicios de TI para solucionar el problema. CISA llevó a cabo una cantidad sustancial de alcance a los proveedores que podrían verse afectados.

Los ataques de amplificación DoS consisten en realizar una solicitud a un dispositivo susceptible que contiene la dirección IP de origen del objetivo del ataque, permitiendo que la cantidad de datos se amplifique dentro del servicio abusado hasta el punto máximo, y luego liberando la respuesta al víctima cuando se ha alcanzado el punto máximo.

Debido a que el tamaño de un paquete de respuesta típico de un servidor SLP oscila entre 48 y 350 bytes, el factor de amplificación puede alcanzar hasta 12 veces sin que se realice ninguna alteración en los datos.

No obstante, al aprovechar CVE-2023-29552, es factible aumentar el tamaño de la respuesta UDP del servidor mediante el registro de servicios adicionales hasta que se llene el búfer de respuesta. Esto se puede hacer hasta que se haya explotado la vulnerabilidad.

Un atacante puede obtener un factor de amplificación máximo de 2200x realizando estos pasos. Como resultado, una pequeña solicitud de 29 bytes se puede transformar en una enorme respuesta de 65 000 bytes dirigida al objetivo.

Los casos más susceptibles se encuentran en Estados Unidos, Gran Bretaña, Japón, Alemania, Canadá, Francia, Italia, Brasil, Países Bajos y España. Estas instancias están en manos de varias empresas de Fortune 1000 que operan en los campos de tecnología, telecomunicaciones, atención médica, seguros, finanzas, hospitalidad y transporte.

Service Location Protocol (SLP) es un protocolo de Internet más antiguo que se desarrolló en 1997 para su uso en redes de área local (LAN). Su propósito era facilitar la conexión y comunicación simple entre varios dispositivos mediante el uso de un sistema de disponibilidad de servicios sobre UDP y TCP en el puerto 427. SLP fue diseñado para su uso en Internet.

Nunca se supuso que SLP se usara de una manera que fuera visible para el público en general en Internet; sin embargo, las empresas lo han utilizado en decenas de miles de dispositivos diferentes a lo largo de los años.

“Service Location ofrece a la red de área local (LAN) de una aplicación un medio para configurar dinámicamente los ajustes de la aplicación. Según la definición del protocolo, “No es un sistema de resolución global para la totalidad de Internet; más bien, está destinado a servir redes empresariales con servicios compartidos”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.