La comunidad de la ciberseguridad sigue tratando de recolectar y procesar toda la información posible sobre el reciente ataque a la cadena de suministro de SolarWinds, encontrando cada vez más información que ayude a comprender el incidente en su totalidad. Una de las revelaciones más recientes llegó directamente de la compañía de software, cuyos ejecutivos aseguran que todo podría estar relacionado con una contraseña insegura que pasó desapercibida durante años.

El incidente ya ha comprometido al menos nueve agencias del gobierno de E.U., además de un centenar de compañías privadas, por lo que se le considera uno de los ciberataques más complejos devastadores de los últimos años.

El personal de SolarWinds creía que la contraseña (solarwinds123) era de acceso público a través de un repositorio de GitHub desde junio de 2018, antes de que se corrigiera esta condición en noviembre de 2019. No obstante, el CEO de la compañía Sudhakar Ramakrishna confirmó recientemente que esta contraseña estuvo en uso desde 2017. Esta declaración fue emitida durante una audiencia de Ramakrishna ante los Comités de Supervisión y Reforma y Seguridad Nacional de la Cámara de Representantes.

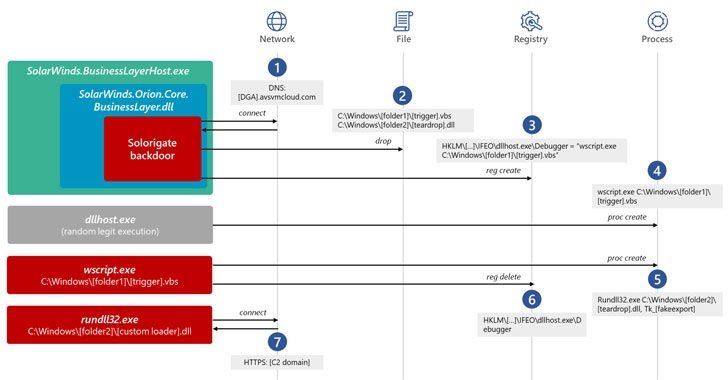

Los reportes iniciales mencionaban que los operadores de esta campaña lograron comprometer la cadena de suministro de SolarWinds Orion para distribuir el backdoor Sunburst en octubre de 2019. No obstante, una reciente investigación de Crowdstrike asegura que los primeros ataques fueron detectados aproximadamente un mes antes de la fecha mencionada anteriormente.

“Creo que esa era una contraseña usada por un pasante con acceso a un servidor en 2017, lo que fue reportado a nuestro equipo de seguridad y corregido de inmediato, mencionó Ramakrishna durante su audiencia. Kevin Thompson, ex CEO de SolarWinds, concuerda con el actual CEO sobre esta contraseña: “Se relacionó esta conducta con el error cometido por un pasante, lo que derivó en una violación a nuestra política sobre contraseñas internas. Apenas detectamos ese incidente se clausuró el acceso indebido y se dejó de utilizar la contraseña.”

En diciembre pasado, el experto en ciberseguridad Vinoth Kumar reportó a SolarWinds que un repositorio GitHub de acceso público estaba filtrando las credenciales FTP de su sitio oficial de descargas, señalando que un actor de amenazas podría usar esta información para cargar toda clase de ejecutables maliciosos y agregarlos a las actualizaciones del software.

El mayor problema que enfrenta actualmente la compañía es la demanda colectiva presentada en enero en la que se alega que las fallas explotadas por los actores de amenazas estaban presentes en SolarWinds Orion desde mediados de 2020. Estas fallas habrían permitido comprometer los servidores afectados, además de las prácticas de seguridad deficientes en la compañía, como el uso de contraseñas muy poco seguras.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.