Los preparativos a gran escala de los servicios militares y de inteligencia rusos para usar sus capacidades de guerra cibernética en campañas de desinformación, operaciones de hacking, interrupción de infraestructura crítica y control de Internet han sido revelados por la divulgación de cientos de páginas de documentos confidenciales .

Los documentos, que se obtuvieron a través de una filtración de un contratista ruso llamado NTC Vulkan, demuestran cómo los servicios de inteligencia rusos colaboran con corporaciones comerciales para planificar y llevar a cabo actividades cibernéticas en todo el mundo. Estos consisten en planes de proyecto, descripciones de software, instrucciones, correspondencia corporativa y otros documentos relacionados con la transferencia de propiedad de la empresa.

Para enseñar a los piratas informáticos, Vulkan organiza una sesión de capacitación en la que los participantes intentan tomar el control de las redes ferroviarias y las instalaciones eléctricas.

La filtración revela que la corporación tiene vínculos profundos con el FSB, que es la agencia de espionaje interna de Rusia, así como con el GOU y el GRU, que son las respectivas divisiones operativas y de inteligencia de las fuerzas armadas, y el SVR, que es la organización rusa para inteligencia internacional.

Los documentos, que fueron proporcionados por una fuente anónima a un reportero alemán que trabajaba para el Suddeutsche Zeitung al comienzo de la invasión rusa de Ucrania, han sido analizados desde entonces por medios de comunicación de todo el mundo, incluidos The Washington Post y los medios de comunicación alemanes Paper Trail. Media y Der Spiegel.

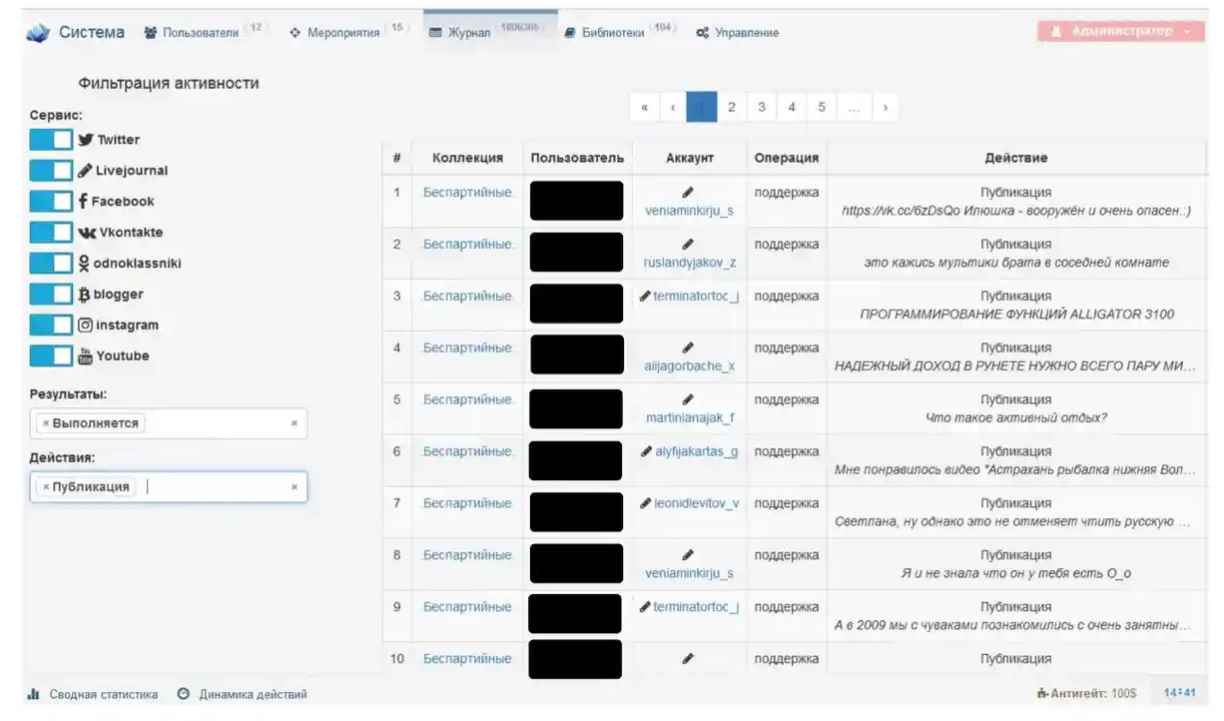

Los ingenieros de Vulkan han estado trabajando con los servicios militares y de inteligencia rusos, según miles de páginas de documentos clasificados, para ayudar en las operaciones de piratería, capacitar al personal antes de los ataques a la infraestructura nacional, difundir información errónea y controlar áreas de Internet. Así lo revela un consorcio de medios de comunicación a los que un infiltrado ruso anónimo filtró documentos que revelan cómo la empresa, NTC Vulkan, trabaja como contratista de soporte de operaciones cibernéticas para el gobierno ruso, según personas que revisaron la información. Los documentos en cuestión revelan cómo el gobierno ruso utiliza las operaciones cibernéticas. Los ingenieros que trabajan con Vulkan habían realizado previamente trabajos por contrato para los servicios militares y de inteligencia rusos, donde apoyaron operaciones cibernéticas, capacitaron a agentes antes de atacar la infraestructura nacional, difundir desinformación y áreas controladas de Internet. Correos electrónicos, documentos internos, planes de proyectos, presupuestos y contratos son algunos de los contenidos de los datos divulgados, que abarcan un período de 2016 a 2021.

Sandworm, la unidad de piratería de la agencia de inteligencia militar GRU de Rusia que es conocida por la ola de ataques de cifrado NotPetya en 2017, así como por los ataques a la infraestructura eléctrica de Ucrania, es uno de los clientes de Vulkan. Según las filtraciones, la organización conocida como Vulkan, que deriva su nombre de la palabra rusa para volcán, realiza sus funciones para una parte importante del gobierno ruso. Esto incluye el servicio de seguridad federal, también conocido como FSB, que está a cargo de la contrainteligencia interna; el servicio de inteligencia exterior SVR; y las divisiones operativas y de inteligencia de las fuerzas armadas, conocidas como GOU y GRU.

Anton Vladimirovich Markov, quien se desempeña como director ejecutivo actual de Vulkan, lanzó la empresa en 2010. Según una historia en The Guardian , los trabajadores de Vulkan a menudo estuvieron presentes en varias conferencias europeas de TI y ciberseguridad hasta el mes de febrero de 2022, cuando Rusia intensificó su invasión de Ucrania. Según lo encontrado, los ex trabajadores ahora están empleados por empresas como Amazon Web Services y Siemens.

El gobierno ruso depende de un enorme complejo militar-industrial, como es habitual en las estructuras de gobierno de las grandes naciones. Desde 2011, Vulkan ha obtenido contratos para trabajar en proyectos de alto secreto tanto para el estado como para el ejército. Por el momento, la empresa parece tener alrededor de 120 trabajadores, y casi la mitad de ellos trabajan como ingenieros de software.

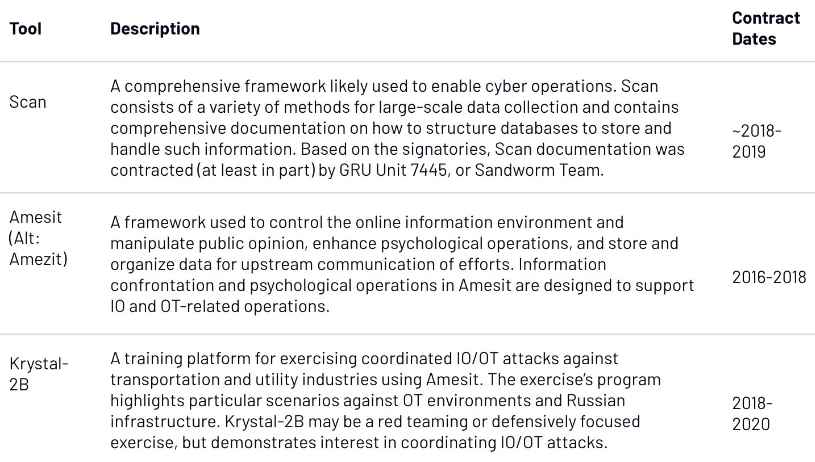

Según Mandiant, los vertederos incluyen información sobre tres proyectos que están vinculados a contratos con agencias de inteligencia rusas. Estos programas se denominan Scan-V, Amesit y Krystal-2B. Según lo dicho, las iniciativas comprenden “herramientas, programas de capacitación y una plataforma de equipo rojo” para “ejercer” operaciones cibernéticas ofensivas. Estas operaciones cibernéticas ofensivas incluyen espionaje cibernético, operaciones de información y equipos operativos de ataque.

Las capacidades que se describieron en el proyecto Scan de NTC Vulkan contratado podrían ayudar a automatizar aspectos del reconocimiento y la preparación que entran en operaciones.

Parecería que la autorización para Scan-V se originó en la unidad militar soviética 74455, comúnmente conocida como Sandworm.

Krystal-2B y Amesit se centran en emular las “condiciones de banco de pruebas OT para sistemas de control de rieles y tuberías, pero la documentación de los proyectos “también revela interés en objetivos de infraestructura crítica, principalmente servicios de energía y petróleo y gas, pero también servicios de agua y sistemas de transporte. , incluyendo ferrocarril, mar y aire. El documento de puesta en servicio para ferrocarriles incluye escenarios de ataque como “manipular la velocidad de los trenes”, “generar transferencias ilegales de vías” y “provocar la falla de las barreras de tráfico de automóviles”, todos los cuales “tienen el objetivo específico de causar colisiones y accidentes de trenes. ”

Según una investigación de Mandiant , las habilidades necesarias para el modelado de tuberías incluyen “cerrar válvulas, apagar bombas, sobrellenar tanques, filtrar contenido y crear cavitación y sobrecalentamiento de la bomba”.

La persona anónima que filtró los archivos de Vulkan también estaba asumiendo grandes riesgos. El gobierno ruso es conocido por perseguir a las personas que cree que están traicionando al país. En una breve conversación con un periodista alemán, el filtrador dijo que sabían que era peligroso dar información sensible a los medios extranjeros. Pero habían tomado medidas que cambiarían sus vidas. Dijeron que habían dejado atrás su antigua vida y ahora vivían “como un fantasma”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.