VMware ha encontrado dos vulnerabilidades importantes, cualquiera de las cuales podría permitir a los actores de amenazas eludir la autenticación y obtener acceso de escritura arbitrario en VMware Aria Operations for Networks. t

Las empresas pueden construir una infraestructura segura, eficiente y de alta disponibilidad con la ayuda de VMware Aria Operations for Networks. Esta infraestructura puede funcionar de forma eficaz en muchos entornos de nube. VMware ha actuado rápidamente para corregir estos fallos de seguridad después de descubrirlos.

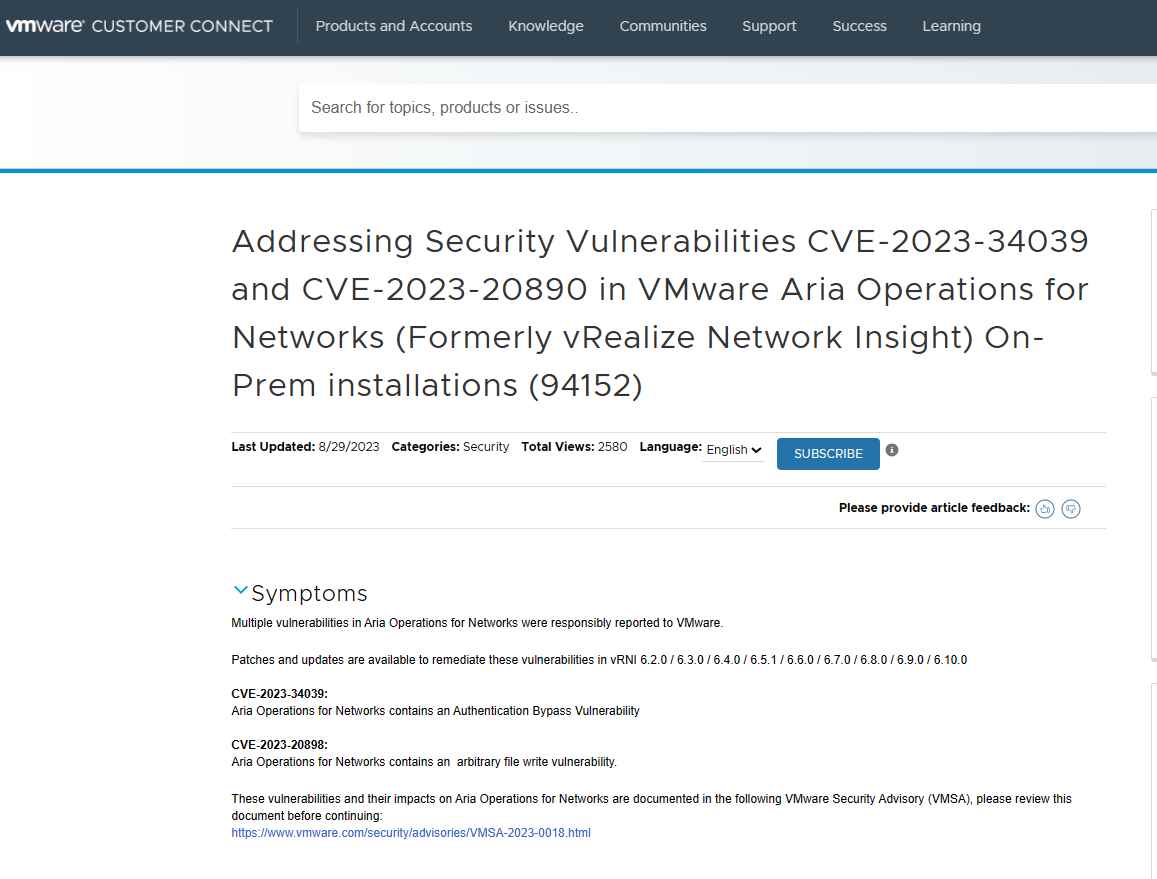

VULNERABILIDAD EN LA OMISIÓN DE AUTENTICACIÓN (CVE-2023-34039)

Esta vulnerabilidad se produce como consecuencia de la ausencia de una generación de clave criptográfica distinta, lo que da como resultado una omisión de autenticación SSH y, en última instancia, permite el acceso a la interfaz de línea de comandos de Aria Operations for Networks. A esta vulnerabilidad se le ha asignado una puntuación CVSS de 9,8, que se considera crítica.

Los actores de amenazas pueden llevar a cabo operaciones destructivas en el programa VMware Aria Operations for Networks después de haber obtenido acceso a la interfaz de línea de comandos de ese software. A pesar de esto, no hay indicios de que un exploit para esta vulnerabilidad sea fácilmente explotable.

VULNERABILIDAD EN ESCRIBIR ARCHIVOS ARBITRARIOS (CVE-2023-20890)

Un actor malicioso con capacidades de administrador de VMware Aria Operations para redes puede aprovechar esta vulnerabilidad y abusar de ella. El actor de amenazas tiene la capacidad de escribir archivos en cualquier lugar que desee, lo que podría conducir a la ejecución remota de malware. A esta vulnerabilidad se le ha asignado una puntuación CVSS de 7,2, que se considera alta.

Se ha determinado que el controlador de archivos es el componente vulnerable debido a este problema. No hay información que sugiera que esta vulnerabilidad esté siendo explotada en este momento ni un exploit que sea fácilmente accesible al público.

Las versiones de VMware Aria Operations for Networks anteriores a 6.11 son inmunes a estas vulnerabilidades. Se recomienda encarecidamente a los usuarios de estos productos que revisen el artículo KB94152 de la base de conocimientos de VMware, que se publicó como parte del proceso para parchear estas vulnerabilidades.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.