En un reporte conjunto, la Agencia de Ciberseguridad y Seguridad de Infraestructura de E.U. (CISA) y el Buró Federal de Investigaciones (FBI) detallaron la detección de un incremento desmedido en los ataques de ransomware Conti, que ya ha comprometido más de 400 organizaciones en E.U.

Para los investigadores, este es un riesgo de seguridad crítico debido a que los actores de amenazas no se limitan a cifrar los archivos infectados, sino que también recurren al cifrado de estaciones de trabajo y servidores, además de usar la táctica de doble extorsión.

Aunque Conti es comúnmente conocida como una operación de ransomware como servicio (RaaS), existen algunas variaciones su estructura se diferencia de un modelo de afiliado como el de otras operaciones similares. En lugar de actuar como colaboradores de un atacante, los desarrolladores de Conti pagan a los atacantes una especie de salario a cambio del despliegue de los ataques, extorsiones y negociaciones.

Cadena de ataque

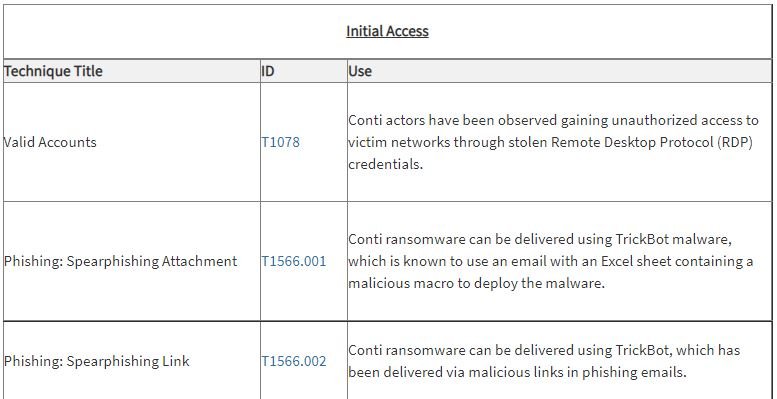

Según el reporte, Conti recurre a múltiples tácticas de acceso inicial a los sistemas afectados:

- Campañas de phishing usando emails con archivos adjuntos maliciosos o con enlaces a sitios web inseguros

- Uso de credenciales de Protocolo de Escritorio Remoto (RDP) filtradas o fáciles de adivinar

- Campañas de fraude telefónico

- Software malicioso anunciado como herramientas legítimas

- Redes de distribución de malware como ZLoader

- Vulnerabilidades en activos externos

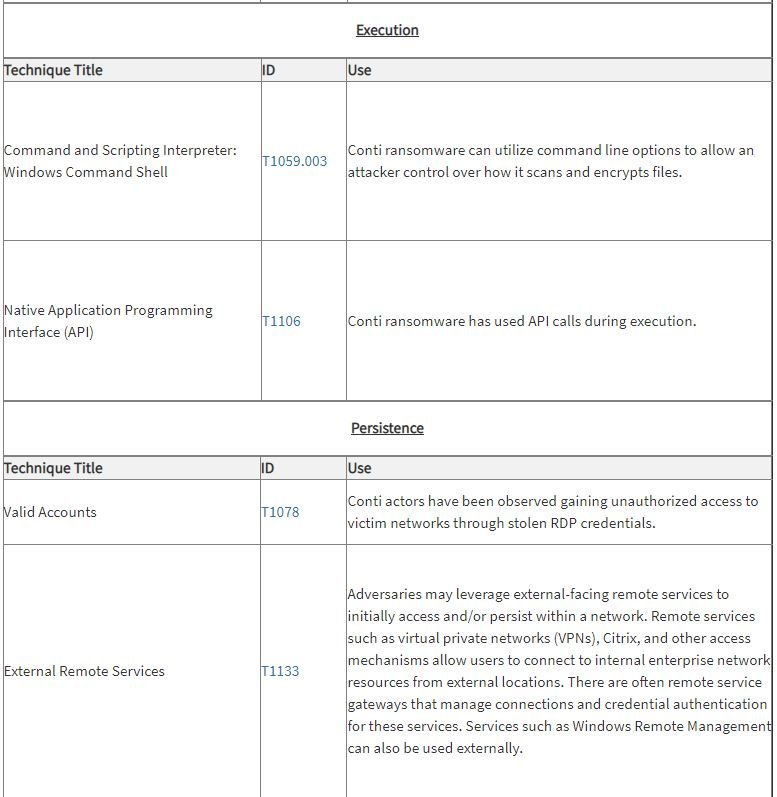

Durante la ejecución del ransomware, los atacantes ejecutan una carga útil getuid antes de usar una carga útil más agresiva en un intento por evadir la detección de herramientas antivirus. Los hackers también usan la herramienta de pentesting Router Scan para buscar cámaras de seguridad, enrutadores y otros dispositivos de Internet de las Cosas (IoT), adivinando sus contraseñas con ataques de fuerza bruta y obteniendo mayor acceso a las redes afectadas.

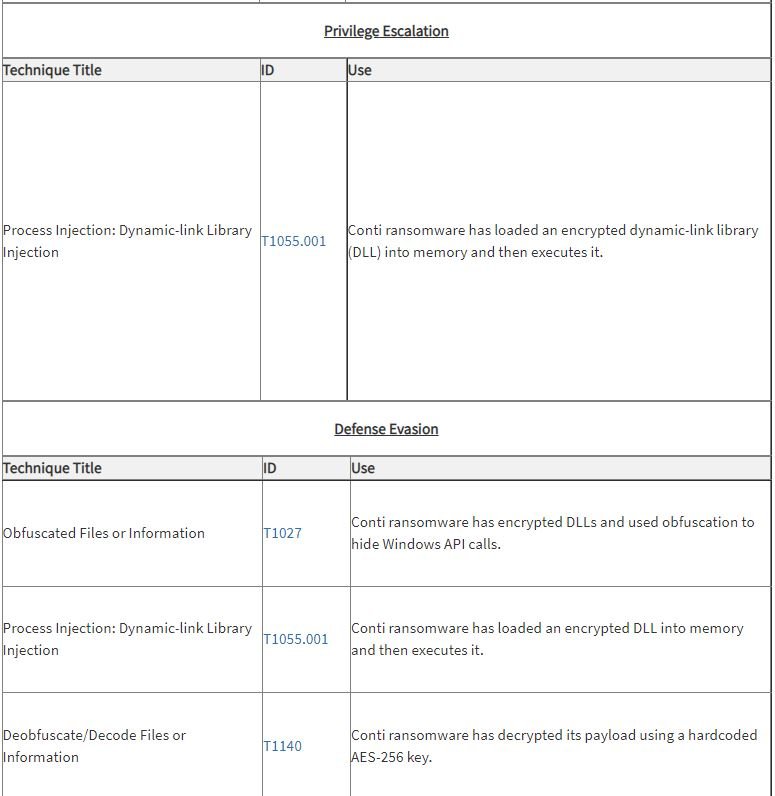

Los operadores de Conti también pueden explotan el software legítimo de administración y monitoreo para usarlo como backdoor al sistema afectado, obteniendo persistencia en la red. Posteriormente, los actores de amenazas usan herramientas que ya están disponibles en la red de la víctima o bien agregan herramientas adicionales, como Windows Sysinternals y Mimikatz para obtener credenciales de acceso en texto sin cifrar, permitiendo ataques de escalada de privilegios.

CISA agrega que el descubrimiento de una especie de guía para ataques de Conti permitió identificar que los operadores de estas campañas explotan fallas conocidas como:

- Vulnerabilidades del servidor de Microsoft Windows Server Message Block 1.0

- CVE-2021-34527: Vulnerabilidad PrintNightmare en la cola de impresión de Windows

- CVE-2020-1472: Zerologon, la peligrosa falla en sistemas Microsoft Active Directory Domain Controller

Por otra parte, en esta guía se identificaron cuatro direcciones IP del servidor Cobalt Strike que los hackers de Conti usaron anteriormente para sus comunicaciones C&C:

- 162.244.80.235

- 85.93.88.165

- 185.141.63.120

- 82.118.21.1

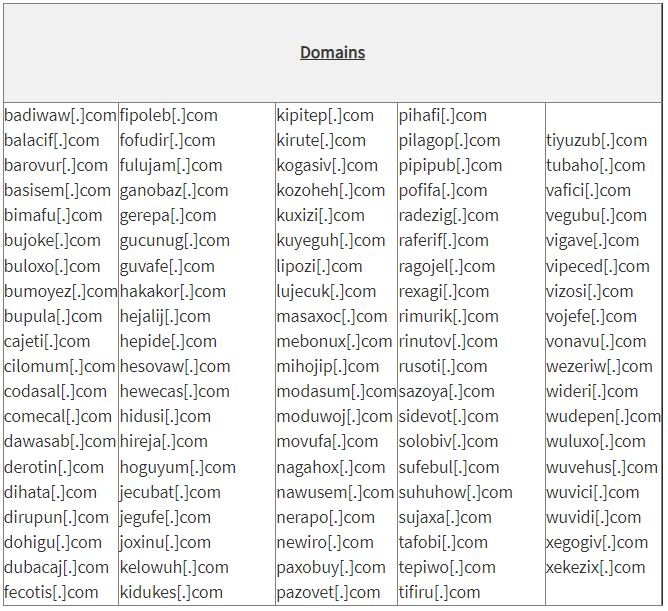

Indicadores de Compromiso

El reporte señala que los dominios enlistados a continuación tienen características de registro similares a los dominios utilizados como parte de ataques del ransomware Conti. Muchos de estos dominios han sido utilizados en operaciones maliciosas, aunque algunos ya pueden estar en desuso.

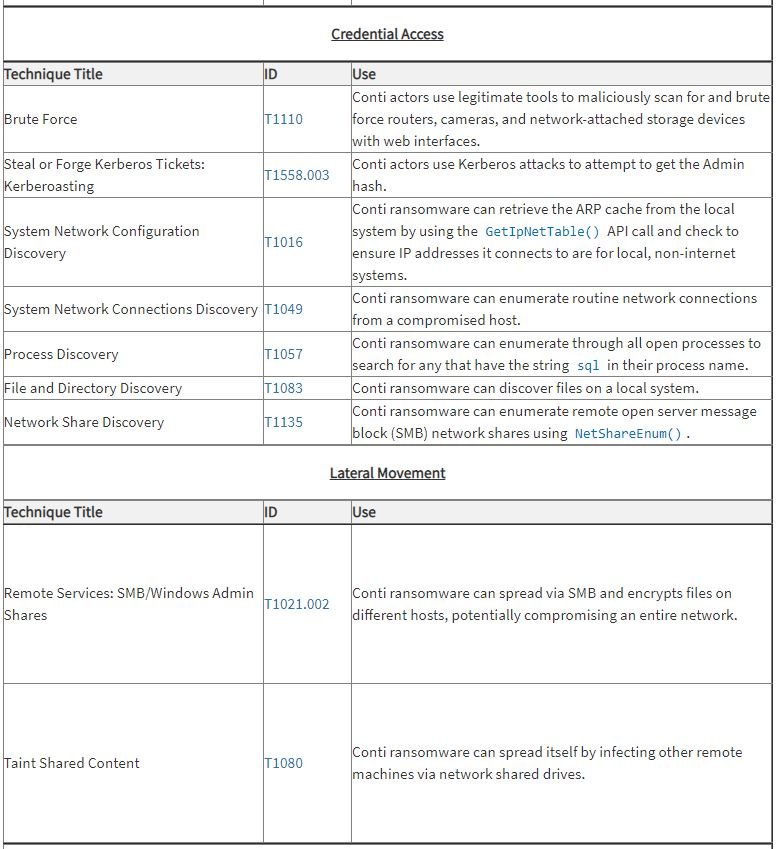

Según CISA y FBI, los operadores del ransomware Conti usan algunas de las siguientes tácticas de hacking:

Las agencias recomiendan revisar el informe completo para revisar las mejores formas de mitigar el riesgo de infección, pues Conti se considera una amenaza de ciberseguridad activa y muy peligrosa, por lo que es necesario mantenerse protegidos contra estos riesgos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.