Una investigación reciente realizada por Security Joes ha revelado un novedoso método de ciberataque dirigido al sistema operativo Windows. Esta técnica explota la carpeta confiable WinSxS, un componente crítico de Windows, utilizando un enfoque sofisticado conocido como secuestro de orden de búsqueda de DLL . Este descubrimiento arroja luz sobre una nueva vía para que los actores de amenazas ejecuten código malicioso sin requisitos de privilegios elevados.

El secuestro de orden de búsqueda de DLL es una vulnerabilidad de seguridad que puede ocurrir en los sistemas operativos Windows. Aprovecha la forma en que Windows busca bibliotecas de vínculos dinámicos (DLL) cuando se ejecuta una aplicación. Aquí hay una explicación detallada:

ANTECEDENTES: BIBLIOTECAS DE VÍNCULOS DINÁMICOS (DLL)

- DLL : los archivos DLL son un tipo de archivo que contiene código y datos que pueden ser utilizados por múltiples programas al mismo tiempo. Promueven la reutilización del código y el uso eficiente de la memoria.

- Uso : cuando se ejecuta una aplicación de Windows, a menudo requiere funcionalidad adicional proporcionada por estas DLL.

CÓMO WINDOWS BUSCA ARCHIVOS DLL

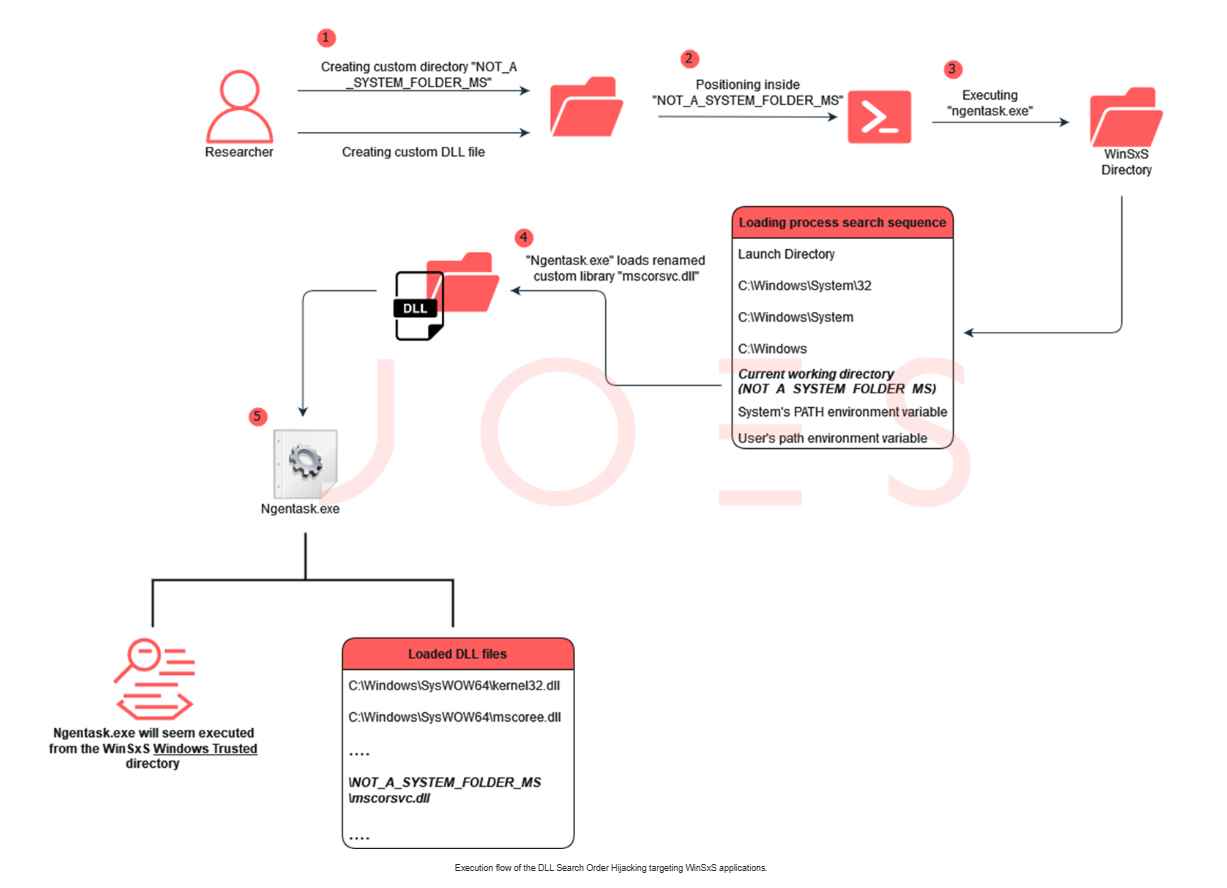

- Orden de búsqueda : Windows tiene un orden específico en el que busca una DLL requerida. Por lo general, comienza con el directorio desde el que se inició la aplicación y luego avanza a través de un conjunto de directorios predefinidos (como la carpeta System32). El flujo general que sigue el sistema operativo Windows a la hora de buscar y cargar recursos externos es el siguiente:

- El directorio desde el que se inicia la aplicación.

- La carpeta “C:\Windows\System32”.

- La carpeta “C:\Windows\System”.

- La carpeta “C:\Windows”.

- El directorio de trabajo actual.

- Directorios enumerados en la variable de entorno PATH del sistema.

- Directorios enumerados en la variable de entorno PATH del usuario.

- Sin verificación : si Windows no verifica la autenticidad de la DLL antes de cargarla, esto crea una vulnerabilidad.

EXPLOTANDO DLL Search Order

- Escenario de secuestro : un atacante coloca una DLL maliciosa con el mismo nombre que una legítima en un directorio que precede al directorio de la DLL legítima en el orden de búsqueda.

- Ejecución de la aplicación : cuando una aplicación intenta cargar la DLL, sin darse cuenta selecciona la maliciosa en lugar de la legítima.

- Consecuencia : la DLL maliciosa puede ejecutar código con los mismos privilegios que la aplicación. Esto podría provocar acceso no autorizado, fuga de datos u otras actividades maliciosas.

EJEMPLO

Supongamos que hay una aplicación que requiere una DLL llamada example.dllque generalmente se encuentra en la carpeta System32. Si un atacante coloca una DLL maliciosa denominada example.dllen el directorio de la aplicación, la aplicación cargará la DLL maliciosa en lugar de la legítima.

El secuestro del orden de búsqueda de DLL es un problema de seguridad importante, especialmente para aplicaciones que no especifican explícitamente la ruta a las DLL requeridas o que se ejecutan con privilegios elevados. La concienciación y la implementación de estrategias de mitigación son clave para proteger los sistemas de este tipo de vulnerabilidad.

La carpeta WinSxS, abreviatura de Windows Side by Side, es un directorio crucial en el sistema operativo Windows. Almacena múltiples versiones de DLL y otros componentes del sistema para resolver problemas de compatibilidad. Debido a su importancia y su estatus de confianza, normalmente se pasa por alto como una posible amenaza a la seguridad.

Los propósitos clave de la carpeta WinSxS incluyen:

- Gestión de versiones: almacena múltiples versiones de bibliotecas de vínculos dinámicos (DLL) y archivos del sistema, lo que garantiza un acceso eficiente según sea necesario. Esta capacidad es crucial para mantener la compatibilidad con varias aplicaciones, ya que diferentes programas pueden requerir versiones específicas del mismo componente.

- Integridad del sistema: la carpeta WinSxS ayuda a mantener la integridad del sistema al evitar que versiones incorrectas o corruptas de los archivos del sistema reemplacen a las correctas. Esta salvaguardia garantiza la estabilidad y confiabilidad del sistema operativo.

- Activación dinámica: la carpeta facilita la activación o desactivación dinámica de las funciones de Windows, eliminando la necesidad de instalaciones independientes. Esta flexibilidad permite a los usuarios habilitar o deshabilitar funciones específicas según sea necesario.

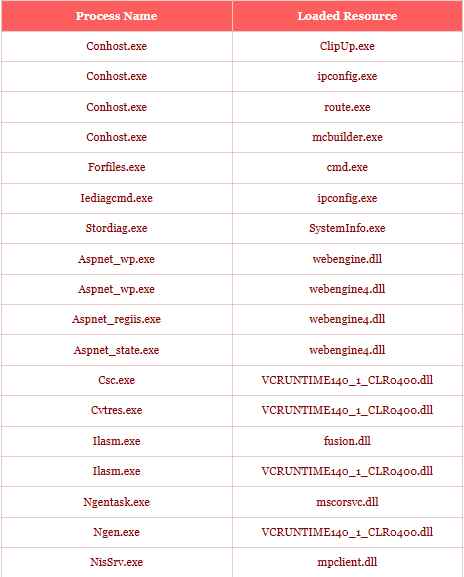

La técnica de explotación: la investigación de Security Joes revela que los atacantes están aprovechando los ejecutables que se encuentran comúnmente en la carpeta WinSxS. Al emplear el secuestro de orden de búsqueda de DLL, pueden ejecutar código malicioso dentro de aplicaciones ubicadas en la carpeta de Windows, específicamente dirigidas a WinSxS. Este método evita la necesidad de privilegios de alto nivel que normalmente se requieren para ejecutar código dañino en áreas protegidas del sistema operativo. A continuación se muestra una tabla que resume los ejecutables vulnerables ubicados en la carpeta WinSxS durante la investigación y los recursos correspondientes que se buscan durante su ejecución.

Implicaciones del ataque: este innovador vector de ataque es particularmente preocupante porque no requiere binarios adicionales en la cadena de ataque. Permite a los actores de amenazas ejecutar código malicioso desde cualquier ubicación, lo que reduce significativamente la barrera para una explotación exitosa. El uso de una carpeta del sistema confiable como WinSxS complica aún más los esfuerzos de detección y prevención.

Medidas y recomendaciones de seguridad: para mitigar el riesgo que plantea este nuevo método de ataque, Security Joes recomienda una mayor vigilancia y medidas de seguridad mejoradas. Esto incluye el monitoreo regular de la carpeta WinSxS para detectar cambios inusuales, el empleo de herramientas avanzadas de detección de amenazas y la educación del personal de TI sobre este nuevo vector de amenazas.

ESTRATEGIAS DE MITIGACIÓN

- Carga segura de DLL : implementación de prácticas de codificación segura para garantizar que las aplicaciones solo carguen archivos DLL de fuentes confiables.

- Firma de código : uso de la firma de código para verificar la autenticidad de las DLL antes de cargarlas.

- Auditoría de rutas : audita periódicamente las rutas de las aplicaciones y del sistema en busca de directorios inesperados o que no sean de confianza.

- Privilegios de usuario : ejecutar aplicaciones con los privilegios mínimos necesarios para reducir el impacto de un posible secuestro.

- Software de seguridad : uso de antivirus y otras soluciones de seguridad para detectar y prevenir actividades maliciosas relacionadas con el secuestro de DLL.

El descubrimiento de la técnica de secuestro WinSxS representa un avance significativo en el panorama de las amenazas a la ciberseguridad. Subraya la necesidad de una adaptación continua de las estrategias de seguridad para contrarrestar la evolución de los métodos de ataque. A medida que los actores de amenazas se vuelven más sofisticados, comprender y anticipar sus tácticas es crucial para mantener sólidas defensas de ciberseguridad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.