En las últimas semanas, la renombrada banda Lazarus, que actúa como actor de amenazas cibernéticas, ha estado más activa de lo habitual, explotando vulnerabilidades de software para tomar el control de computadoras. Aunque las vulnerabilidades en sí no eran novedosas, lo que es especialmente preocupante es que algunos sistemas seguían siendo susceptibles a pesar de que ya existían correcciones para ellas. A pesar de la disponibilidad de numerosas actualizaciones y advertencias por parte del proveedor del programa, la organización de hackers norcoreanos conocida como Lazarus logró regularmente piratear a un proveedor de software explotando vulnerabilidades en software susceptible.

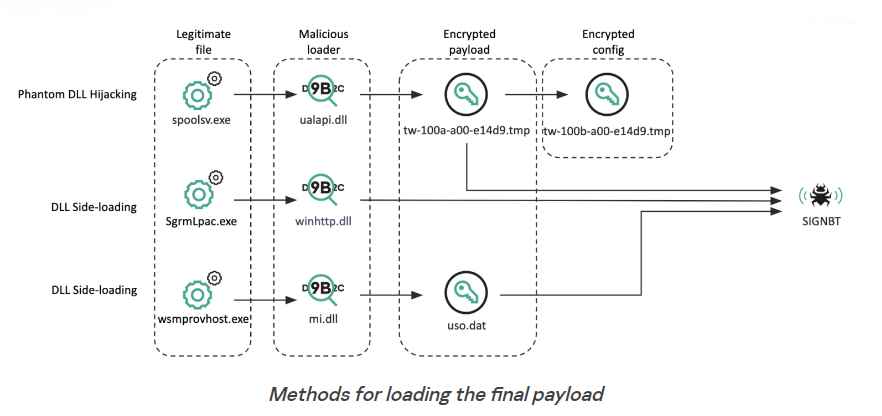

El hecho de que el mismo objetivo fuera infiltrado por Lazarus en múltiples ocasiones sugiere que los hackers estaban intentando robar código fuente o lanzar un ataque a la cadena de suministro. Sorprendentemente, esta no fue la primera vez que esto sucedió. Los expertos en seguridad de Kaspersky llegaron a la conclusión de que esta empresa de software había sido blanco de ataques de Lazarus en varias ocasiones en el pasado. Las intrusiones repetidas revelan la presencia de un actor de amenazas persistente que probablemente tiene la intención de robar código fuente importante o perturbar la cadena de suministro de software. Un hallazgo preocupante fue la distribución de malware conocido como SIGNBT, que tenía la intención de tomar el control de sus víctimas. El procedimiento de carga muy complicado es una de sus características distintivas. Se cree que se originó a partir de un archivo conocido como “ualapi.dll” y, para autenticar a su víctima, consulta una secuencia almacenada en el registro de Windows. Si la validación tiene éxito, el software malicioso utilizará una clave de desencriptación AES para descifrar su carga antes de comenzar sus acciones perjudiciales. Las capacidades de comunicación del virus SIGNBT lo distinguen de otras amenazas similares. Emplea ciertas cadenas, que comienzan con SIGNBT, que sirven como su identificador en este contexto.

La comunicación entre el virus y su servidor de Comando y Control (C2) se caracteriza por su complejidad. Un valor codificado, un hash MD5 del nombre de la máquina de la víctima y una identificación generada al azar se incluyen en el valor de 24 bytes que compone la transmisión C2. Esta estructura, destinada a verificar y asegurar las comunicaciones, consta de un método que se repite y se aplica a cada secuencia de comunicación HTTP. Las diferentes cadenas que SIGNBT utiliza para las comunicaciones de comando y control (C2), que utiliza para transmitir información sobre el sistema infectado y recibir instrucciones para llevar a cabo, son de donde el malware obtuvo su nombre. Kaspersky ha observado que Lazarus utiliza esta capacidad en SIGNBT para cargar herramientas de robo de credenciales y el malware LPEClient en dispositivos infectados. LPEClient es un ladrón de información y cargador de malware autocontenido que, según Kaspersky, en sus versiones más recientes muestra un desarrollo notable en comparación con las muestras que se habían revelado previamente.

“Ahora utiliza técnicas avanzadas para mejorar su sigilo y evitar la detección, como desactivar el enganche de llamadas del modo de usuario y restaurar secciones de memoria de bibliotecas del sistema”, explica Kaspersky antivirus.

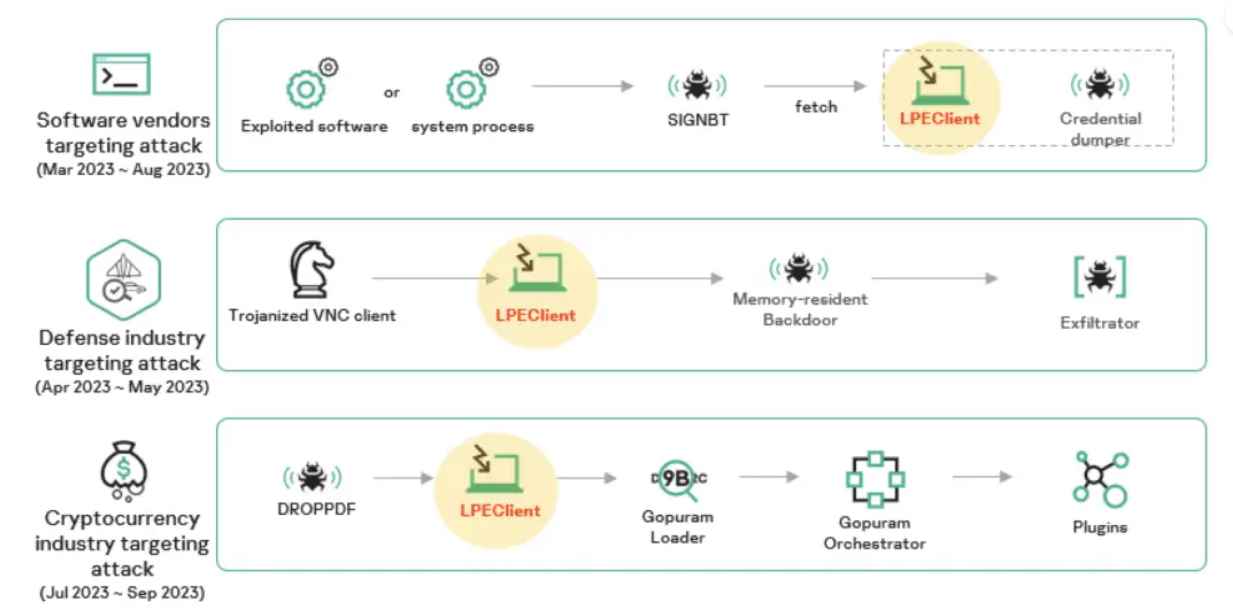

Aunque se empleó el malware en las primeras etapas de la infección para inyectar otros cargadores, Kaspersky informa que Lazarus utilizó LPEClient en campañas posteriores realizadas en 2023. Este virus se descubrió por primera vez en un ataque a un contratista de defensa en el año 2020. Funciona principalmente en la memoria de la máquina, lo que garantiza su sigilo. Las versiones más recientes de LPEClient se han mejorado para que sean menos propensas a ser detectadas, realizando cambios como eliminar el enganche de llamadas del modo de usuario y restaurar regiones de memoria de bibliotecas del sistema. Estos cambios son indicativos de la intención del grupo de aumentar la eficacia de su malware.

En todos los esfuerzos del grupo Lazarus, el uso del software LPEClient malicioso ha sido constante. A pesar de que inicialmente se utilizaron múltiples vectores de infección y cadenas, LPEClient sigue desempeñando un papel crucial en la entrega de la carga final. En el año 2023, este patrón se observó en los esfuerzos dirigidos a contratistas militares, expertos nucleares y personas que trabajan en la industria de la criptomoneda.

Las estrategias siempre cambiantes utilizadas por la banda Lazarus ponen de manifiesto las dificultades significativas a las que se enfrentan los especialistas en ciberseguridad en la actualidad. Sus amplias habilidades y agilidad se muestran a través de su diversificada clientela, que incluye proveedores de software y una variedad de sectores empresariales. La constante vulneración de la seguridad del mismo proveedor de software es evidencia de su tenaz determinación para lograr sus objetivos. La creación de malware como SIGNBT y LPEClient, así como la complejidad de estos programas, demuestran sus significativas habilidades tecnológicas.

En conclusión, la banda Lazarus sigue siendo un adversario fuerte en el ámbito digital debido a los medios avanzados y los objetivos inquebrantables que emplea. Para abordar ataques sofisticados como estos, la vigilancia, la aplicación constante de parches y una mejor detección de amenazas son más importantes que nunca.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.