Investigaciones recientes sugieren que actores maliciosos han estado propagando el malware DarkGate Loader explotando Microsoft Teams como mecanismo de entrega.

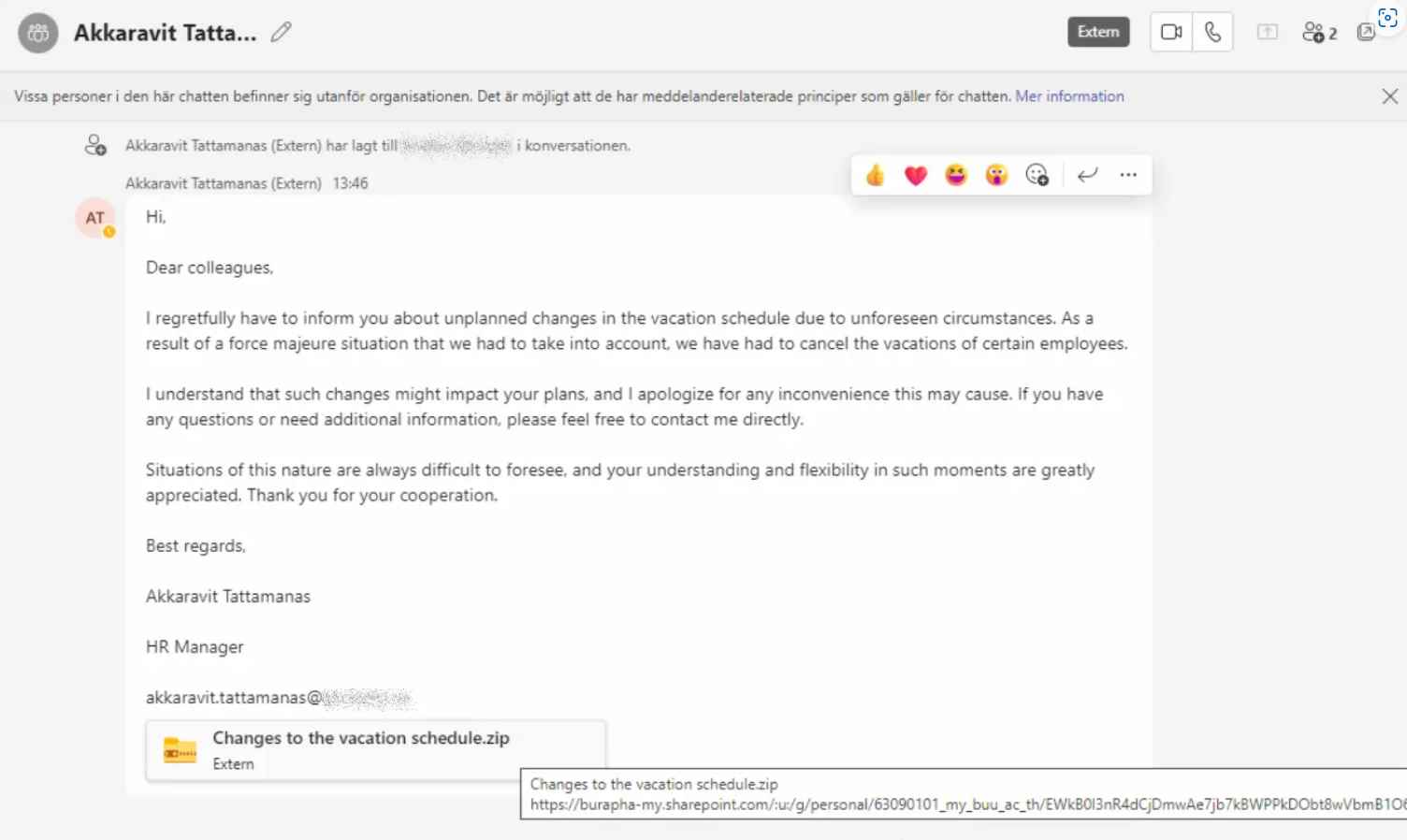

La campaña fue iniciada por dos cuentas externas de Office 365 que fueron pirateadas y se reveló que sus identidades eran “Akkaravit Tattamanas” (63090101@my.buu.ac.th) y “ABNER DAVID RIVERA ROJAS” (adriverar@unadvirtual.edu. co). “Desafortunadamente, las funciones de seguridad actualmente disponibles para Microsoft Teams, como archivos adjuntos seguros o enlaces seguros, no pudieron detectar ni bloquear este ataque”. lee el mensaje publicado por Truesec . Esta campaña surgió como resultado de la participación previa de los beneficiarios en una formación de sensibilización en materia de seguridad.

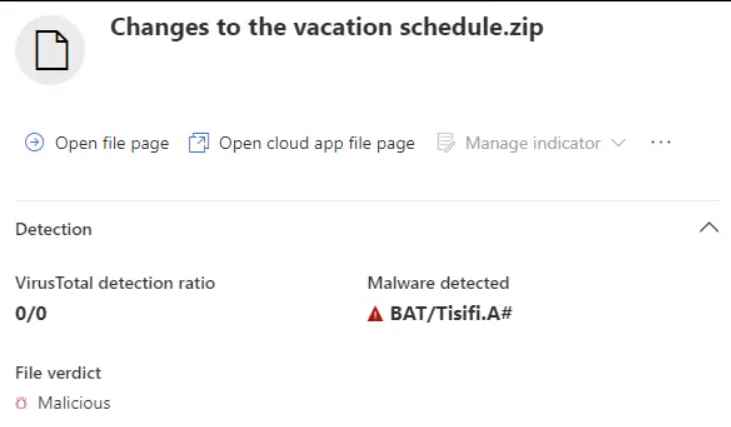

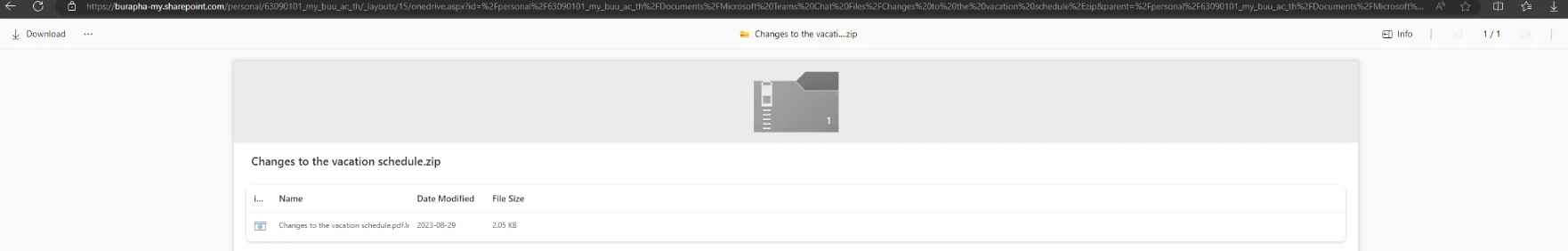

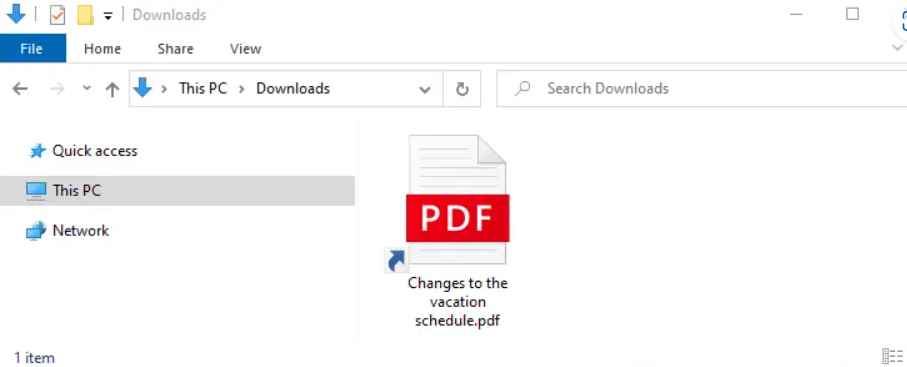

Después de un examen más detenido, se descubrió que los mensajes de chat estaban compuestos por un enlace a un sitio de Sharepoint alojado externamente. Este enlace de Sharepoint conduce a un archivo ZIP titulado “Cambios en el calendario de vacaciones.zip”. Después de que las víctimas hayan descargado este archivo ZIP, encontrarán que contiene un archivo LNK (una especie de acceso directo) disfrazado de documento PDF. El archivo LNK lleva el nombre “Cambios en el calendario de vacaciones.pdf.lnk”. Una investigación más profunda del archivo LNK mostró que, cuando se abre, el archivo contiene numerosas instrucciones para una cadena de ejecución. Si se abre el archivo, la cadena de ejecución comenzará creando un archivo VBScript en el directorio C:tpgh con el nombre “asrxmp.vbs” y luego ejecutará automáticamente ese archivo.

Cuando se ejecuta el archivo VBScript, lo descargará desde el servidor remoto ubicado en hXXp:// 5[.]188[.]87[.]58:2351/wbzadczl y lo ejecutará una vez que se haya descargado. Esta ejecución da como resultado el uso de la versión de Windows de cURL, cuyo nombre ha cambiado a wbza, para descargar y ejecutar el script incluido eszexz.au3, así como Autoit3.exe. Este script de AutoIT primero eliminará un archivo shellcode adicional y luego comprobará si Sophos ya está instalado antes de ejecutar el script. En caso de que este no sea el caso, el script AutoIT descifra aún más su código y luego ejecuta el código shell.

Esta última ejecución de Shellcode genera un archivo byte por byte diseñado para cargar un nuevo ejecutable de Windows al que se ha denominado malware “DarkGate Loader”.

El malware conocido como cargador DarkGate se descubrió por primera vez en 2017, sin embargo, en ese momento solo lo utilizaba su creador inicial. Malware como servicio (MaaS) fue un término de marketing introducido en junio de 2023 por el productor del software malicioso y se utilizó en varios foros en línea sobre delitos cibernéticos.

El correo electrónico fue el principal método de transmisión hasta que a uno de los operadores se le ocurrió un plan alternativo y comenzó a utilizar Microsoft Teams como mecanismo de entrega del virus. Un mensaje de chat de ingeniería social con un tema de recursos humanos (RRHH) fue lo que se entregó a las víctimas como contexto del mensaje.

Se recomienda que las organizaciones y los administradores de TI agreguen varias medidas de seguridad, como permitir que las solicitudes de chat de dominios externos particulares se envíen a Microsoft Teams y crear una lista blanca de dominios confiables. También se pueden implementar otras características de seguridad.

También es fundamental que las empresas capaciten a su personal en materia de ciberseguridad. Esta capacitación puede educar a todos los empleados y ayudar a evitar futuros ataques.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.