Investigadores de la empresa de seguridad Eclypsium investigaron el firmware de AMI que fue robado en el ataque de ransomware de 2021. Descubrieron vulnerabilidades que habían estado inactivas durante años. Son vulnerables a la explotación por parte de cualquier atacante local o remoto que tenga acceso a una interfaz de administración remota estándar de la industria llamada Redfish. Esto permite que el explotador ejecute código malicioso que se ejecutará en todos los servidores dentro de un centro de datos. Eclypsium reveló otras fallas que se descubrieron a lo largo del mismo esfuerzo de estudio. El énfasis de la investigación estuvo en los datos que se vieron comprometidos como consecuencia del ataque de ransomware que se había llevado a cabo en 2021 contra el fabricante de placas base Gigabyte, que también era socio en la cadena de suministro de AMI. BMC&C es una abreviatura que significa “supervisión y control de fondo”, y se refiere a las vulnerabilidades que encontró la empresa de ciberseguridad en el AMI BMC. El software BMC brinda a los administradores la capacidad de monitorear y operar un dispositivo de forma remota, eliminando la necesidad de navegar por el sistema operativo del dispositivo o las aplicaciones que ya están instaladas en él. También es posible usarlo para instalar sistemas operativos, realizar actualizaciones de firmware y examinar registros. A pesar de que estas capacidades hacen que BMC sea muy útil, también lo convierten en un objetivo atractivo para los actores maliciosos.

El controlador de administración de placa base (BMC) fabricado por AMI se puede encontrar en millones de dispositivos en todo el mundo, ya que está integrado en los productos producidos por las principales corporaciones como Ampere, Asrock, Asus, Arm, Dell, Gigabyte, HPE, Huawei, Inspur, Lenovo, Nvidia, Qualcomm, Quanta y Tyan.

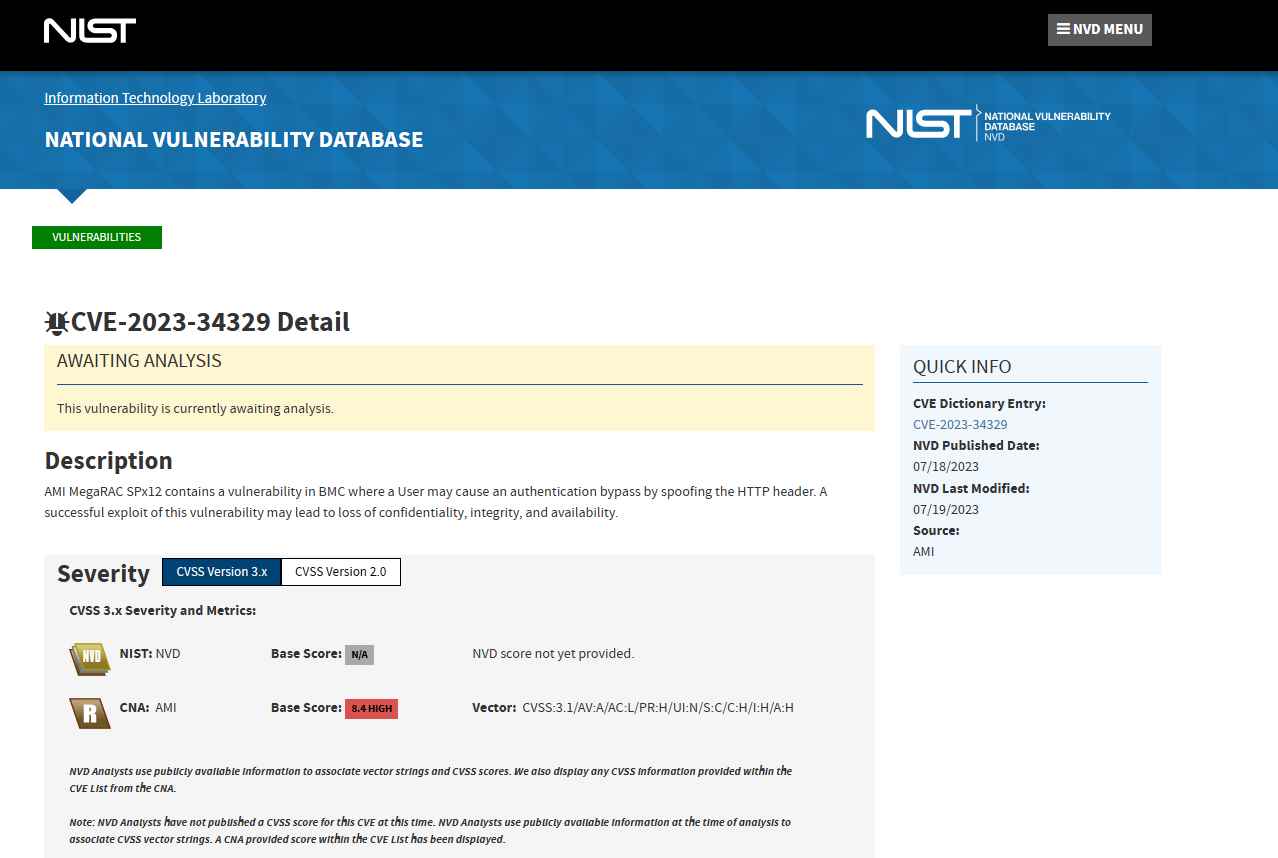

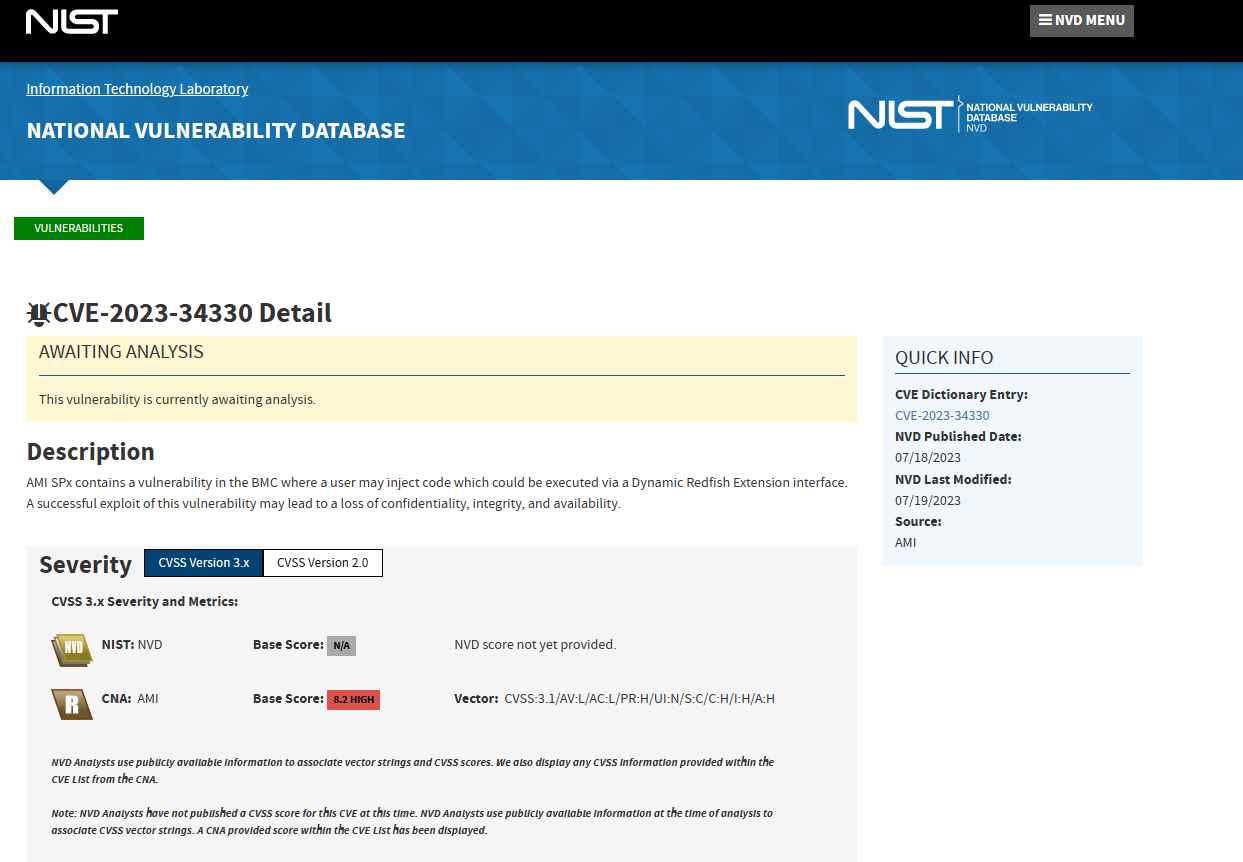

Eclypsium anunció dos nuevas vulnerabilidades: CVE-2023-34329, un importante problema de omisión de autenticación que puede explotarse falsificando encabezados HTTP, y CVE-2023-34330, una falla de inyección de código. Ambas vulnerabilidades pueden explotarse falsificando encabezados HTTP.

Estas fallas de seguridad varían de Altas a Críticas en términos de su gravedad, e incluyen cosas como la ejecución remota de código no autenticado y el acceso no autorizado a dispositivos con capacidades de superusuario. Son explotables por atacantes remotos que tienen acceso a las interfaces de administración remota de Redfish o desde el interior de un sistema operativo host que ha sido pirateado. Redfish es el reemplazo de IPMI convencional y ofrece un estándar de API para el control de la infraestructura de un servidor, así como otra infraestructura compatible con los centros de datos contemporáneos. Redfish fue desarrollado por Intel. Redfish recibe soporte de prácticamente todos los principales proveedores de servidores e infraestructura, además del proyecto de firmware OpenBMC, que a menudo se usa en entornos de hiperescala contemporáneos. Cuando se combinan estos dos defectos, un atacante remoto con solo acceso de red a la interfaz de administración de BMC y sin credenciales para el sistema BMC puede lograr la ejecución remota de código al engañar al sistema BMC para que piense que la solicitud HTTP proviene de la interfaz interna. Esto se puede hacer encadenando las vulnerabilidades. Como consecuencia de esto, el atacante tiene la capacidad de cargar y ejecutar de forma remota código arbitrario, quizás desde Internet, siempre que tenga acceso a la interfaz.

La cadena de suministro de tecnología que sustenta la computación en la nube está expuesta a un riesgo significativo como resultado de estas vulnerabilidades. En pocas palabras, las vulnerabilidades que existen dentro de un proveedor de componentes afectan a una gran cantidad de fabricantes de hardware, que a su vez pueden transmitirse a una gran cantidad de servicios en la nube. Debido a esto, los servidores y el hardware que una organización posee directamente pueden estar en peligro, además del equipo que admite los servicios en la nube que utiliza la empresa. También pueden tener un efecto en los proveedores ascendentes de las empresas y, como parte de la debida diligencia básica de gestión de riesgos de la cadena de suministro de una organización, deben abordarse con terceros críticos.

Los BMC se crean con la intención de brindar a los administradores un control casi completo y remoto sobre los servidores que son responsables de administrar. AMI es el proveedor preeminente de la industria de BMC y firmware de BMC, y presta servicios a una amplia gama de fabricantes de hardware y proveedores de servicios en la nube. Como consecuencia de esto, una gran cantidad de dispositivos se ven afectados por estas vulnerabilidades, lo que puede hacer posible que actores malintencionados tomen el control de los dispositivos, así como de los centros de datos y la infraestructura que respalda los servicios en la nube, e inflijan daños.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.