Un atacante local autenticado puede hacer que un usuario objetivo de AnyConnect ejecute un script malicioso si se explota una vulnerabilidad conocida como CVE-2020-3556 en el canal InterProcess Communication (IPC) del software Cisco AnyConnect Secure Mobility Client. Esta vulnerabilidad fue descubierta y divulgada por el gigante tecnológico Cisco, con sede en California, a través del aviso CVE-2020-3556. El aviso se puede encontrar aquí. A través del canal IPC del software Cisco AnyConnect Secure Mobility Client, un adversario autorizado puede tener la capacidad de obligar a un usuario de AnyConnect a ejecutar scripts maliciosos sin su conocimiento. La vulnerabilidad existe porque actualmente no se está realizando ninguna autenticación en el agente de escucha de IPC. Un adversario podría explotar esta vulnerabilidad mediante la entrega de mensajes IPC especialmente diseñados al oyente IPC del cliente AnyConnect. Al hacerlo, el adversario podría obligar al usuario objetivo a ejecutar un script. Este script se ejecutaría con los privilegios del usuario de AnyConnect que fue víctima del ataque.

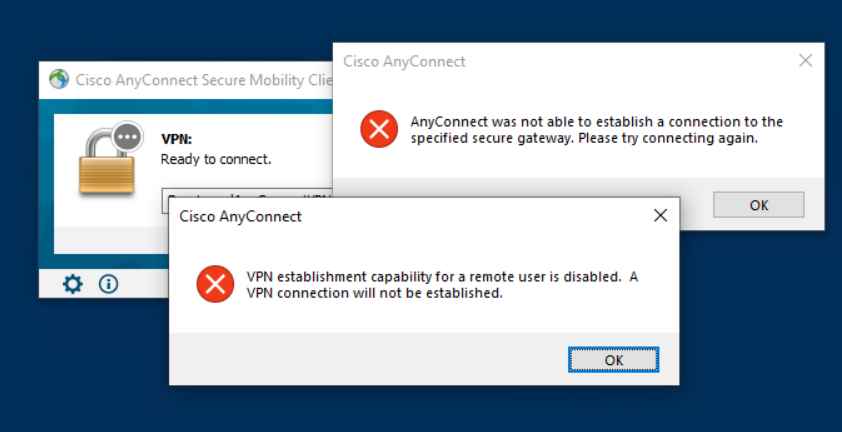

En el momento del ataque, el usuario objetivo debe tener una sesión activa de AnyConnect abierta para que esta vulnerabilidad se explote de manera efectiva. Para que un atacante aproveche esta vulnerabilidad, también necesitaría poseer credenciales de usuario válidas en la computadora que se utiliza para ejecutar el cliente AnyConnect.

Todas las versiones del software Cisco AnyConnect Secure Mobility Client que tienen una configuración vulnerable y se ejecutan en cualquiera de los siguientes sistemas son susceptibles a la vulnerabilidad.

- Cisco AnyConnect Secure Mobility Cliente de Linux

- Cisco AnyConnect Secure Mobility Cliente de MacOS

- Cisco Secure Cliente-AnyConnect de Android

- Cisco Secure Cliente AnyConnect VPN de iOS

- Cisco Secure Cliente for Linux

- Cisco Secure Cliente de MacOS

Cisco aún no ha proporcionado ninguna actualización de software para combatir esta vulnerabilidad y la compañía ha dicho que no hay soluciones para abordar CVE-2020-3556. Sin embargo, el riesgo puede reducirse desactivando la función de actualización automática, que es una de las funciones afectadas por la vulnerabilidad.

En el caso de que la función de actualización automática no se pueda desactivar, la eliminación del parámetro de configuración Habilitar secuencias de comandos reduciría el área de superficie que un atacante puede aprovechar. Tanto la Actualización automática como Habilitar secuencias de comandos están desactivadas de forma predeterminada. La actualización automática es la configuración predeterminada. Cisco tiene planes para abordar y solucionar este problema en una versión futura del software Cisco AnyConnect Secure Mobility Client. En un futuro próximo, la empresa proporcionará actualizaciones de software gratuitas para abordar y corregir esta vulnerabilidad. Los clientes podrán descargar e instalar estas actualizaciones para las versiones del software Cisco AnyConnect Secure Mobility Client que ahora utilizan.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.