Se han realizado ataques para explotar CVE-2022-31678 y CVE-2021-39144 en la naturaleza, según lo descubierto por el equipo de Wallarm Detect. Las primeras vulnerabilidades se descubrieron en VMware NSX Manager hacia finales del año anterior. Estas vulnerabilidades pueden provocar la ejecución remota de código (RCE) si un atacante autorizado las aprovecha. Cuando se combina con la vulnerabilidad CVE-2021-39144, que afecta a una biblioteca de terceros llamada XStream, esto puede generar ataques con un gran efecto. La vulnerabilidad se descubrió en VMware NSX Manager y expone el software a ataques XXE (XML External Entity Injection).

El sistema de software conocido como VMware NSX Manager se utiliza con fines de virtualización y seguridad de la red. Ofrece una única plataforma de administración para configurar y monitorear los diversos componentes de seguridad y virtualización de una red. Es habitual que las organizaciones que utilizan VMware NSX Manager exijan un grado excepcionalmente alto de seguridad para su infraestructura de red. Las empresas de la industria de la salud, el comercio minorista y en línea, el comercio minorista tradicional y las instituciones gubernamentales están incluidas en esta categoría.

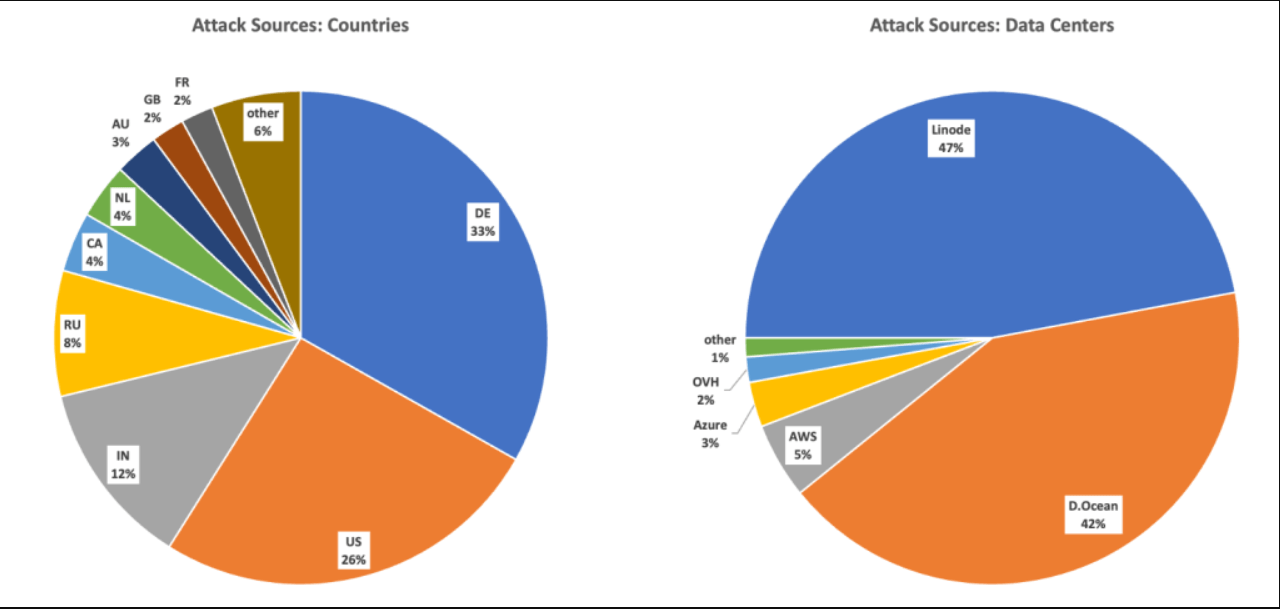

La vulnerabilidad CVE-2022-31678 deja el software abierto a ataques XXE, pero la vulnerabilidad CVE-2021-39144 afecta a la biblioteca XStream proporcionada por un tercero. Estas vulnerabilidades, cuando se combinan, pueden resultar en ataques con un efecto significativo. En el transcurso de los últimos dos meses, el equipo de Wallarm Detect ha registrado más de cuarenta mil intentos de aprovechar estas vulnerabilidades. Más del noventa por ciento de estos ataques se han originado en centros de datos conocidos como Linode y Digital Ocean.

El problema CVE-2022-31678, causado por un procesamiento deficiente de las declaraciones de entidades externas XML, hace posible que un atacante fuera del sitio obtenga información confidencial. Un atacante remoto podría aprovechar este problema para obtener información confidencial o desencadenar una situación que resulte en una denegación de servicio mediante la entrega de material cuidadosamente diseñado en XML.

La vulnerabilidad CVE-2021-39144, por otro lado, es causada por un error de deserialización inseguro y permite que un atacante remoto autorizado ejecute instrucciones arbitrarias en el sistema. Este defecto permite la vulnerabilidad. Un adversario podría explotar esta vulnerabilidad para ejecutar instrucciones arbitrarias en el sistema alterando el flujo de entrada procesado de alguna manera.

En el caso de que estas vulnerabilidades se exploten de manera efectiva, las consecuencias potenciales podrían ser muy dañinas. Los atacantes tienen el potencial de robar datos, tomar el control de la infraestructura de la red y ejecutar código arbitrario si tienen éxito. Este es un riesgo significativo que podría poner en peligro la información confidencial y violar el derecho a la privacidad de las personas.

El equipo de Wallarm Detect observó que la mayor cantidad de intentos de escaneo se produjo a fines de diciembre, cuando Wallarm frustraba un promedio de más de 1750 por día y un máximo de más de 4600 ataques por día. El ritmo, que sigue siendo de unos 500 intentos por día, indica que estas vulnerabilidades siguen siendo un riesgo.

Mantener su software actualizado es una de las mejores formas para que las empresas se defiendan de los exploits y vulnerabilidades de este tipo. VMware ha puesto a disposición parches para corregir estas vulnerabilidades, pero según su investigación, no hay soluciones adicionales disponibles.

Además, se recomienda encarecidamente que las empresas implementen las precauciones de seguridad adecuadas, lleven a cabo auditorías de seguridad de rutina y utilicen soluciones de seguridad API como firewalls de aplicaciones web (WAF) y escáneres de vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.