Los investigadores creen que GodFather podría ser el sucesor de otro troyano bancario llamado Anubis cuyo código fuente se filtró en enero de 2019 en un foro clandestino de hackeo.

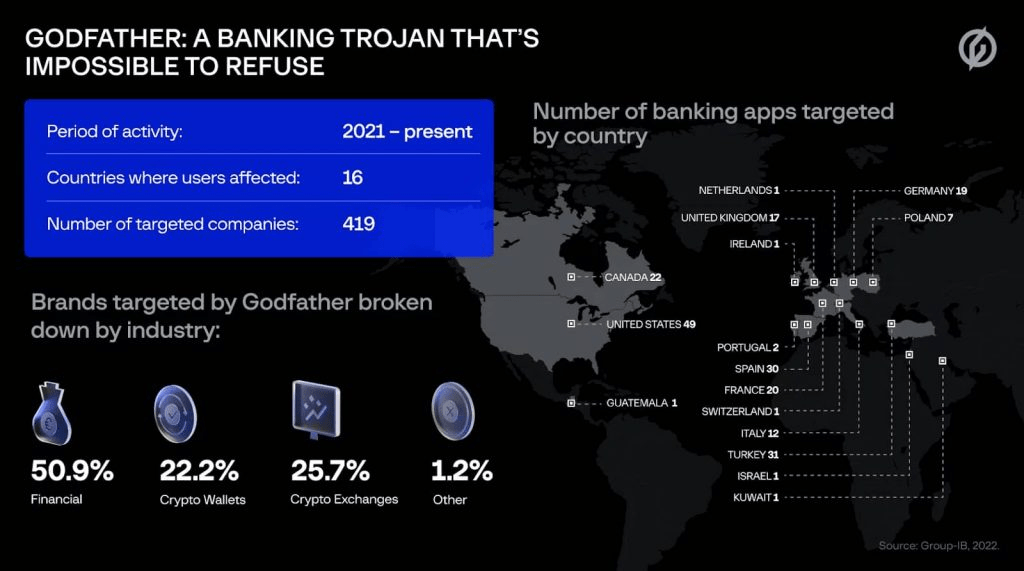

GodFather es un nuevo troyano bancario para Android que actualmente se dirige a usuarios desprevenidos de más de 400 aplicaciones bancarias de billetera criptográfica y de exchange en todo el mundo.

Los investigadores de seguridad cibernética de Group-IB han compartido detalles de un peligroso troyano de banca móvil dirigido a aplicaciones bancarias, intercambios de criptomonedas y billeteras de criptomonedas desde al menos junio de 2021.

¿Qué es GodFather?

Apodado “GodFather” por Group-IB este malware se ha dirigido a usuarios de más de 400 aplicaciones bancarias y de criptomonedas en 16 países. Group-IB detectó el troyano en junio de 2021 mientras que ThreatFabric hizo pública la información en marzo de 2022.

Los investigadores creen que GodFather podría ser el sucesor de otro troyano bancario llamado Anubis , cuyo código fuente se filtró en enero de 2019 en un foro clandestino de hackeo.

¿Cómo se entrega?

El malware se entrega a diferentes actores de amenazas a través de plataformas de malware como servicio y se oculta dentro de las aplicaciones disponibles en Google Play. Estas aplicaciones parecen legítimas; sin embargo en realidad contienen una carga útil hecha para parecer como si estuviera protegida a través de Google Protect .

Cuando una víctima interactúa con una notificación falsa o intenta abrir una de estas aplicaciones, el malware muestra una superposición web falsa que comienza a robar nombres de usuario y contraseñas, junto con códigos 2FA basados en SMS.

¿Qué son las capacidades de GodFather?

El malware roba las credenciales de los usuarios mediante la creación de pantallas superpuestas falsas o falsificaciones web a través de las aplicaciones específicas. Debido a sus capacidades de puerta trasera GodFather puede abusar de las API de accesibilidad de los sistemas Android registrar pulsaciones de teclas, grabar videos, robar registros de llamadas y SMS, y capturar capturas de pantalla.

Además, también puede iniciar registradores de teclas y rastrear la pantalla del dispositivo para obtener la información deseada. Es inusual porque recupera la dirección de su servidor C&C descifrando una descripción de canal de Telegram, controlada por el actor de amenazas y codificada a través del popular cifrado llamado Blowfish .

¿Quiénes son los objetivos?

Según el informe de Group-IB , en la última ola de ataques, alrededor de 215 bancos, 110 intercambios de criptomonedas y 94 proveedores de billeteras de criptomonedas han sido atacados por los operadores de GodFather. Los principales objetivos del troyano GodFather incluyen los siguientes países:

- Italia

- España

- Pavo

- Francia

- Canadá

- Alemania

- Estados Unidos

- Reino Unido

Vale la pena señalar que el malware no se dirigió a los países postsoviéticos, lo que indica que los atacantes podrían ser rusos .

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.