Uber sufrió una nueva filtración de datos después de que un actor de amenazas filtró direcciones de correo electrónico de empleados informes corporativos e información de activos de TI robada a un proveedor externo en un incidente de seguridad cibernética.

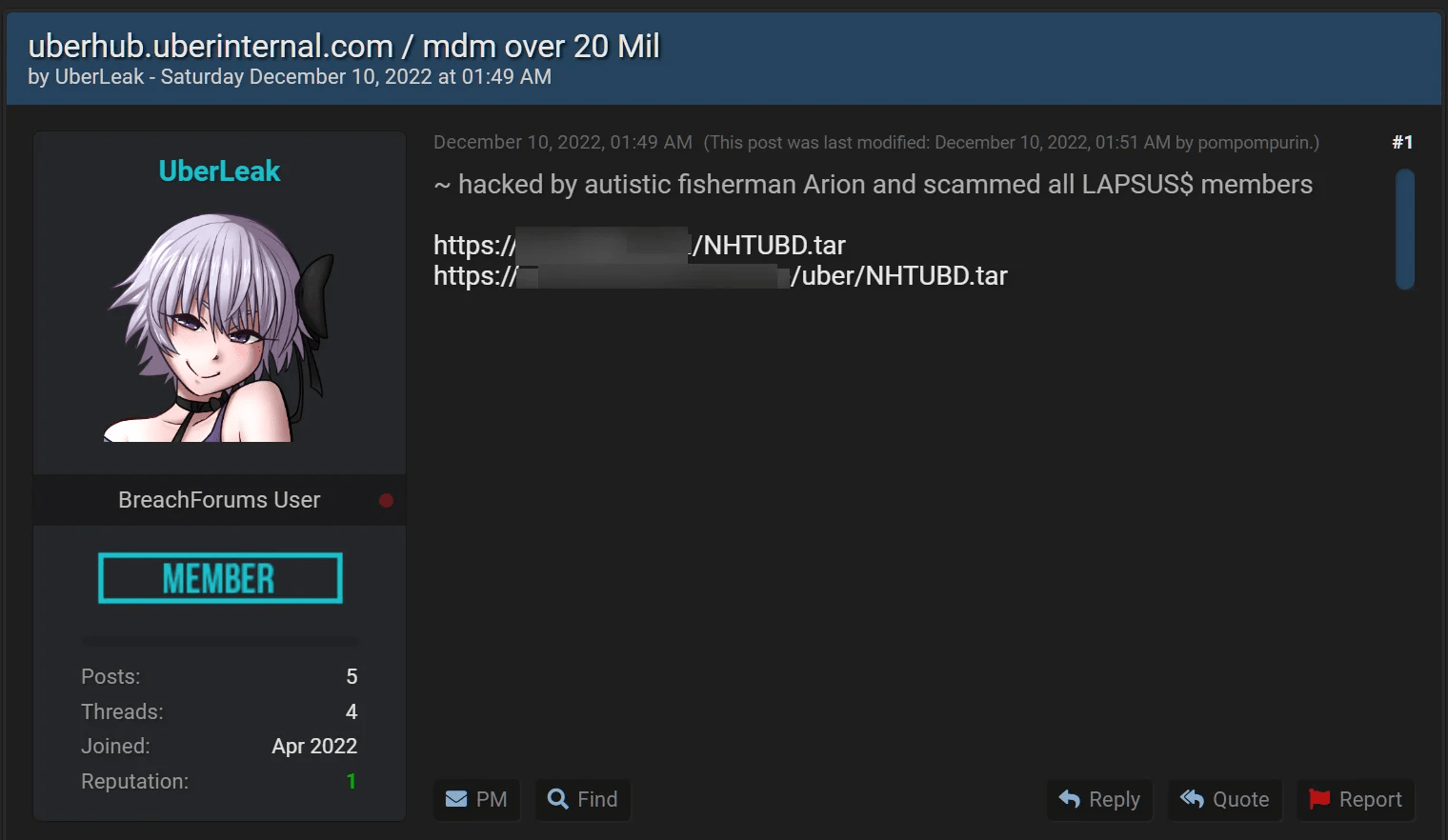

El sábado por la mañana temprano, un actor de amenazas llamado ‘UberLeaks’ comenzó a filtrar datos que según ellos habían sido robados de Uber y Uber Eats en un foro de hacking conocido por publicar filtraciones de datos.

Los datos filtrados incluyen numerosos archivos que afirman ser código fuente asociado con plataformas de administración de dispositivos móviles (MDM) utilizadas por Uber y Uber Eats y servicios de proveedores externos.

El actor de amenazas creó cuatro temas separados supuestamente para Uber MDM en uberhub.uberinternal.com, Uber Eats MDM, las plataformas de terceros Teqtivity MDM y TripActions MDM.

Cada publicación se refiere a un miembro del grupo de hackers Lapsus$ que se cree que es responsable de numerosos ataques de alto perfil, incluido un ataque cibernético en septiembre en Uber donde los actores de amenazas obtuvieron acceso a la red interna y al servidor Slack de la empresa.

Se ha comentado que los datos recientemente filtrados consisten en código fuente, informes de administración de activos de TI informes de destrucción de datos, nombres de inicio de sesión y direcciones de correo electrónico de dominio de Windows, y otra información corporativa.

Uno de los documentos vistos incluye direcciones de correo electrónico e información de Windows Active Directory de más de 77 000 empleados de Uber.

Si bien inicialmente pensó que estos datos fueron robados durante el ataque de septiembre Uber comento que cree que está relacionado con una violación de seguridad de un proveedor externo.

“Creemos que estos archivos están relacionados con un incidente en un proveedor externo y no están relacionados con nuestro incidente de seguridad en septiembre. Según nuestra revisión inicial de la información disponible, el código no es propiedad de Uber; sin embargo, continuamos investigando este asunto”. -Uber.

Los investigadores de seguridad que analizaron la filtración comentaron que los datos filtrados están relacionados con la información corporativa interna de Uber y no incluyen a ninguno de sus clientes.

Sin embargo, se nos dice que los datos filtrados contienen suficiente información detallada para realizar ataques de phishing dirigidos a los empleados de Uber para adquirir información más confidencial, como las credenciales de inicio de sesión.

Por lo tanto, todos los empleados de Uber deben estar atentos a los correos electrónicos de phishing que se hacen pasar por el soporte de TI de Uber y confirmar toda la información directamente con los administradores de TI antes de responder a dichos correos electrónicos.

Investigadores se han comunicado con Uber, TripActions y Teqtivity con más preguntas sobre el incidente, pero no ha recibido una respuesta en este momento.

Los datos de Uber fueron robados en la violación de Teqtivity

Tras la publicación de esta historia, Uber ha compartido que los actores de amenazas robaron sus datos en una brecha reciente en Teqtivity, que utiliza para la gestión de activos y los servicios de seguimiento.

Uber nos refirió a una notificación de violación de datos de Teqtivity publicada esta tarde, que explica que un actor de amenazas obtuvo acceso a un servidor de respaldo de Teqtivity AWS que almacena datos para sus clientes.

Esto permitió al actor de amenazas acceder a la siguiente información para las empresas que utilizan su plataforma.

- Información del dispositivo: número de serie, marca, modelos, especificaciones técnicas

- Información del usuario: nombre, apellido, dirección de correo electrónico del trabajo, detalles de la ubicación del trabajo

Uber comento que el código fuente filtrado en el foro de hacking fue creado por Teqtivity para administrar los servicios de Uber, lo que explica las muchas referencias a la compañía de viajes compartidos.

Uber también ha reiterado que el grupo Lapsus$ no estaba relacionado con esta infracción, aunque las publicaciones del foro hacen referencia a uno de los actores de amenazas asociados con el grupo.

Si bien las publicaciones del foro afirman que violaron ‘uberinternal.com’ Uber ha dicho que no han visto ningún acceso malicioso a sus sistemas.

“El tercero aún está investigando, pero ha confirmado que los datos que hemos visto hasta la fecha provienen de sus sistemas y, hasta la fecha, no hemos visto ningún acceso malicioso a los sistemas internos de Uber” comentaron.

Fuente: https://www.bleepingcomputer.com/news/security/uber-suffers-new-data-breach-after-attack-on-vendor-info-leaked-online/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.