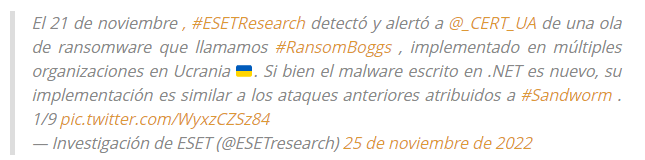

Los investigadores de ESET revelaron sus hallazgos sobre el descubrimiento de RansomBoggs dentro de las redes de “varias organizaciones en Ucrania ” en un hilo que se publicó en Twitter. Aunque existen diferencias significativas entre RansomBoggs y el malware que se ha asociado con Sandworm como el hecho de que el código del virus está escrito en .NET los investigadores afirmaron que las técnicas de diseminación son bastante similares, por otro lado RansomBoggs es el nombre que los expertos de la firma de software eslovaca ESET han dado al ransomware que se está utilizando en el último ataque a empresas en Ucrania que ha lanzado el grupo criminal ruso Sandworm.

Según el informe, “una secuencia de comandos de PowerShell utilizada para difundir el ransomware .NET desde el controlador de dominio es casi idéntica a la observada en abril pasado durante los ataques #Industroyer2 contra la industria energética” que se remonta a Sandworm.

Se cree que Sandworm estuvo involucrado en la creación del ransomware conocido como NotPetya en 2017 y ha estado operando desde al menos la década de 1990. Se ha vinculado a la Unidad 74455 del GRU que es la unidad de inteligencia militar de Rusia.

La organización atacó a Ucrania durante la invasión de Rusia y la posterior incautación de Crimea en 2014 y ha estado activa desde que Rusia inició su guerra ilegal más reciente contra Ucrania. En ambos casos Rusia violó el derecho internacional.

En abril el gobierno de Estados Unidos ofreció una recompensa de diez millones de dólares a quien pudiera proporcionar información sobre seis oficiales rusos del GRU que estaban vinculados a Sandworm. Los oficiales rusos del GRU fueron acusados de planear llevar a cabo ataques cibernéticos contra infraestructura crítica en los Estados Unidos.

Según ESET la carga útil del malware se envía a la red de la organización mediante el script de PowerShell conocido como PowerGap por el Equipo de Respuesta a Emergencias Informáticas de Ucrania. PowerGap también se usó en ataques en Ucrania en marzo para entregar el malware CaddyWiper haciendo uso del cargador ArguePatch.

Sandworm le da a sus ataques mortales un toque humorístico al usar RansomBoggs, que hacen alusiones a la película animada Monsters, Inc. que Pixar estrenó en 2001. “¡Querida forma de vida humana!” está escrito en el mensaje de rescate y los perpetradores se nombran a sí mismos como “James P. Sullivan un empleado de Monsters Inc”. (Pelicula de Disney y Pixar), James P. Sullivan es el nombre del monstruo que protagoniza la película como protagonista principal y tiene pelaje verde y azul.

Según los investigadores de ESET, el nombre de la nota es SullivanDecryptsYourFiles.txt, el nombre del ejecutable también es Sullivan y también se pueden encontrar referencias a la película en el código del malware. Además, las víctimas reciben instrucciones para responder a los perpetradores del ataque a través de la dirección de correo electrónico m0nsters-inc@proton.

Aunque el mensaje afirma que utiliza AES-128, el ransomware genera una clave aleatoria que se cifra con RSA y cifra los archivos con AES-256 en modo CBC. También agrega un sufijo.chsch a los archivos que se cifraron después de guardarlos.

La clave pública RSA puede estar codificada en la muestra de malware o proporcionarse como entrada, según la forma del software malicioso.

Sandworm al que Microsoft se refiere como Iridium lanzó el ataque de ransomware Prestige en octubre contra las industrias de transporte y logística en Ucrania y Polonia. Esta campaña fue denunciada por la empresa de seguridad cibernética Recorded Future en agosto y se dirigió a organizaciones ucranianas haciéndose pasar por proveedores de servicios de telecomunicaciones ucranianos. Más recientemente Sandworm fue el cerebro detrás de una campaña de malware en agosto que se dirigió a organizaciones ucranianas haciéndose pasar por proveedores de servicios de telecomunicaciones ucranianos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.