Se explotaron vulnerabilidades en la herramienta de código abierto y la red eléctrica de la India fue un objetivo

Microsoft advierte que los sistemas que utilizan el servidor web Boa, que ha sido descontinuado hace mucho tiempo, podrían estar en riesgo de sufrir ataques después de que una serie de intentos de intrusión en las operaciones de la red eléctrica en India probablemente incluyeron la explotación de vulnerabilidades de seguridad en la tecnología.

Es posible que los afectados no sepan que sus dispositivos ejecutan servicios utilizando el servidor web Boa descontinuado, y que las actualizaciones de firmware y los parches posteriores no abordan sus vulnerabilidades conocidas.

Investigadores de la unidad de inteligencia de amenazas de seguridad de Microsoft examinaron un informe de abril de la compañía de seguridad cibernética Recorded Future sobre los esfuerzos de intrusión en la red eléctrica de la India que datan de 2020 y, más recientemente, en un sistema nacional de respuesta a emergencias y la subsidiaria india de una compañía de logística global.

Recorded Future atribuyó los ataques a la red eléctrica a un grupo de amenazas chino llamado RedEcho que utiliza el malware de puerta trasera ShadowPad para comprometer los dispositivos IoT.

Los investigadores de Microsoft, investigando el informe, detectaron un componente vulnerable, el servidor web Boa, en las direcciones IP enumeradas como indicadores de compromiso (IOC). Escribieron en su propio análisis esta semana que “encontraron evidencia de un riesgo en la cadena de suministro que puede afectar a millones de organizaciones y dispositivos”.

Boa es un servidor web de código abierto diseñado para aplicaciones integradas y se utiliza para acceder a configuraciones, consolas de administración y pantallas de inicio de sesión en dispositivos. Se suspendió en 2005, pero los proveedores todavía lo utilizan en una variedad de dispositivos IoT y SDK populares, comentaron.

Es posible que ni siquiera sepas que está sucediendo

“Sin desarrolladores que administren el servidor web Boa, sus vulnerabilidades conocidas podrían permitir a los atacantes obtener acceso silencioso a las redes recopilando información de los archivos”, escribieron los investigadores. “Además, es posible que los afectados no sepan que sus dispositivos ejecutan servicios utilizando el servidor web Boa descontinuado, y que las actualizaciones de firmware y los parches posteriores no abordan sus vulnerabilidades conocidas”.

En este caso, Microsoft revisó las direcciones IP Recorded Future incluidas en la lista de IOC y vinculó muchas a dispositivos IoT como enrutadores que incluían vulnerabilidades sin parchear. Todas las direcciones IP publicadas fueron comprometidas por varios atacantes que utilizaron diferentes tácticas que incluyeron la descarga de una variante del malware de botnet Mirai IoT, intentos de usar credenciales predeterminadas para ataques de fuerza bruta y esfuerzos para ejecutar comandos de shell.

“Microsoft continúa viendo atacantes que intentan explotar las vulnerabilidades de Boa más allá del período de tiempo del informe publicado, lo que indica que todavía es un objetivo como vector de ataque”, escribieron los analistas.

Boa todavía se usa ampliamente, con Microsoft detectando más de 1 millón de componentes de servidor Boa expuestos a Internet en todo el mundo. Es particularmente común en dispositivos IoT como enrutadores y cámaras.

Una razón podría ser que Boa se usa en los SDK, que no siempre se parchean incluso cuando se actualiza el firmware del dispositivo IoT. También es difícil saber si los componentes del dispositivo pueden actualizarse o han sido actualizados. Un ejemplo son los SDK de RealTek, que incluyen Boa y son utilizados en SoC por empresas que fabrican dispositivos de puerta de enlace como enrutadores, puntos de acceso y repetidores.

En los últimos años, los atacantes se han dirigido a dispositivos que utilizan los SDK de RealTek .

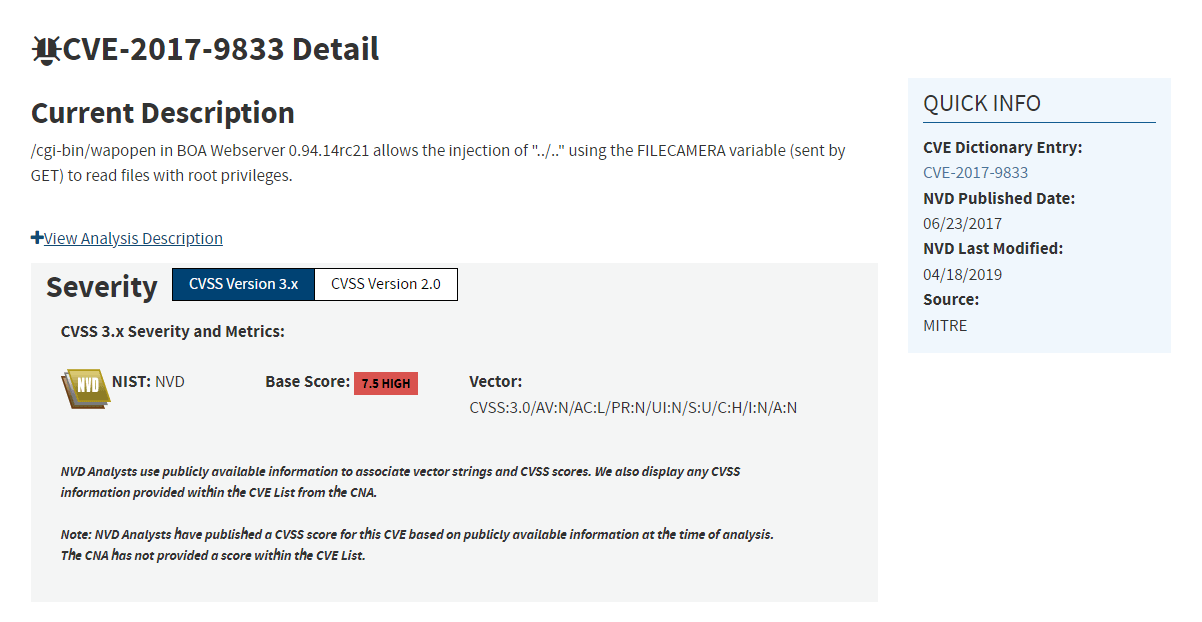

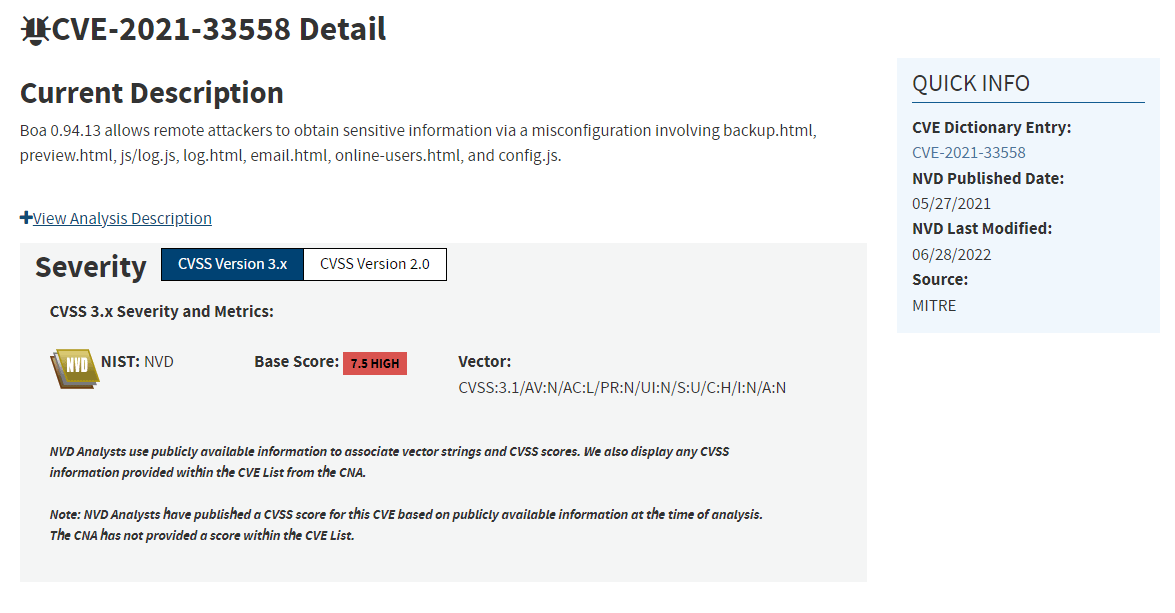

Entre las vulnerabilidades conocidas del servidor web Boa se encuentran CVE-2017-9833 y CVE-2021-33558 , que podrían permitir a los atacantes ejecutar código de forma remota después de obtener acceso al dispositivo leyendo su archivo “contraseña” o robando las credenciales de usuario después de acceder a URI confidenciales en el servidor web, estas vulnerabilidades se pueden explotar sin necesidad de autenticación de usuario.

Ser capaz de recopilar datos de redes de infraestructura crítica sin ser detectado puede dar lugar a ataques que son muy disruptivos, cuestan millones de dólares y afectan a millones de personas y empresas.

“La popularidad del servidor web Boa muestra el riesgo potencial de exposición de una cadena de suministro insegura, incluso cuando se aplican las mejores prácticas de seguridad a los dispositivos de la red”, escribieron los investigadores. “La actualización del firmware de los dispositivos IoT no siempre parchea los SDK o componentes [SoC] específicos y hay una visibilidad limitada de los componentes y si se pueden actualizar”.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.