El actor de amenazas detrás de RomCom RAT (troyano de acceso remoto) ha actualizado su vector de ataque y ahora está abusando de marcas de software conocidas para su distribución.

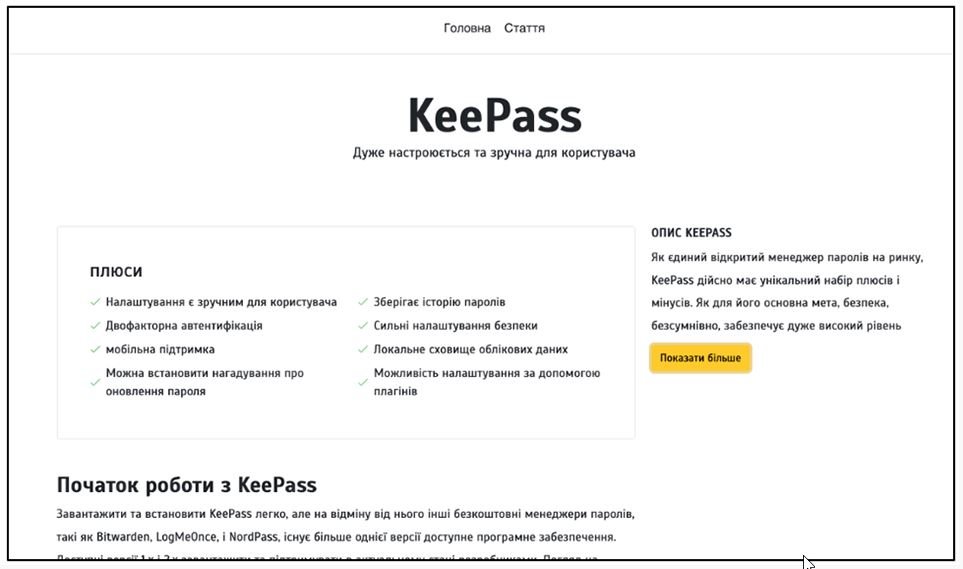

En una nueva campaña descubierta por BlackBerry , se encontró a los actores de amenazas RomCom creando sitios web que clonan portales de descarga oficiales para SolarWinds Network Performance Monitor (NPM), el administrador de contraseñas KeePass y PDF Reader Pro, esencialmente disfrazando el malware como programas legítimos.

Además, la Unidad 42 descubrió que los atacantes crearon un sitio que se hace pasar por el software Veeam Backup and Recovery.

Además de copiar el código HTML para reproducir los sitios originales, los hackers también registraron dominios ‘parecidos’ con errores tipográficos para agregar más autenticidad al sitio malicioso.

BlackBerry detectó previamente el malware RomCom utilizado en ataques contra instituciones militares en Ucrania .

Hacerse pasar por software legítimo

El sitio web que se hace pasar por SolarWinds NPM ofrece una versión con troyano de la prueba gratuita e incluso enlaces a un formulario de registro de SolarWinds real que, si la víctima completa, lleva a ser contactado por un agente de atención al cliente real.

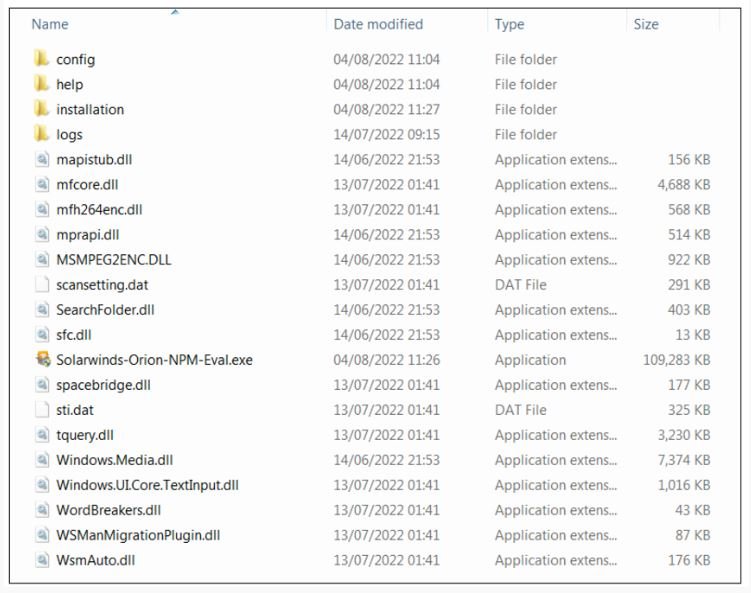

Sin embargo, la aplicación descargada se modificó para incluir una DLL maliciosa que descarga y ejecuta una copia de RomCom RAT desde la carpeta “C:\Users\user\AppData\Local\Temp\winver.dll”.

Curiosamente, el ejecutable descargado (“Solarwinds-Orion-NPM-Eval.exe”) está firmado con el mismo certificado digital que los operadores de RAT utilizaron en la campaña de Ucrania, que muestra al propietario como “Wechapaisch Consulting & Construction Limited”.

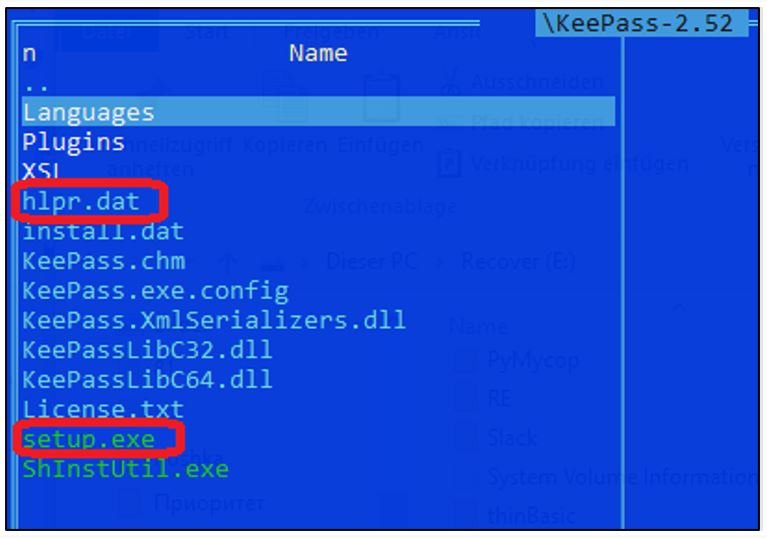

En el caso del sitio clonado para KeePass, que BlackBerry descubrió recién el 1 de noviembre de 2022, los actores de la amenaza están distribuyendo un archivo llamado “KeePass-2.52.zip”.

El archivo ZIP contiene varios archivos, incluido “hlpr.dat”, que es el cuentagotas de RomCom RAT, y “setup.exe”, que inicia el cuentagotas. Setup.exe es lo que se espera que el usuario ejecute manualmente después de descargar el archivo.

Esto indica que, si bien RomCom todavía está apuntando a Ucrania, también han cambiado los objetivos para incluir a los usuarios de habla inglesa.

No está claro en este momento cómo los actores de amenazas están atrayendo a las víctimas potenciales a los sitios, pero podría ser a través de phishing, envenenamiento de SEO o publicaciones en foros/redes sociales.

Sin atribución

En agosto de 2022, la Unidad 42 de Palo Alto Networks asoció RomCom RAT con un afiliado de Cuba Ransomware llamado ‘ Tropical Scorpius ‘, ya que este fue el primer actor en emplearlo.

RomCom RAT era un malware entonces desconocido que admitía comunicaciones basadas en ICMP y ofrecía a los operadores diez comandos para acciones de archivos, generación y falsificación de procesos, exfiltración de datos y lanzamiento de un shell inverso.

El informe anterior de BlackBerry sobre RomCom RAT argumentó que no había evidencia concreta que apuntara la operación a ningún actor de amenazas conocido.

El nuevo informe menciona Cuba Ransomware e Industrial Spy como potencialmente conectados a esta operación; sin embargo la motivación detrás de los operadores de RomCom aún no está clara.

Fuente: https://www.bleepingcomputer.com/news/security/romcom-rat-malware-campaign-impersonates-keepass-solarwinds-npm-veeam/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.