Un actor de amenazas está promocionando en foros criminales clandestinos un rootkit UEFI independiente del proveedor que puede desactivar el software y los controles de seguridad, advierte el veterano de seguridad cibernética Scott Scheferman.

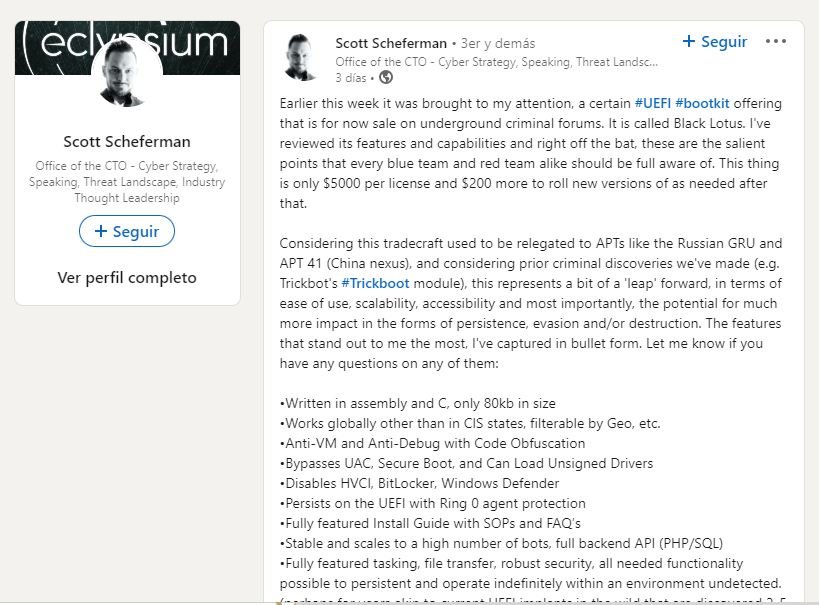

Apodado ‘Black Lotus‘, el rootkit de Windows es una herramienta poderosa y persistente que se ofrece a la venta a $5,000, con pagos de $200 por nueva versión y con capacidades similares a las empleadas por los actores de amenazas patrocinados por el estado.

Escrito en ensamblador y C, Black Lotus tiene un tamaño de 80 kilobytes y cuenta con geoperimetraje para evitar infectar a los países de la región de la CEI.

Según Scheferman, la amenaza incluye capacidades de evasión como antivirtualización, antidepuración y ofuscación de código, y puede deshabilitar aplicaciones de seguridad y mecanismos de defensa en las máquinas de destino, incluida la integridad del código protegido por hipervisor (HVCI), BitLocker y Windows Defender.

Al cargar el código antes de que se complete el proceso de arranque, el rootkit puede eludir el control de acceso del usuario (UAC) y el arranque seguro, puede cargar controladores no firmados y puede permanecer sin ser detectado en el firmware UEFI del dispositivo de destino, supuestamente indefinidamente.

Black Lotus, dice Scheferman, brinda un conjunto completo de capacidades a los atacantes, incluida la transferencia de archivos y el soporte de tareas, y puede convertirse potencialmente en una amenaza importante en los entornos de TI y OT.

“Teniendo en cuenta que este oficio solía estar relegado a APT como el GRU ruso y el APT 41 (nexo de China), y teniendo en cuenta los descubrimientos criminales anteriores que hemos hecho (por ejemplo, el módulo #Trickboot de Trickbot), esto representa un pequeño ‘salto’ hacia adelante, en términos de facilidad de uso, escalabilidad, accesibilidad y, lo que es más importante, el potencial de un impacto mucho mayor en las formas de persistencia, evasión y/o destrucción”, dice Scheferman.

Según Scheferman, Black Lotus supuestamente puede apuntar a una amplia gama de tipos de dispositivos podría sugerir que sus desarrolladores están apuntando a una vulnerabilidad de cargador de arranque no documentada que afecta a muchos proveedores.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.