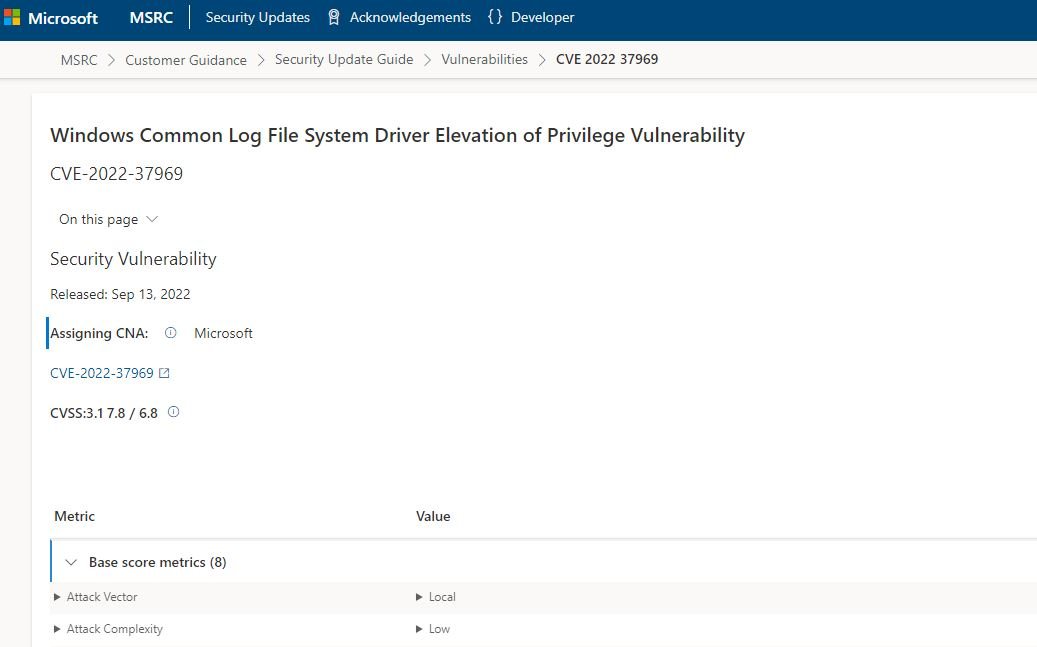

El martes de parches de septiembre de 2022 está aquí, con correcciones para 64 vulnerabilidades numeradas por CVE en varios productos de Microsoft, incluido uno de día cero (CVE-2022-37969) explotado por atacantes.

Acerca de CVE-2022-37969

CVE-2022-37969 es una vulnerabilidad de elevación de privilegios en el controlador del sistema de archivos de registro común (CLFS) de Windows, y un atacante ya debe tener acceso y la capacidad de ejecutar código en el sistema de destino (por ejemplo, explotando otra vulnerabilidad o a través de redes sociales). ingeniería) antes de intentar activarlo.

“Las vulnerabilidades posteriores a la explotación como esta a menudo se explotan a través de una aplicación especialmente diseñada”, dice Satnam Narang, ingeniero de investigación sénior en Tenable .

También señaló que CVE-2022-24521 , una vulnerabilidad similar en CLFS, se parchó a principios de este año como parte del lanzamiento del martes de parches de abril de Microsoft y también se explotó en la naturaleza, “aunque no está claro en este momento si CVE-2022- 37969 es una omisión de parche para CVE-2022-24521”.

CVE-2022-24521 fue señalado por la Agencia de Seguridad Nacional de EE. UU. e investigadores de CrowdStrike. CVE-2022-37969 fue revelado por investigadores de cuatro compañías de seguridad diferentes y esto, según Dustin Childs de Zero Day Initiative, significa que es probable que los ataques en los que se explota no solo estén dirigidos.

Otras vulnerabilidades a priorizar

Experto aconseja a los administradores que también prioricen la corrección de CVE-2022-34724 , una vulnerabilidad de denegación de servicio del servidor DNS de Windows, debido a su impacto potencial en los recursos empresariales; y CVE-2022-34718 , una vulnerabilidad RCE en Windows TCP/IP que podría activarse sin la interacción del usuario.

“Eso lo coloca oficialmente en la categoría ‘gusano’ y le otorga una calificación CVSS de 9.8. Sin embargo, solo los sistemas con IPv6 habilitado e IPSec configurado son vulnerables. Si bien es una buena noticia para algunos, si está utilizando IPv6 (como muchos), probablemente también esté ejecutando IPSec. Definitivamente pruebe e implemente esta actualización rápidamente”, agregó.

Microsoft también ha parcheado dos RCE ( CVE-2022-34721 , CVE-2022-34722 ) en el protocolo de intercambio de claves de Internet (IKE) de Windows que también podría explotarse a través de un paquete IP especialmente diseñado si la máquina de destino tiene IPSec habilitado.

Finalmente, hay una corrección para una vulnerabilidad de especulación de caché conocida como Spectre-BHB ( CVE-2022-23960 ) que afecta a Windows 11 para sistemas basados en ARM64, correcciones críticas para varios RCE de SharePoint e incluso para un RCE de PowerPoint que puede explotarse si un El atacante engaña a los usuarios para que descarguen y abran un archivo de presentación especialmente diseñado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.