Los investigadores han descubierto dos vulnerabilidades potencialmente graves en los dispositivos LAN inalámbricos que según afirman, se utilizan con frecuencia en los aviones.

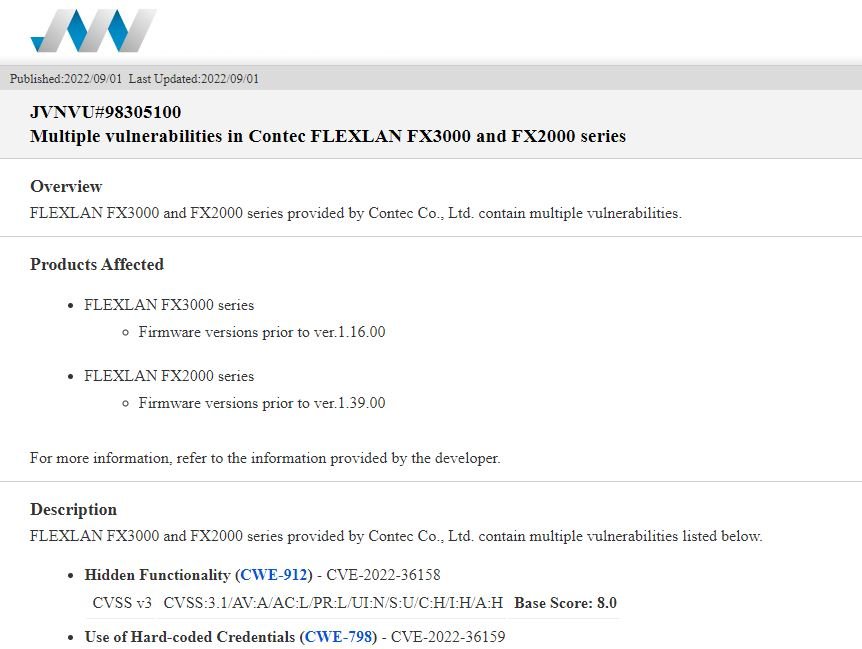

Los investigadores Thomas Knudsen y Samy Younsi de Necrum Security Labs identificaron las vulnerabilidades en los dispositivos LAN inalámbricos de las series Flexlan FX3000 y FX2000 fabricados por Contec, una empresa con sede en Japón que se especializa en informática integrada, automatización industrial y tecnología de comunicación IoT.

Uno de las dos vulnerabilidades de seguridad, CVE-2022-36158, está relacionado con una página web oculta que se puede usar para ejecutar comandos de Linux en el dispositivo con privilegios de root. La interfaz de administración basada en web del dispositivo no proporciona un enlace a esta página oculta.

“Desde aquí teníamos acceso a todos los archivos del sistema, pero también podíamos abrir el puerto telnet y tener acceso completo en el dispositivo”, explicaron los investigadores en una publicación de blog .

La segunda vulnerabilidad, CVE-2022-36159, está relacionada con una cuenta de puerta trasera y el uso de una contraseña codificada débil. Los investigadores encontraron una cuenta de usuario raíz con una contraseña codificada predeterminada que probablemente esté diseñada para fines de mantenimiento. La contraseña se almacena como un hash, pero los expertos la descifraron rápidamente. Un atacante puede usar esta cuenta para hacerse con el control del dispositivo.

Contec dice que sus dispositivos LAN inalámbricos Flexlan son ideales para usar en sistemas de distribución, fábricas, oficinas y con dispositivos integrados.

Sin embargo, los investigadores dicen que a menudo se usan en aviones para puntos de acceso Wi-Fi que los pasajeros pueden usar para conectarse a Internet y servicios a bordo.

Los fabricantes de aeronaves y los proveedores de sistemas de entretenimiento en vuelo siempre han sostenido que los ataques de hackers a los sistemas accesibles para los pasajeros no representan un riesgo para los controles de vuelo y la seguridad debido al aislamiento de los sistemas.

Sin embargo, los actores maliciosos aún podrían encontrar útiles este tipo de vulnerabilidades, como lo demostraron los investigadores en el pasado .

Younsi le dijo que las fallas que encontraron podrían ser explotadas por un pasajero, ya que se puede acceder a la interfaz vulnerable. El atacante podría, por ejemplo, recopilar los datos de otros pasajeros o enviar malware a sus dispositivos.

“Podemos imaginar un escenario en el que un actor malicioso pueda falsificar el tráfico HTTPS cargando su propio certificado en el enrutador para ver todas las solicitudes en texto claro”, explicó el investigador. “Otro escenario sería redirigir el tráfico a una aplicación maliciosa APK o iOS para infectar el teléfono móvil de cada pasajero”.

En su propio aviso , el proveedor dijo que “existen posibilidades de plagio de datos, falsificación y destrucción del sistema con programas maliciosos si esta vulnerabilidad fue explotada por atacantes maliciosos”.

Contec explicó que las vulnerabilidades están relacionadas con una página web privada que los desarrolladores pueden usar para ejecutar comandos del sistema, y esta página no está vinculada a las páginas de configuración disponibles para los usuarios.

Las versiones de firmware 1.16.00 para la serie FX3000 y 1.39.00 para los dispositivos de la serie FX2000 abordan las vulnerabilidades.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) publicó recientemente un aviso que describe las vulnerabilidades en un dispositivo médico de Contec, pero no ha publicado un aviso sobre los problemas de Flexlan. El JPCERT/CC de Japón emitió un aviso este mes.

Los dispositivos afectados no se usan solo en aviones.

Fuente: https://www.securityweek.com/passengers-exposed-hacking-vulnerabilities-airplane-wi-fi-devices

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.