Cisco corrigió nuevas vulnerabilidades de seguridad que afectaban a sus productos, incluido una de alta gravedad revelada recientemente en el kit de desarrollo de plano de datos de NVIDIA.

Las vulnerabilidades más graves solucionados por Cisco son una de acceso no autenticado a los servicios de mensajería que afecta al software Cisco SD-WAN vManage y una en el kit de desarrollo de NVIDIA Data Plane.

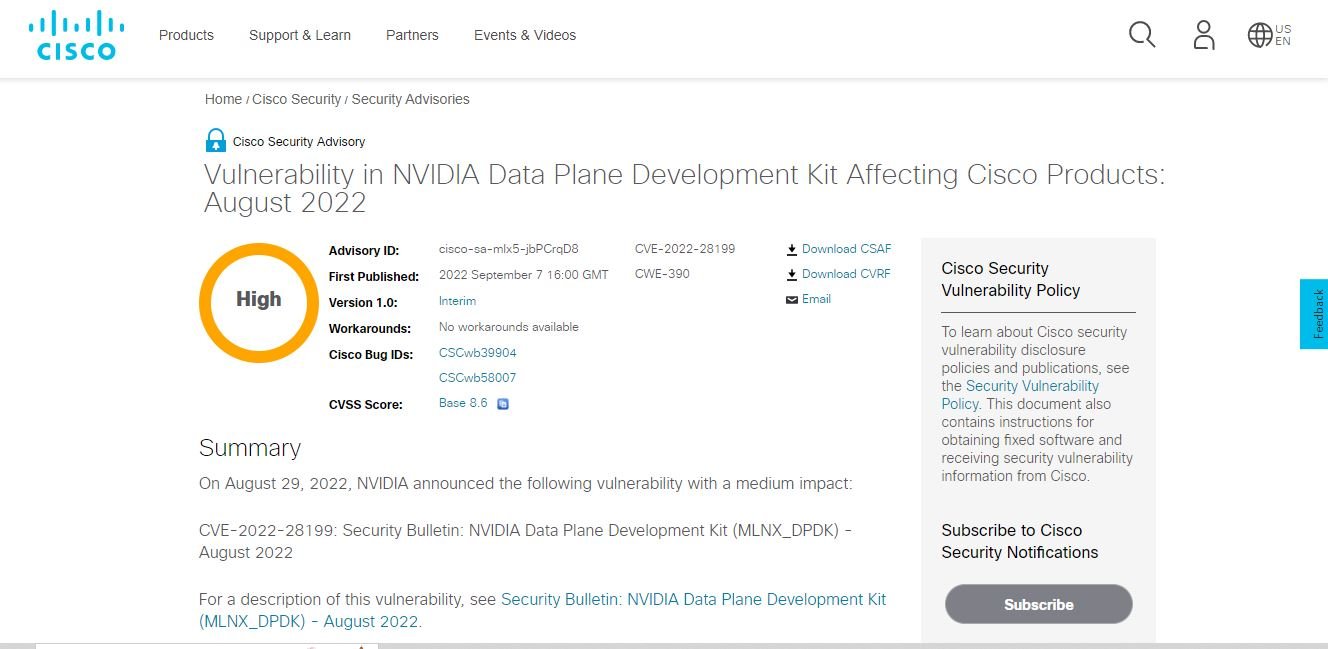

Las dos vulnerabilidades se han rastreado como CVE-2022-20696 (puntuación CVSS: 7,5) y CVE-2022-28199 (puntuación CVSS: 8,6), respectivamente.

La vulnerabilidad CVE-2022-28199 se deriva de la falta de un manejo adecuado de errores en la pila de red de DPDK. Un atacante puede activar la vulnerabilidad para desencadenar una condición de denegación de servicio (DoS) que podría afectar la integridad y la confidencialidad de los datos.

“Si se observa una condición de error en la interfaz del dispositivo, el dispositivo puede recargarse o no recibir tráfico, lo que resulta en una condición de denegación de servicio (DoS)”. lee el aviso publicado por Cisco.

La vulnerabilidad afecta:

- Software perimetral Cisco Catalyst 8000V

- Dispositivo virtual de seguridad adaptable (ASAv)

- Firewall seguro Threat Defense Virtual (anteriormente FTDv)

El la segunda vulnerabilidad reside en la configuración de enlace de los contenedores del software Cisco SD-WAN vManage. Un atacante adyacente no autenticado que tenga acceso a la red lógica VPN0 puede desencadenar la vulerabilidad para acceder a los puertos del servicio de mensajería en un sistema afectado.

“Una vulnerabilidad en la configuración de enlace de los contenedores del software Cisco SD-WAN vManage podría permitir que un atacante adyacente no autenticado que tenga acceso a la red lógica VPN0 también acceda a los puertos del servicio de mensajería en un sistema afectado”. lee el aviso. “Esta vulnerabilidad existe porque los puertos del contenedor del servidor de mensajería en un sistema afectado carecen de suficientes mecanismos de protección. Un atacante podría aprovechar esta vulnerabilidad conectándose a los puertos del servicio de mensajería del sistema afectado. Para aprovechar esta vulnerabilidad, el atacante debe poder enviar tráfico de red a las interfaces dentro de la red lógica VPN0. Esta red puede estar restringida para proteger redes adyacentes físicas o lógicas, según la configuración de implementación del dispositivo. Una explotación exitosa podría permitir que el atacante vea e inyecte mensajes en el servicio de mensajería, lo que puede causar cambios en la configuración o hacer que el sistema se vuelva a cargar”.

Para ambas vulnerabilidades, el PSIRT no tiene conocimiento de ataques en la naturaleza que las puedan explotar.

Cisco también abordó una vulnerabilidad de gravedad media, rastreado como CVE-2022-20863 (puntaje CVSS: 4.3), en la aplicación Cisco Webex Meetings

“Una vulnerabilidad en la interfaz de mensajería de la aplicación Cisco Webex, anteriormente Webex Teams, podría permitir que un atacante remoto no autenticado manipule enlaces u otro contenido dentro de la interfaz de mensajería”. lee el aviso . “Esta vulnerabilidad existe porque el software afectado no maneja correctamente la representación de caracteres. Un atacante podría aprovecharla enviando mensajes dentro de la interfaz de la aplicación. Una explotación exitosa podría permitir que el atacante modifique la visualización de enlaces u otro contenido dentro de la interfaz, lo que podría permitirle realizar ataques de phishing o suplantación de identidad”.

La cuarta vulnerabilidad solucionada por el proveedor es una de omisión de autenticación, rastreada CVE-2022-20923 (puntaje CVSS: 4.0) que afecta a los enrutadores Cisco Small Business RV110W, RV130, RV130W y RV215W.

La mala noticia para los clientes es que la empresa no reparará los productos que lleguen al final de su vida útil (EOL).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.