Hace unos días, y justo en medio del fin de semana anterior al Día del Trabajo (como se celebra en los EE. UU.), QNAP Systems, con sede en Taiwán, advirtió sobre la última ronda de ataques de ransomware DeadBolt dirigidos a los usuarios de su almacenamiento conectado a la red QNAP (NAS). ) dispositivos.

“QNAP detectó una nueva campaña de ransomware DeadBolt en la mañana del 3 de septiembre de 2022. La campaña parece apuntar a los dispositivos NAS de QNAP que ejecutan Photo Station con exposición a Internet”, dijo la compañía en un aviso de seguridad.

Proteja su dispositivo NAS de QNAP

QNAS no compartió ningún detalle sobre la vulnerabilidad de día cero explotada y aún no le han asignado un número CVE.

Solo sabemos que afecta a la aplicación Photo Station, que se utiliza para administrar y compartir fotos almacenadas en dispositivos NAS de QNAP, y puede explotarse de forma remota en dispositivos conectados a Internet.

“El equipo de respuesta a incidentes de seguridad de productos de QNAP (QNAP PSIRT) realizó la evaluación y lanzó la aplicación Photo Station parcheada para la versión actual en 12 horas”, dijo la compañía e instó a los usuarios a:

- Actualice Photo Station a la última versión disponible o cambie a QuMagie, una aplicación similar para administrar el almacenamiento de fotos

- Eliminar su QNAP NAS de Internet

“Recomendamos a los usuarios que utilicen la función myQNAPcloud Link proporcionada por QNAP o habiliten el servicio VPN. Esto puede fortalecer el NAS de manera efectiva y disminuir la posibilidad de ser atacado”, agregó QNAP.

Se han proporcionado recomendaciones adicionales para mejorar la seguridad de los dispositivos NAS de QNAP en el aviso y en la página de Seguridad del producto de QNAP .

Dispositivos NAS bajo ataque

Checkmate , Ech0raix , QSnatch , AgeLocker… DeadBolt es solo una de las variantes de ransomware dirigidas a los dispositivos NAS de QNAP (y de otros fabricantes).

Los dispositivos NAS son los que más utilizan los consumidores y las pequeñas y medianas empresas para almacenar, administrar y compartir archivos y copias de seguridad. Desafortunadamente, el hecho de que a menudo estén expuestos a Internet los convierte en un objetivo atractivo para las pandillas de ransomware.

¿Qué pueden hacer los usuarios si sus archivos han sido encriptados por DeadBolt?

No mucho, en realidad: pagar el rescate y esperar obtener una clave de descifrado que funcione, o resignarse a no poder volver a abrir esos archivos nunca más.

En instancias anteriores de infecciones de DeadBolt, QNAP aconsejó a los usuarios que primero tomaran la captura de pantalla de la nota de rescate para mantener la dirección de bitcoin y luego actualizaran a la última versión de firmware. Tal acción anteriormente hizo que el mecanismo de descifrado de DeadBolt dejara de funcionar , pero la firma de seguridad Emsisoft creó un descifrador de DeadBolt para que los usuarios no se queden colgados.

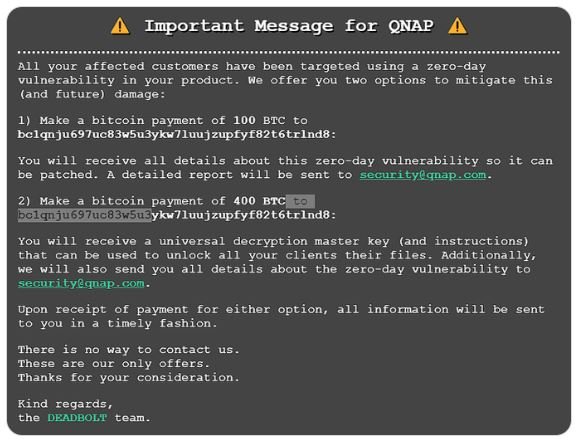

Lo interesante de la pandilla detrás del malware DeadBolt es que intentan extorsionar tanto a las víctimas como a QNAP. A los primeros se les pide que paguen una suma menor para obtener la clave de descifrado, mientras que a los segundos se les dan dos opciones : pagar para obtener los detalles sobre la vulnerabilidad de día cero y/o pagar para recibir “una clave maestra de descifrado universal (e instrucciones) que se puede utilizar para desbloquear todos sus clientes sus archivos.”

Pero los investigadores de Trend Micro dijeron a principios de este año que la segunda opción no funcionaría.

“Considere este ejemplo para comprender esta táctica particular de DeadBolt: un grupo criminal cambia todas las cerraduras en un complejo de apartamentos completo. Luego, el grupo le informa al propietario del complejo de apartamentos que pueden darle al propietario del complejo de apartamentos una llave maestra que le permitiría desbloquear con éxito todas las puertas del apartamento para sus inquilinos si les paga una cierta cantidad. Pero en realidad, las cerraduras que instaló el grupo criminal no son cerraduras con llave maestra, lo que hace imposible que el propietario del complejo de apartamentos abra las cerraduras con una sola llave maestra”, señalaron.

Le hemos pedido a QNAP más información que puedan tener sobre esta campaña en particular, y actualizaremos este artículo si deciden compartirla.

ACTUALIZACIÓN (6 de septiembre de 2022, 14:10 ET):

Un representante de QNAP ha confirmado que, a pesar de lo que hayan dicho algunos usuarios , la actualización de seguridad no descifra los archivos (ni elimina el ransomware).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.