Los investigadores de ciberseguridad advierten sobre una campaña que infecta las PC a través de descargas de software falso.

El malware de criptominería se oculta en versiones falsas de software popular distribuido a través de sitios de descarga gratuita y evita la detección al esperar un mes antes de ejecutarse en una campaña que ha infectado las PCs con Windows en todo el mundo.

Apodada Nitrokod, la campaña de malware ha estado activa desde al menos 2019 y ha sido detallada por investigadores de ciberseguridad en Check Point.

Los criptomineros, también conocidos como cryptojackers, son una forma de malware que explota en secreto la potencia informática de los dispositivos infectados para extraer criptomonedas.

El proceso a menudo pasa desapercibido y la víctima del ataque no recibe la criptomoneda, que se envía al operador del malware, que probablemente esté utilizando una gran red de dispositivos infectados para generar la mayor cantidad posible de criptomonedas, sin el costo de usar su propio poder de cómputo o electricidad.

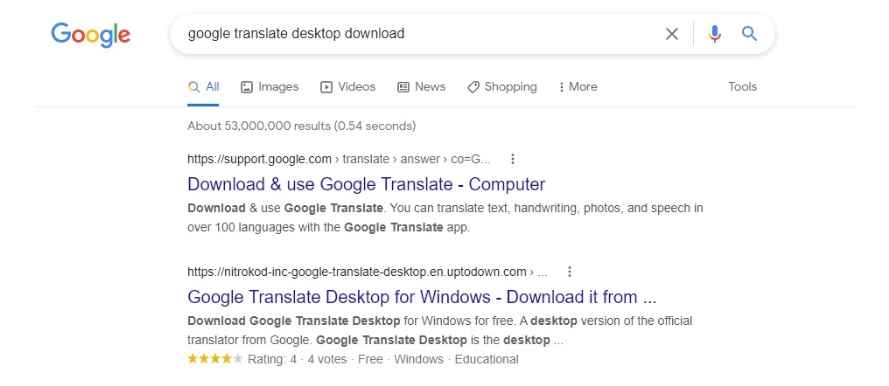

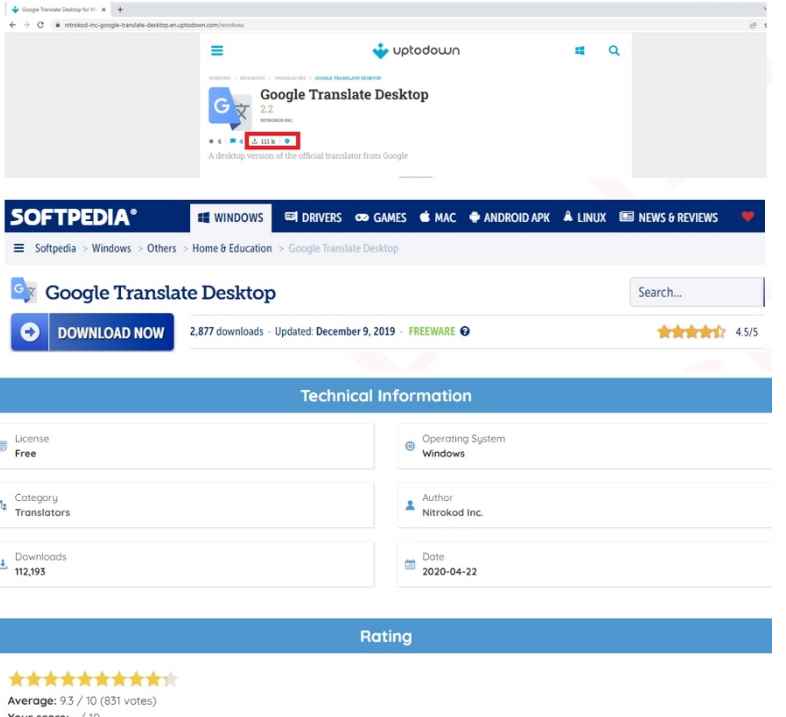

Nitrokod se distribuye a través de sitios de descarga de software gratuitos que, según los investigadores, se pueden encontrar fácilmente mediante motores de búsqueda. Las descargas de software afirman ser versiones de escritorio de aplicaciones web populares, aunque en realidad no tienen versiones de escritorio.

“El malware se elimina de las aplicaciones que son populares, pero que no tienen una versión de escritorio real como Google Translate, lo que mantiene las versiones de malware en demanda y exclusivas”, dijo Check Point.

Pero cualquiera que descargue estas aplicaciones troyanas se verá infectado sin saberlo con malware de criptominería, pero no hasta un mes después de la primera descarga, debido a un proceso de varias etapas que retrasa el proceso de infección para ayudar a garantizar que no se descubra el ataque.

El proceso de infección comienza cuando la aplicación se descarga a través de un instalador web, que a su vez descarga y ejecuta un instalador .exe que se usa para mantener la persistencia en la máquina infectada, así como para enviar información al atacante.

Cinco días después de esto, la siguiente etapa del proceso entrega un cuentagotas que monitorea cuándo se reinicia la máquina y, después de la cuarta instancia, extrae otro instalador de un archivo RAR encriptado. Adoptar este enfoque de varias etapas ayuda a que el malware evite ser detectado en un entorno aislado creado por investigadores de seguridad.

En este punto, la evidencia de las etapas anteriores se elimina de los archivos de registro para evitar que se realice un seguimiento de la instalación y se configura una tarea programada para que se active después de 15 días.

En ese momento, se descarga otro archivo RAR encriptado que entrega otro cuentagotas, que a su vez entrega otro cuentagotas de un archivo encriptado y lo ejecuta, instalando el criptominero en la PC infectada, un mes después de la descarga inicial del software.

Según Check Point, la campaña permaneció oculta bajo el radar durante años y las víctimas de todo el mundo sin darse cuenta infectaron sus máquinas con malware.

“Lo más interesante para mí es el hecho de que el software malicioso es tan popular y, sin embargo, pasó desapercibido durante tanto tiempo”, dijo Maya Horowitz, vicepresidenta de investigación de Check Point Software.

Se insta a cualquier persona que haya descargado las aplicaciones a desinstalarlas y eliminar los archivos maliciosos. Para evitar ser víctima de esta y otras descargas de software con troyanos, se recomienda que los usuarios solo descarguen software legítimo de sitios web confiables.

Si bien los cryptojackers se encuentran posiblemente entre las formas de malware menos dañinas, ser víctima aún debe considerarse un riesgo, particularmente porque los mismos métodos utilizados para instalarlo podrían explotarse para instalar otras formas de malware más dañinas, incluido ransomware y troyanos que roban contraseñas. .

“Actualmente, la amenaza que identificamos fue instalado, sin saberlo, un minero de criptomonedas, que roba recursos informáticos y los aprovecha para que el atacante los monetice”, dijo Horowitz.

“Usando el mismo flujo de ataque, el atacante puede elegir fácilmente alterar la carga útil final del ataque, cambiándolo de un criptominero a, por ejemplo, ransomware o troyano bancario”, agregó.

Fuente: https://www.zdnet.com/article/this-sneaky-cryptocurrency-mining-malware-hides-on-windows-pc-for-a-month-before-launching/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.