Los gigantes industriales Siemens y Schneider Electric han abordado menos de una docena de vulnerabilidades en sus avisos Patch Tuesday de agosto de 2022, muchos menos que en la mayoría de los meses anteriores. Solo publicaron cuatro avisos cada uno, para informar a los clientes sobre un total de solo 11 vulnerabilidades.

Las principales empresas que suelen parchear una cantidad significativa de vulnerabilidades cada mes ocasionalmente solo abordan una pequeña cantidad de fallas, por lo que es demasiado pronto para concluir que los productos de estos proveedores se han vuelto más seguros o que no reciben tanta atención por parte de investigadores de la seguridad.

Siemens

Los cuatro avisos describen siete agujeros de seguridad. La empresa informó a los clientes que algunos de sus conmutadores, enrutadores, dispositivos de seguridad y dispositivos de comunicación inalámbrica SCALANCE están afectados por tres vulnerabilidades.

Una de las fallas, calificada como “crítica”, puede permitir que un atacante autenticado con privilegios de administrador inyecte código o genere un shell raíz. Una vulnerabilidad de gravedad alta permite que un atacante no autenticado provoque de forma remota una condición DoS, y un atacante con privilegios de administrador puede explotar una vulnerabilidad de gravedad media para ataques XSS.

Actualmente, solo hay una solución disponible para los dispositivos de seguridad SCALANCE SC-600 y algunos de los productos afectados no recibirán parches.

En el software Teamcenter, Siemens corrigió dos vulnerabilidades de alta gravedad que pueden provocar la ejecución remota de código o una condición DoS.

La empresa ha informado a los clientes sobre una vulnerabilidad de divulgación de información de gravedad media en Simcenter STAR-CCM+ y una vulnerabilidad de omisión de autenticación de gravedad media que afecta al módulo del servidor web SICAM A8000. La vulnerabilidad de Simcenter aún no se ha solucionado y Siemens no planea parchear la vulnerabilidad SICAM.

Schneider Electric

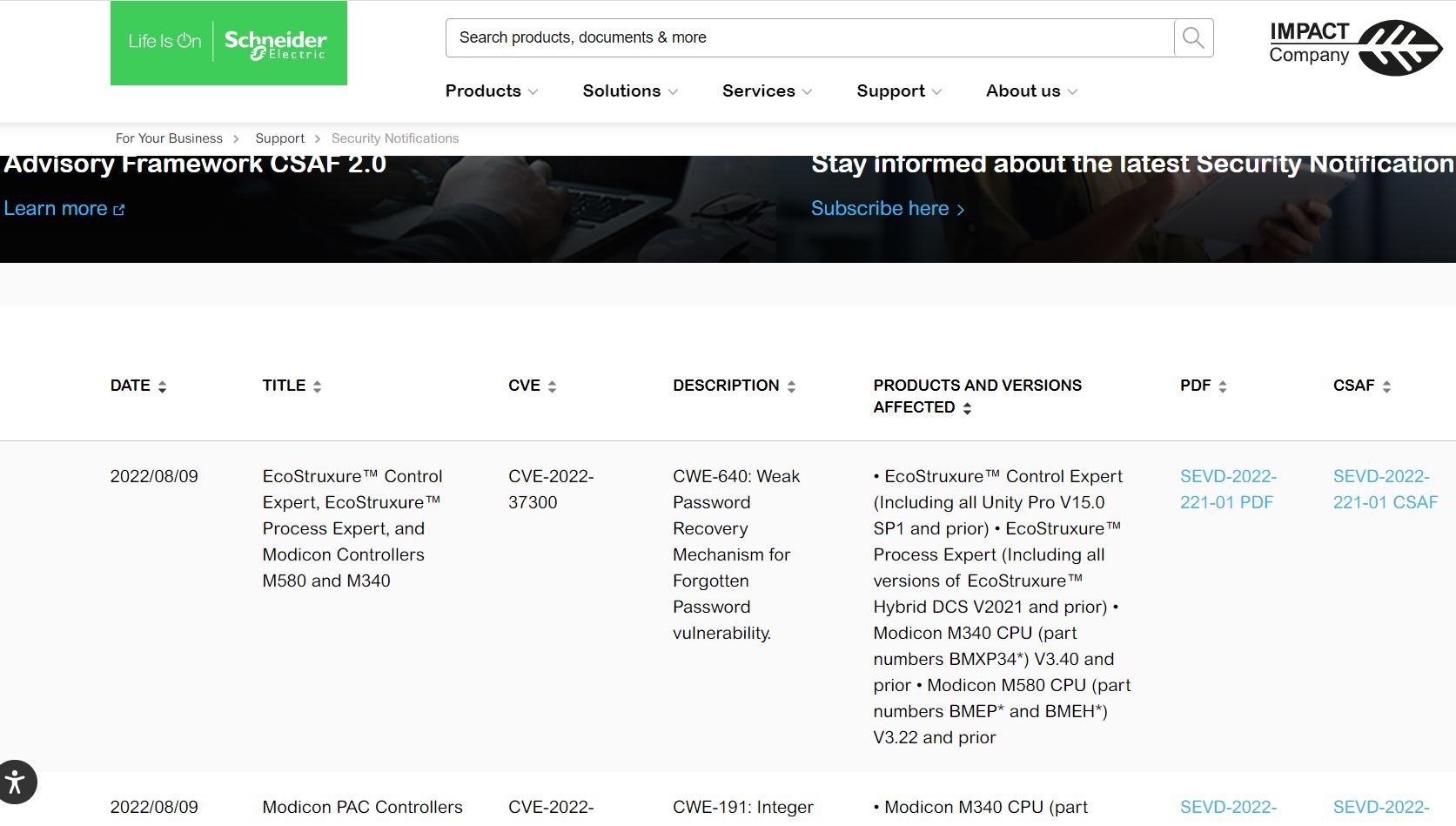

Los cuatro avisos describen una vulnerabilidad cada uno. Según la puntuación CVSS, que puede ser engañosa en el caso de los productos ICS , el aviso más importante describe un problema crítico en los productos EcoStruxure Control Expert, EcoStruxure Process Expert y Modicon M580 y M340. La vulnerabilidad de seguridad está relacionada con un mecanismo de recuperación de contraseña débil y puede permitir que un atacante obtenga acceso no autorizado a un dispositivo.

En los productos Modicon PLC y PAC, Schneider corrigió una vulnerabilidad de alta gravedad que puede conducir a una condición DoS, así como una vulnerabilidad de alta gravedad que puede conducir a la exposición de información confidencial, como hash de contraseñas y datos del proyecto.

De acuerdo el sitio web, se ha corregido una vulnerabilidad DoS que se puede explotar utilizando archivos de proyecto especialmente diseñados en el producto EcoStruxure Control Expert.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.