Una vulnerabilidad sin corregir en una configuración predeterminada permitiría ataques de ejecución remota de código (RCE) contra clientes Horde Webmail a través de un simple correo electrónico especialmente diseñado. En un ataque exitoso, un actor de amenazas podría tomar control sigilosamente de todo el servidor email, requiriendo mínima interacción con las víctimas.

Identificada como CVE-2022-30287, la vulnerabilidad fue notificada a los desarrolladores del cliente email a inicios de 2022 por los especialistas de SonarSource. Aún así, los desarrolladores no respondieron al reporte y es muy poco probable que alguien lo haga, ya que Horde Webmail dejó de recibir mantenimiento activo en 2017, quedando esta responsabilidad en manos de la comunidad de usuarios.

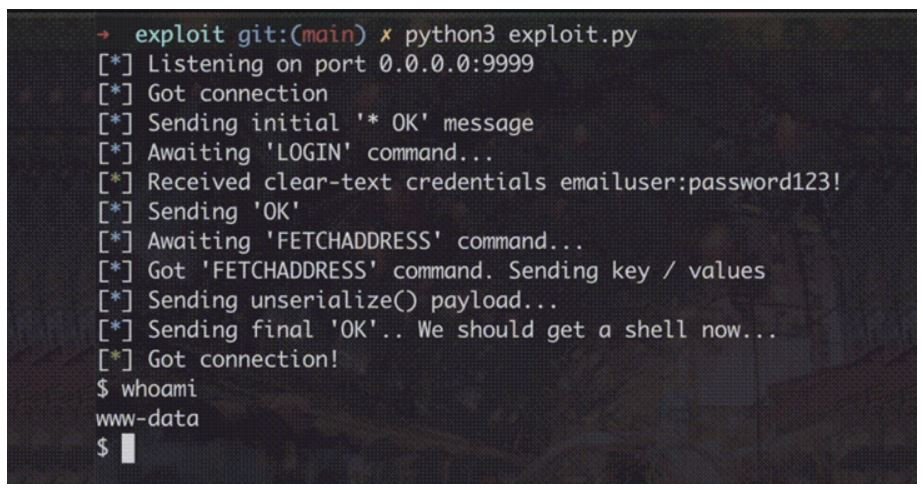

El problema hace que los usuarios autenticados en Horde ejecuten código malicioso en el servidor subyacente de forma no intencional, abusando de una característica en la forma que el cliente email maneja las listas de contactos. La ejecución remota de código requiere de un ataque previo de falsificación de solicitudes entre sitios (CSRF, por sus siglas en inglés).

Los investigadores encuentran frecuentemente fallas en este cliente email de código abierto. Hace unos meses, se detectó una vulnerabilidad que existió por al menos nueve años y que habría permitido a los actores de amenazas obtener acceso completo a una cuenta email a través de un archivo adjunto malicioso.

Ante la posibilidad de que Horde no reciba nunca actualizaciones para corregir este problema, los investigadores recomiendan a los usuarios cambiar de servicio, especialmente considerando la cantidad de información confidencial que alberga la gente en sus cuentas email: “Con tanta confianza depositada en los servidores de correo web, naturalmente se convierten en un objetivo muy interesante para los atacantes”, agrega SonarSource.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.