Un reporte de la firma de seguridad CrowdStrike detalla la detección de una campaña de hacking utilizando contenedores para lanzar ataques distribuidos de denegación de servicio (DDoS) contra infraestructura informática crítica en Rusia y Bielorrusia.

Gracias a un honeypot, los investigadores descubrieron dos imágenes de Docker diferentes dirigidas a sitios web rusos y bielorrusos para el despliegue de los ataques DoS. Las dos imágenes se han descargado más de 150,000 veces y los dominios parecen ser objetivos del Ejército de TI de Ucrania, integrado recientemente por investigadores de ciberseguridad y desarrolladores dedicados a las tareas de ciberguerra derivadas de la invasión rusa.

Para el vicepresidente senior de inteligencia de CrowdStrike, Adam Meyers, esta es una amenaza potencial para las organizaciones que pueden descubrir que su infraestructura de TI se está utilizando para ayudar a lanzar estos ataques sin su conocimiento. Una vez que los analistas de seguridad cibernética dentro de Rusia y Bielorrusia determinen la fuente de los ataques, podrían lanzar poderosos contraataques contra infraestructura crítica en Ucrania, creando nuevas escaladas de ataque.

Entre febrero y marzo de 2022, los honeypots de Docker Engine configurados por Crowdstrike se vieron comprometidos cuatro veces para ejecutar dos imágenes de Docker diferentes dirigidas a sitios web rusos y bielorrusos. Los honeypots se vieron comprometidos a través de una API Docker Engine expuesta, una técnica comúnmente utilizada para comprometer motores de contenedores configurados incorrectamente.

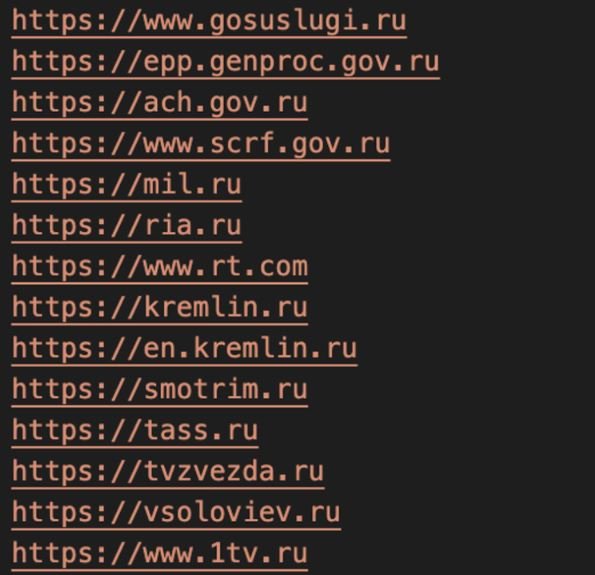

La primera imagen de Docker fue identificada como abagayev/stop-russia y está alojada en Docker Hub. La imagen de Docker contiene una herramienta de evaluación comparativa HTTP basada en Go denominada bombardier e identificada con el hash 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453. Los actores de amenazas abusaron de esta herramienta como una utilidad DoS que se inicia automáticamente cuando se crea un nuevo contenedor basado en imágenes de Docker. Al comenzar, la rutina de selección de objetivos elige una entrada aleatoria de una lista de objetivos codificada. Las versiones posteriores de esta imagen de Docker seleccionan alternativamente una de las primeras 24 entradas de la lista de objetivos en función de la hora del ataque.

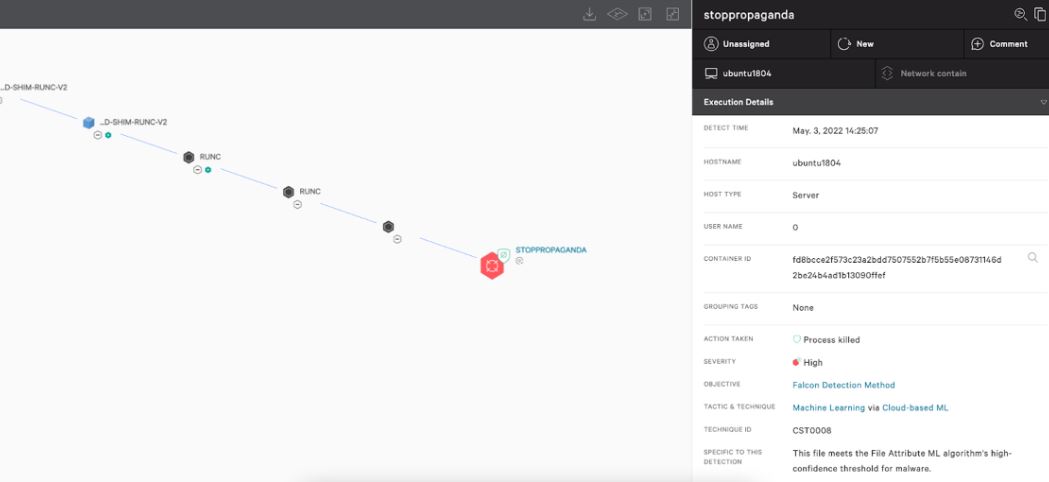

La segunda imagen fue identificada como erikmnkl/stoppropaganda y ha sido descargada más de 50,000 veces desde Docker Hub. La imagen contiene un programa DoS personalizado basado en Go llamado stoppropaganda que tiene el hash SHA256 3f954dd92c4d0bc682bd8f478eb04331f67cd750e8675fc8c417f962cc0fb31f y envía solicitudes HTTP GET a una lista de sitios web afectados hasta sobrecargarlos.

La mayoría de los contenedores son configurados por desarrolladores sin formación en ciberseguridad y que dan por hecho que estas implementaciones son poco vulnerables a ciberataques, lo que facilita el despliegue de campañas de hacking silenciosas. Además, cada vez existen más herramientas maliciosas para el compromiso de la infraestructura informática de la que dependen los contenedores legítimos, lo que incrementa considerablemente el riesgo de seguridad.

Aún se conoce relativamente poca información respecto a esta campaña, aunque Crowdstrike podría publicar nuevas actualizaciones en los próximos días.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.