Al menos un grupo de hacking sofisticado ha estado explotando una vulnerabilidad crítica de ejecución remota de código (RCE) en VMware Workspace ONE Access. Identificada como CVE-2022-22954, la falla fue abordada en una actualización de seguridad reciente, que también incluía correcciones para CVE-2022-22957 y CVE-2022-22958, fallas en VMware Identity Manager, VMware vRealize Automation, VMware Cloud Foundation y vRealize Suite Lifecycle Manager.

Poco después de que estas vulnerabilidades fueran reveladas, se divulgó públicamente un código de prueba de concepto (PoC), por lo que comenzaron a surgir reportes sobre diversos grupos de hacking explotando estas fallas para tomar control de implementaciones VMware vulnerables. La compañía también confirmó que CVE-2022-22954 estaba siendo explotada de forma activa.

Según un reporte de la firma de seguridad Morphisec, al menos un grupo de actores de amenazas ha sido vinculado con algunos casos de explotación de esta falla. Este es un grupo de amenazas persistentes avanzadas (APT) identificado como Rocket Kitten o APT35 y su centro de operaciones estaría en Irán. Este grupo de hacking ha estado vinculado a otras campañas maliciosas explotando vulnerabilidades en VMware.

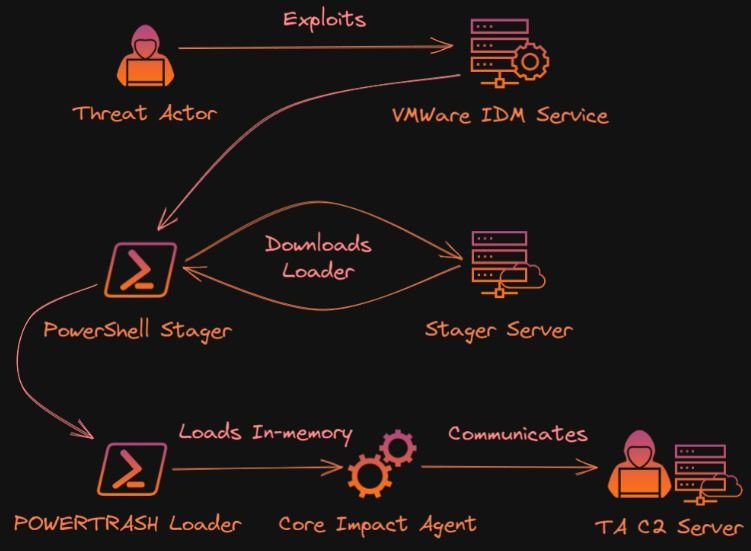

Los hackers maliciosos obtienen acceso inicial al entorno objetivo explotando CVE-2022-22954, la única de las tres fallas corregidas por VMware que no requiere acceso administrativo al servidor afectado y para la única que existe un exploit PoC conocido.

El ataque continua con la ejecución de un comando PowerShell en Identity Manager, que es el servicio vulnerable. Posteriormente el organizador obtiene el cargador PowerTrash del servidor C&C en una forma muy ofuscada para cargar un agente Core Impact en la memoria del sistema afectado. Core Impact es una herramienta legítima para pentesting que puede ser abusada con fines maliciosos de forma similar a Cobalt Strike.

Michael Gorelik, directivo de Morphisec, menciona que los actores de amenazas han tratado de usar esta falla para realizar ataques de movimiento lateral en las redes afectadas: “Con acceso privilegiado, este tipo de ataques pueden evadir fácilmente las defensas típicas, incluido el antivirus y la detección y respuesta de endpoint”, asegura.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.