Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica en Vim, la versión mejorada del editor de texto Vi, presente en todos los sistemas UNIX y desarrollada por Bram Moolenaar en 1991. Según el reporte, la explotación exitosa de esta falla podría poner en riesgo total los sistemas afectados.

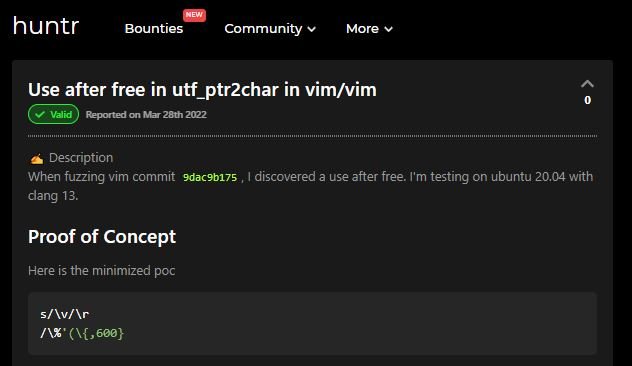

Identificada como CVE-2022-1154, la falla existe debido a un error use-after-free dentro de la función utf_ptr2char() en regexp_bt.c. Esta condición podría ser abusada por actores de amenazas remotos para hacer que los usuarios afectados abran archivos especialmente diseñados y llevar a un escenario de ejecución de código arbitrario.

La falla recibió un puntaje de 7.7/10 según el Common Vulnerability Scoring System (CVSS) y se le considera un error de alta severidad debido a que un ataque exitoso podría comprometer los sistemas expuestos por completo.

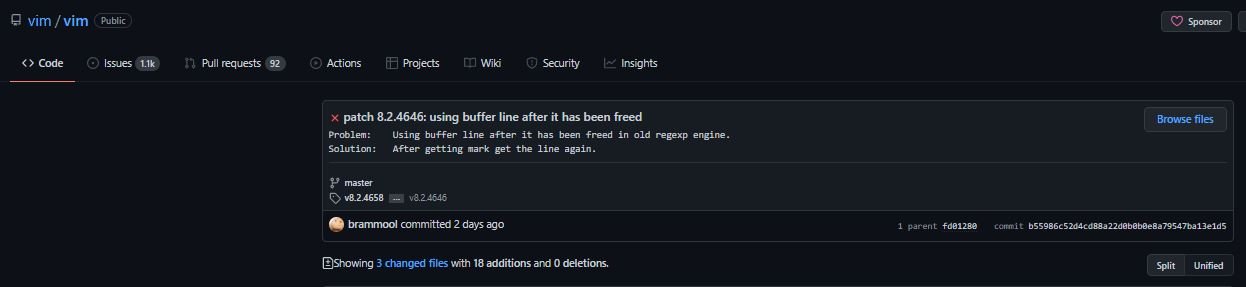

Acorde al reporte, la falla reside en todas las versiones de Vim entre v8.2.0 y v8.2.4645.

Una prueba de concepto (PoC) para la explotación de esta falla está disponible en línea:

A pesar de que la falla puede ser explotada de forma remota por actores de amenazas no autenticados, hasta el momento no se han identificado intentos de explotación activa. Aún así, los desarrolladores de Vim recomiendan a los usuarios de implementaciones afectadas actualizar a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.