Especialistas de una universidad austriaca desarrollaron un marco de seguridad formal para analizar la seguridad de los navegadores web. Nombrado como WebSpec, este proyecto ya ha resultado útil para la identificación de múltiples fallas lógicas que afectan a los navegadores web más utilizados, además de que permitió encontrar una nueva variante de ataque basada en cookies y otras fallas inéditas.

No todos los errores detectados por este marco son considerados vulnerabilidades, aunque no por ello no pueden causar problemas. Según los investigadores, estas son inconsistencias entre las especificaciones de la plataforma web y la forma en que estas especificaciones se implementan en los navegadores web.

Acorde a los investigadores, los navegadores web se han convertido en desarrollos altamente complejos, por lo que sus especificaciones son revisadas manualmente por expertos técnicos para comprender cómo las nuevas tecnologías interactúan con las API heredadas y las implementaciones de navegadores individuales. No obstante, estos procesos de revisión suelen omitir algunas fallas lógicas, lo que podría llevar a la aparición de vulnerabilidades de seguridad críticas.

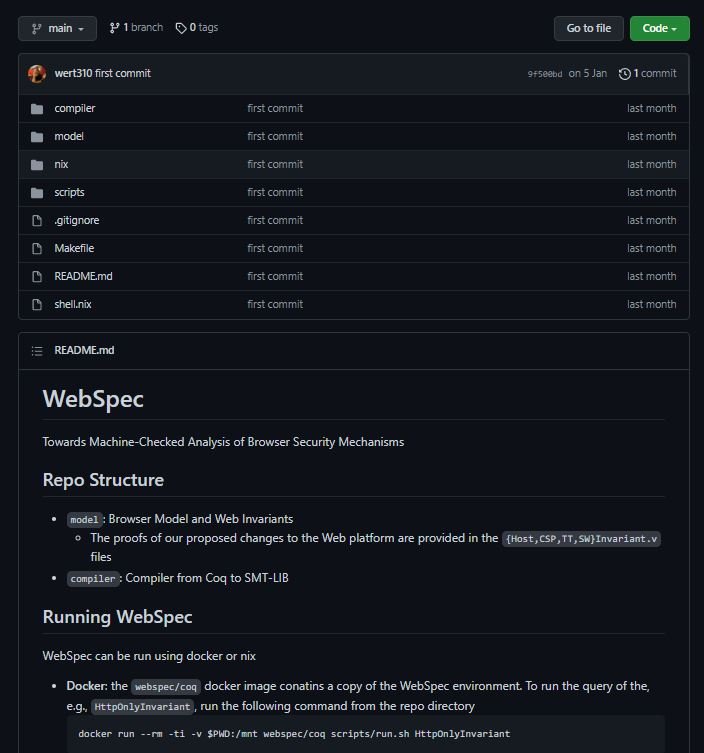

WebSpec utiliza el lenguaje de prueba del teorema Coq para analizar detalladamente la interacción de los navegadores y su comportamiento específico. Este enfoque hace que la seguridad del navegador sea una cuestión de pruebas automatizadas conocidas como Satisfiability Modulo Theories (SMT).

Para analizar las inconsistencias entre las especificaciones web y los navegadores, los investigadores definieron diez “invariantes”, asociadas a propiedades de la plataforma web que se espera que se mantengan a lo largo de su vida útil y a pesar de las actualizaciones e interacciones con otros productos. Estos elementos invariables representan condiciones comprobables que deberían cumplirse con fines de seguridad.

Durante las pruebas, los investigadores usaron WebSpec para encontrar un nuevo ataque al prefijo __Host- para cookies, así como una nueva inconsistencia entre las reglas de herencia para la Política de Seguridad de Contenido y un cambio planificado en el estándar HTML.

Según el reporte, se supone que las cookies HTTP con el prefijo “__Host-” solo las establece el dominio del host o los scripts incluidos en las páginas de ese dominio. WebSpec encontró un ataque para romper la prueba invariable relacionada. Esta clase de errores residen en todos los navegadores web actuales.

Aunque las plataformas web actuales son vulnerables a toda clase de ataques, los investigadores creen que eventualmente los desarrolladores de navegadores web podrán implementar esta y otras herramientas para fortalecer considerablemente la seguridad de su software.

En sus pruebas, los investigadores también usaron WebSpec para descubrir una inconsistencia con la forma en que los objetos Blob heredan su Política de Seguridad de Contenido.

La disponibilidad de WebSpec como una herramienta para evaluar formalmente el comportamiento del navegador debería hacer la vida un poco más fácil para aquellos que luchan por mantener bases de código de navegador en expansión.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.