Especialistas en ciberseguridad reportan la detección de una nueva técnica para recopilar credenciales de usuarios robadas abusando de las características de la reconocida plataforma para el análisis de URLs y archivos potencialmente maliciosos VirusTotal, actualmente en propiedad de Google. Los investigadores de SafeBreach usaron una licencia de VirusTotal para demostrar su ataque, logrando recopilar más de un millón de credenciales de acceso.

Un usuario con licencia en VirusTotal puede consultar el conjunto de datos del servicio con una combinación de consultas por tipo de archivo, nombre de archivo, datos enviados, país y contenido del archivo, entre otros. Los investigadores pensaron que, abusando de esta plataforma, los actores de amenazas podrían buscar sitios web vulnerables, dispositivos de Internet de las Cosas (IoT) e incidentes de brecha de datos. El ataque se basa en el uso de herramientas y APIs de VirusTotal, como VirusTotal Query, VirusTotal Graph y Retrohunt.

En conjunto con estas herramientas, los expertos también utilizaron algunas variantes conocidas de malware, como RedLine Stealer, Azorult, Raccoon Stealer y Hawkeye, además de algunos foros de hacking como DrDark y Snatch_Cloud. Empleando RedLine Stealer, los investigadores pudieron abusar de algunos navegadores para recopilar datos como credenciales guardadas, datos de autocompletado y detalles de tarjetas de pago; al ser ejecutado, el malware realiza un inventario del sistema que incluye información como el nombre de usuario, datos de ubicación, la configuración del hardware y escaneo de software de seguridad.

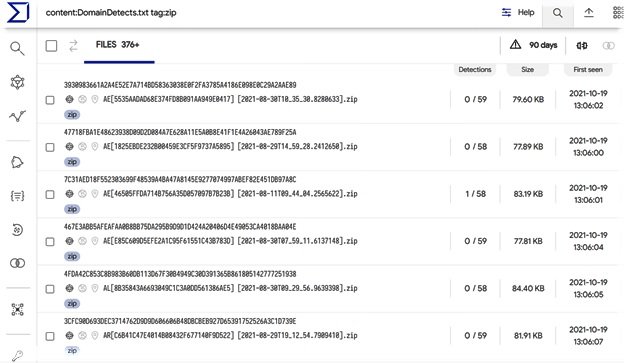

Todo comienza con el uso de VirusTotal Query para buscar archivos binarios identificados por al menos un motor antivirus como RedLine, lo que en la investigación arrojó 800 resultados. Los expertos también buscaron archivos llamados DomainDetects.txt, que es uno de los nombres de archivo que extrae el malware, obteniendo cientos de archivos en respuesta.

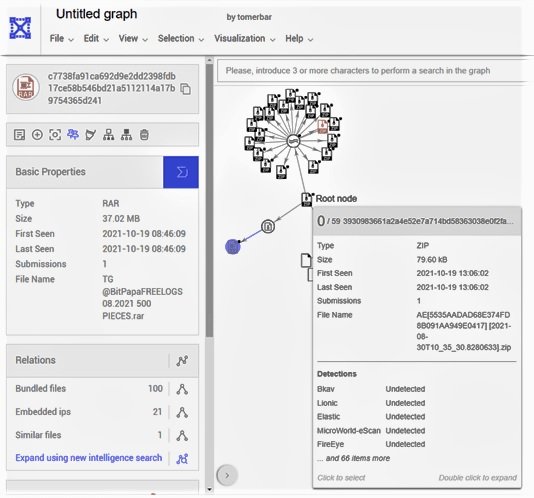

Posteriormente, usando VirusTotal Graph los investigadores encontraron un archivo de sus resultados de búsqueda que también se incluyó en un archivo RAR que contenía datos extraídos pertenecientes a 500 víctimas, incluidas 22,715 contraseñas para cientos de sitios web diferentes. Los resultados adicionales incluyeron archivos aún más grandes, que contenían más contraseñas aparentemente activas.

Los hallazgos ya han sido notificados a Google, junto con una serie de recomendaciones para mitigar el abuso de estas funciones, incluyendo la búsqueda y eliminación periódica de archivos con datos confidenciales de los usuarios y la prohibición de las claves API que cargan estos archivos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.