Un grupo de hacking está atacando las billeteras electrónicas de los usuarios de Telegram empleando el malware para el robo de información Echelon, en una campaña maliciosa que podría generar pérdidas descomunales. Los expertos de SafeGuard detectaron recientemente una muestra del malware publicada en un canal de Telegram enfocado en entusiastas de los activos virtuales.

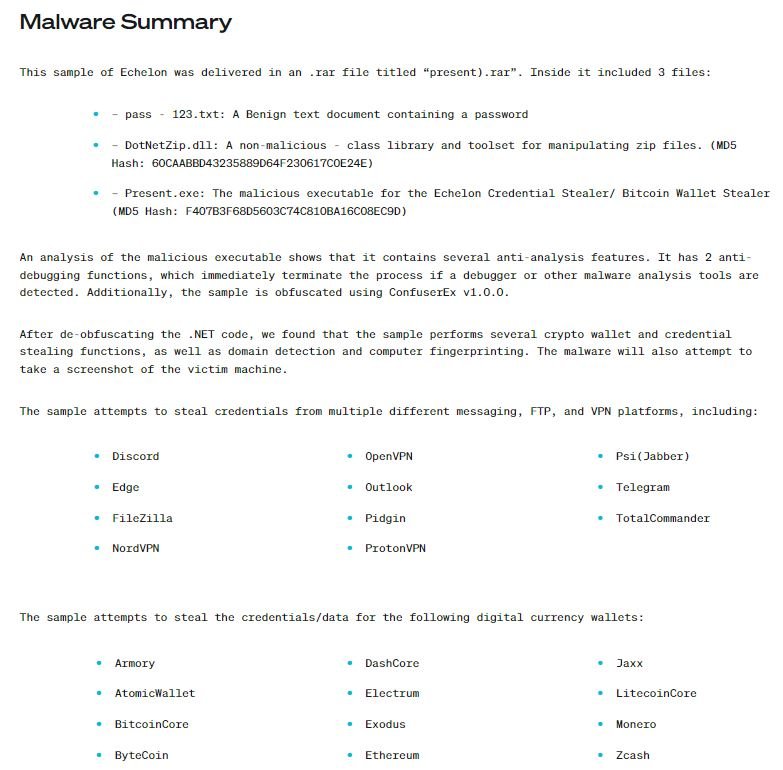

El principal objetivo de este malware es el robo de credenciales en esta y otras plataformas de mensajería e intercambio de archivos, incluyendo Discord, OpenVPN y Outlook, además de abusar de billeteras de criptomoneda como AtomicWallet, BitcoinCore, ByteCoin, Exodus y Monero.

Esta táctica de ataque es conocida como “spray and pay”, y se caracteriza por un despliegue poco sofisticado pero de gran alcance de la carga útil mientras los actores de amenazas simplemente esperan a que alguien muerda el anzuelo, especialmente los usuarios poco familiarizados con Telegram y con herramientas de criptomoneda.

Los atacantes utilizaron el identificador “Smokes Night” para distribuir Echelon en el canal, aunque realmente no hay forma de saber qué tan extendido fue el ataque. Si bien muchos usuarios en el canal mencionaron no haber notado conducta inusual, esto no quiere decir que nadie se haya visto afectado por el malware.

Esta es una muestra de cómo Telegram se ha convertido en una enorme base de operaciones cibercriminales, permitiendo a los actores de amenazas explotar su amplio uso y popularidad para el despliegue de toda clase de operaciones maliciosas, incluyendo el robo de información confidencial y la distribución de malware.

Los atacantes entregaron Echelon al canal de criptomonedas en un archivo .RAR que incluye tres archivos adicionales: “pass – 123.txt”, un documento de texto benigno que contiene una contraseña; “DotNetZip.dll”, una biblioteca de clases no maliciosa y un conjunto de herramientas para manipular archivos .ZIP; y “Present.exe”, el ejecutable malicioso.

La carga útil, escrita en .NET, también cuenta con algunas características que dificultan la detección o el análisis, incluidas dos funciones anti-depuración que terminan inmediatamente el proceso si se detecta un depurador u otras herramientas de análisis de malware. Otras características del malware incluyen la captura de registros del sistema, así como la capacidad de tomar capturas de pantalla de la máquina afectada.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.