Los desarrolladores de Apache Storm, una plataforma de análisis de datos en tiempo real de código abierto, anunciaron la corrección de dos vulnerabilidades cuya explotación permitiría desplegar ataques de ejecución remota de código (RCE). Las fallas fueron reportadas por los expertos de GitHub Security Labs.

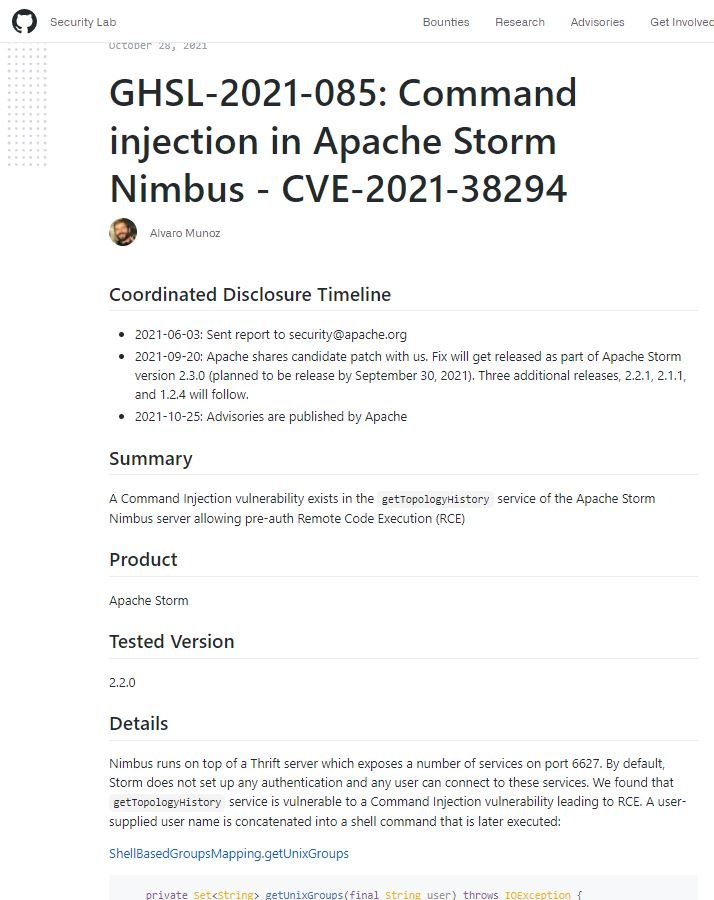

La primera de las dos fallas reside en una de las funciones de Nimbus, el componente principal de Storm. La función getTopologyHistory toma un argumento de nombre de usuario y lo concatena en un comando de shell sin desinfectarlo; los actores de amenazas podrían aprovecharse de este argumento para enviar comandos del sistema operativo al servidor Apache.

Cuando se llama directamente a través del puerto de Nimbus Thrift, la función no requiere ningún privilegio especial a los usuarios, lo que conduce a un escenario RCE previo a la autenticación. Una prueba de concepto (PoC) para explotar el error también está disponible.

La segunda falla reside en el servicio de supervisión de Storm, ejecutado en la parte superior de un servidor Netty. Los investigadores descubrieron que la canalización entrante del servidor (los diferentes controladores que procesan los paquetes de red entrantes) usa un analizador de objetos vulnerable a un escenario de deserialización insegura, lo que podría ser aprovechado por actores de amenazas para enviar un objeto malicioso y que este sea ejecutado en el servidor.

Al respecto, el miembro del Comité de Gestión del Proyecto Apache Storm Derek Dagit mencionó que las fallas sí pueden ser explotadas para comprometer instalaciones de Storm con configuraciones predeterminadas, por lo que es fundamental actualizar a la brevedad. Sobre la falla de inyección de código, Dagit menciona que la conclusión clave es tratar cualquier código que invoque a un intérprete con escrutinio.

Este grupo de fallas también puede ser tomado como un recordatorio de que la autenticación debe aplicarse lo antes posible en la cadena de procesamiento de datos para reducir las posibilidades de que los usuarios no autenticados puedan desencadenar vulnerabilidades potenciales en el código.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.