Por lo general, los usuarios de dispositivos tecnológicos ignoran la capacidad de seguimiento que tienen su smartphones, tabletas electrónicas y laptops, por lo que no reparan en lo vulnerables que pueden ser al emplear estos dispositivos. Muestra de ello es una investigación recientemente publicada en Malwarebytes, donde un experto detalla cómo logró espiar los movimientos de su esposa sin necesidad de usar alguna técnica de hacking o software malicioso.

Pieter Arntz menciona que ayudó a su esposa a instalar una app de paga en el smartphone con sistema operativo Android de su esposa, por lo que tuvo que iniciar sesión en su propia cuenta de Google en el dispositivo de su pareja. Un proceso convencional, que tomó un giro inesperado debido a que Arntz olvidó cerrar su sesión de Google Play después de instalar la app.

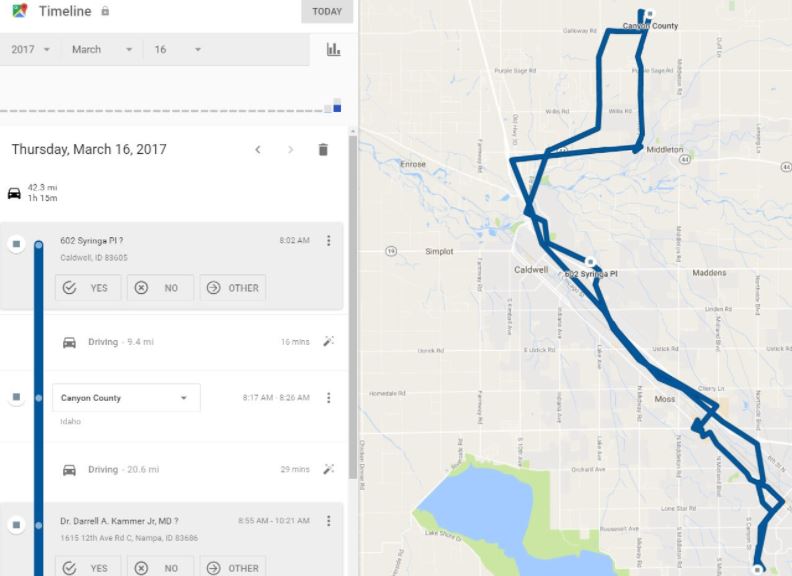

Cabe aclarar que la investigación tiene que ver con Timeline, una función de Google Maps usualmente ignorada pero que debería recibir más atención. Esta función muestra una lista con los lugares donde podría haber pasado el usuario últimamente según la ubicación del dispositivo, además de delimitar rutas que el usuario recorre de forma rutinaria.

Arntz deseaba saber qué otros detalles sobre su dispositivo recolectaba Timeline cuando notó en la lista un lugar al que estaba seguro de nunca haber ido. Fue entonces que recordó que tuvo que abrir su cuenta de Google Play en otro smartphone y pudo llegar a una conclusión desconcertante: su Timeline estaba recibiendo actualizaciones del dispositivo de su esposa.

Aunque el investigador creyó que este inconveniente desaparecería sólo con cerrar su sesión de Google Play, el problema no se resolvió y de hecho parecía afectar al resto de aplicaciones en el smartphone de su pareja. Aunque Arntz presentó un informe de problemas a Google, el experto cree que esto no se resolverá tan fácil: “Temo que dirán que esta es una función, no un error.”

Esto ocurrió entre marido y mujer, pero es fácil imaginar cómo podrían ser usados estos datos de haber estado a disposición de actores de amenazas, por lo que Google tendría que reconsiderar sus prácticas de recolección de datos, especialmente tratándose de ubicaciones aproximadas y rutinarias.

Mientras la compañía aborda este problema, el experto recomienda a los usuarios verificar qué cuentas de Google están agregadas a su teléfono, ya que este es un método fácil para identificar potenciales intrusos. De ser posible, evite abrir otras cuentas de Google en sus propios dispositivos, ya que es complicado saber las consecuencias exactas de una operación como esta.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.