Cada vez se conocen más detalles sobre la peligrosa vulnerabilidad en los controles de voz XR11 de Comcast, cuya explotación permitiría la intercepción de las comunicaciones de radiofrecuencia (RF) entre el control remoto y el decodificador. Esta variante de ataque permitiría monitorear las actividades del usuario objetivo.

Si bien estos controles remotos facilitan las cosas a los usuarios al permitir el ingreso de comandos por voz, los expertos lograron encontrar una forma de interceptar estos comandos por voz.

Estos controles remotos XR11 son muy comunes, con más de 18 millones de usuarios activos solo en E.U. A través de una variante de ataque Man-in-The-Middle (MiTM) conocida como WaresTheRemote, los expertos de la firma Guardicore lograron acceder a las conversaciones de usuarios a distancias de hasta 20 metros.

Según el reporte, la combinación de capacidades de grabación con comunicación basada en RF es de gran interés para los hackers, ya que permite acceder a una superficie de ataque considerable Los investigadores aplicaron ingeniería inversa al firmware del dispositivo y descubrieron que solo los paquetes de RF entrantes estaban encriptados, dejando expuestas las respuestas a las solicitudes.

En otras palabras, si un atacante dentro del rango de RF hubiera respondido a las solicitudes cifradas del control remoto en texto sin formato, el control remoto habría aceptado las respuestas falsas: “Debido a este error, si un atacante hubiera adivinado el contenido de una solicitud desde el control remoto, podría haber formulado fácilmente una respuesta maliciosa a esa solicitud”.

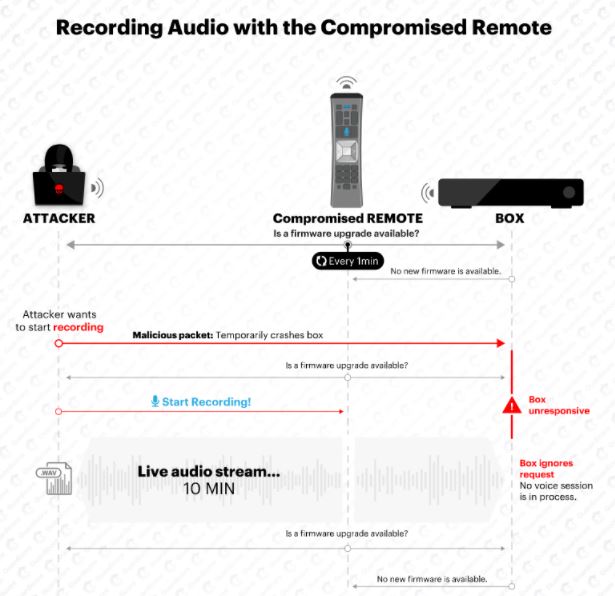

En pocas palabras, los actores de amenazas podrían engañar al control remoto haciéndole creer que es el decodificador para actualizar el firmware del dispositivo, mismo que el dispositivo buscará de forma predeterminada cada 24 horas.

Para solucionar ese problema, los expertos actualizaron el firmware para enviar una consulta cada minuto, en lugar de cada 24 horas. Durante las pruebas, los especialistas de Guardicore pudieron grabar conversaciones en intervalos de 10 minutos. La capacidad de iniciar y detener la grabación ayudaría a los atacantes a conservar la energía de la batería durante un período prolongado, señala el reporte. En última instancia, pudieron grabar conversaciones de hasta 20 metros de distancia.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.