Un nuevo informe de las más importantes agencias de ciberseguridad en occidente incluye una lista de las 30 vulnerabilidades más explotadas por los grupos de hacking estatales a lo largo de 2020. Este reporte fue elaborado en colaboración con la Agencia de Ciberseguridad y Seguridad de Infraestructura de E.U. (CISA).

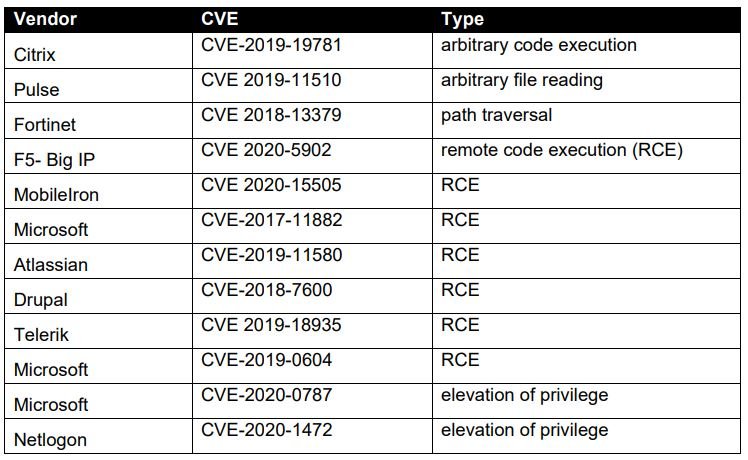

La lista es encabezada por CVE-2019-19781, descrita como una vulnerabilidad de ejecución de código arbitrario en Citrix Application Delivery Controller. A pesar de que la vulnerabilidad ya ha sido abordada, se siguen detectando incidentes de explotación.

Como era de esperarse, el segundo, tercer y cuarto lugar lo ocupan las fallas en Pulse Secure VPN, Fortinet y F5 Big IP, que ocupan frecuentemente los titulares en los sitios web de noticias dedicados a la comunidad de la ciberseguridad. Del mismo modo que el primer lugar en la lista, estas fallas siguen siendo frecuentemente explotadas a pesar de que ya se han lanzado parches de seguridad para su corrección.

Al respecto, el director de operaciones del Centro Nacional de Ciberseguridad en Reino Unido (UK NCSC) Paul Chichester mencionó: “Nuestro compromiso es trabajar con nuestros aliados para crear conciencia sobre los principales riesgos de ciberseguridad a nivel mundial, lo que permitirá a las organizaciones abordar de forma correcta estos errores.”

Aunque el abuso de vulnerabilidades VPN es un ataque muy convencional, existen otros métodos de entrada a los sistemas vulnerables, incluyendo la explotación de fallas que permiten la escalada de privilegios y errores de ejecución remota de código. Estos ataques fueron abusados por hackers chinos para comprometer redes empresariales en Australia.

Por otra parte, los expertos creen que 2021 terminará por ser un año igualmente complicado en términos de ciberseguridad. Durante los primeros meses del año los actores de amenazas estatales se han enfocado en el abuso de fallas en Microsoft Exchange, vulnerabilidades de Pulse Secure y en la plataforma para compartir archivos Accellion FTA. Otros productos afectados por hackers estatales y grupos cibercriminales son las soluciones de seguridad de Qualys, productos vCenter y otras soluciones similares.

Las agencias que elaboraron el reporte también dieron algunos consejos para los administradores de sistemas mitiguen el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.