Los equipos de seguridad de Microsoft reportaron la detección de una nueva vulnerabilidad en la cola de impresión que puede ser explotada por hackers maliciosos para elevar sus privilegios en el sistema objetivo.

Este reporte viene apenas un par de semanas después de que la compañía anunciara el lanzamiento de actualizaciones para dos fallas de ejecución remota de código. Las fallas fueron identificadas como PrintNightmare y causaron histeria entre la comunidad de la ciberseguridad.

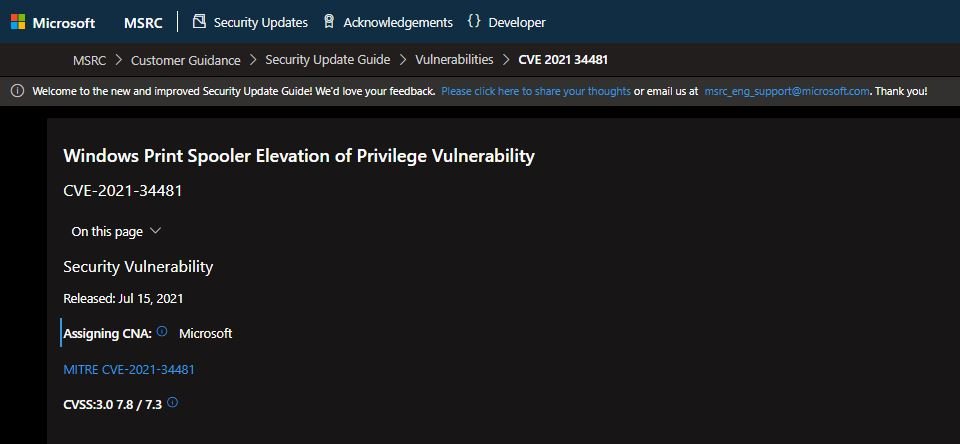

La falla fue identificada como CVE-2021-34481 y reside en el servicio Windows Print Spooler. Acorde a la compañía, la falla fue reportada por el investigador Jacob Baines, de la firma de seguridad Dragos.

Un ataque exitoso permitiría a los hackers ejecutar código arbitrario con privilegios SYSTEM, lo que permitiría instalar programas, ver, cambiar o eliminar datos o crear nuevas cuentas con derechos de usuario completos. Para solucionar el error, los administradores y los usuarios deben detener y deshabilitar el servicio de cola de impresión.

Esta vulnerabilidad se suma a una lista cada vez más grande de fallas impactando en Windows Print Spooler, aunque esta falla no parece especialmente riesgosa en comparación con PrintNightmare. Es el propio Baines quien menciona que, si bien el error está relacionado con el controlador de impresión, el ataque no está realmente relacionado con PrintNightmare. El experto planea revelar más sobre la vulnerabilidad durante su próxima presentación en DEF CON en agosto.

Cabe recordar que los problemas con Print Spooler comenzaron este martes 30 de junio, cuando se lanzó una prueba de concepto (PoC) para una vulnerabilidad que permitiría a los actores de amenazas tomar control de los sistemas afectados.

Hubo mucha confusión al respecto. Aunque Microsoft lanzó una actualización para CVE-2021-1675 en su serie habitual de actualizaciones mensuales, arreglando lo que pensaba que era una vulnerabilidad menor de elevación de privilegios, la lista se actualizó más tarde en la semana después de que investigadores de Tencent y NSFOCUS TIANJI Lab descubrió que podría usarse para abusar del error de ejecución de código remoto.

No obstante, poco después quedó claro para muchos expertos que el parche inicial de Microsoft no solucionaba todo el problema. El gobierno federal incluso intervino en este proceso, ofreciendo su propia mitigación para PrintNightmare, también recomendada por Microsoft.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.