Chris Williams, especialista en ciberseguridad independiente, publicó recientemente un informe en el que detalla el método que utilizó para explotar exitosamente la falla identificada como CVE-2020-6418 que reside en el navegador web basado en Chromium incluido en los automóviles Tesla Model 3.

A finales de 2019 y después de comprar su propio Tesla Model 3, Williams comenzó a indagar sobre la seguridad en las aplicaciones del automóvil, rastreando las actualizaciones y parches de seguridad para el motor V8. No fue sino hasta febrero de 2020 cuando comenzó a publicar sus sorprendentes hallazgos sobre la seguridad de este avanzado vehículo.

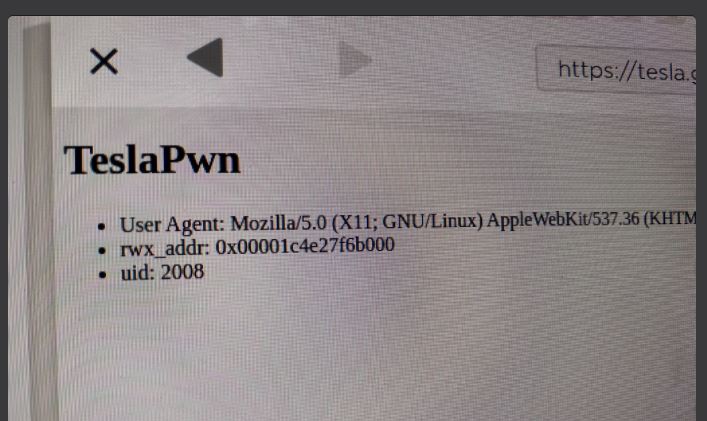

Williams señala que el problema está relacionado con una condición “patch-gapping”, que se presenta cuando los actores de amenazas pueden explotar vulnerabilidades conocidas en el periodo que los desarrolladores demoran en lanzar los parches de seguridad al público en general: “Después de que Tesla lanzara su versión de software 2020.4.1, su implementación de Chromium operaba con la versión 79.0.3945.88, que no había sido corregida, lo que hace altamente probable que el navegador utilizado en ese momento fuera vulnerable”, señala el experto.

Para determinar el alcance de la vulnerabilidad, Williams utilizó la versión depurada del motor JavaScript, lo que le permitió identificar las confirmaciones del proyecto V8 correspondientes a la versión de Chromium de interés ingresando el número de versión en la ventana de la consola OmahaProxy deseada: “Primero tenemos que configurar el entorno de desarrollo y construir V8 en este compromiso. El repositorio depot_tools contiene todo lo que necesita para construir Chromium y todos sus componentes en una máquina virtual estándar en amd64 Ubuntu 18.04.”

Posteriormente Williams demoró alrededor de 30 minutos para construir el d8 en modo de depuración en un equipo MacBook Pro para lanzar una versión primaria de un exploit conocido, modificándolo para ejecutarse en d8 y no en un navegador web, aunque sin obtener los resultados deseados.

Williams usó git bisect para averiguar la razón de su falla e implementó addrof el 6 de marzo. Después de implementar fakeobj obtuvo privilegios para leer y escribir datos, y un día después, el investigador pudo ejecutar el código de shell y comprender que se trataba de un entorno sandbox.

Después de recibir el reporte de seguridad, Tesla corrigió la vulnerabilidad a principios de abril de 2021. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.