Especialistas en ciberseguridad reportan que el gobierno de Irán ha desplegado dos importantes operaciones de vigilancia y monitoreo en Internet con el propósito de rastrear las actividades de al menos mil disidentes y activistas políticos. Los presuntos objetivos de esta campaña residen en Irán, Estados Unidos, Reino Unido, entre otros.

Acorde a los especialistas, los grupos de hacking responsables de estas campañas emplean diversas técnicas de hacking, incluyendo el uso de spyware para computadoras personales y dispositivos móviles para espiar llamadas, mensajes de texto y de voz, archivos PDF e imágenes en diversos formatos.

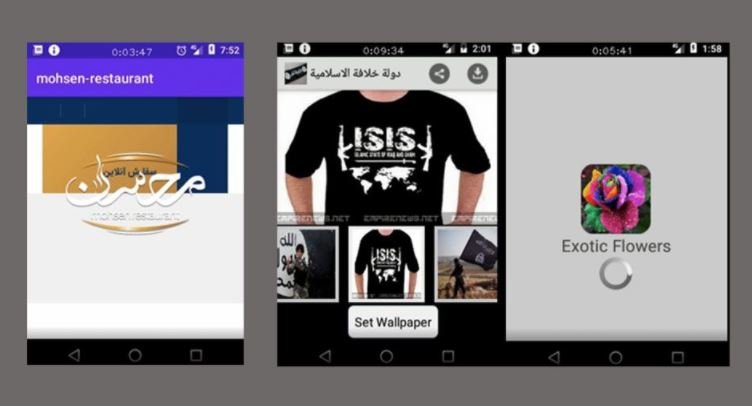

El reporte menciona que uno de estos grupos de hacking, identificado como APT-50 o Domestic Kitten, opera engañando a sus víctimas para que descarguen software malicioso en dispositivos móviles a través de diversos vectores de ataque, incluyendo:

- El uso de versiones maliciosas de juegos disponibles en Google Play Store

- Usando versiones falsas de una aplicación para un restaurante en Teherán

- Usando falsas herramientas de seguridad

- Distribuyendo una aplicación de fondo de pantalla maliciosa, misma que contiene imágenes pro-Estado Islámico cargadas de malware

- Usando una versión maliciosa de Google Play

Hasta el momento los investigadores han identificado a al menos mil 200 objetivos de este ataque, incluyendo al menos 600 ataques exitosos.

Sobre el segundo grupo de hacking participando en esta campaña, identificado como Prince Of Persia o Infy, los expertos afirman que han atacado las computadoras personales de los disidentes en al menos doce países a través de sofisticados mensajes de phishing. A pesar de los constantes señalamientos, el gobierno de Irán no se ha pronunciado al respecto.

La actividad de Domestic Kitten fue reportada por primera vez en 2018, cuando la firma de seguridad Check Point reportó la detección de evidencia de al menos 10 campañas maliciosas desplegadas desde 2017. Los expertos mencionaron que al menos cuatro de estas campañas siguen activas.

Los actores de amenazas recurren a blogs iraníes, canales de Telegram y mensajes SMS para tratar de llamar la atención de los objetivos y conseguir que instalen software malicioso en sus dispositivos. Este malware, identificado como Furball, cuenta con avanzadas características como:

- Grabación de llamadas y notas de voz

- Rastreo de la ubicación del dispositivo

- Extracción de mensajes de texto y registros de llamadas

- Robo de archivos multimedia

- Obtención de una lista de las aplicaciones instaladas

- Robo de archivos en almacenamiento externo

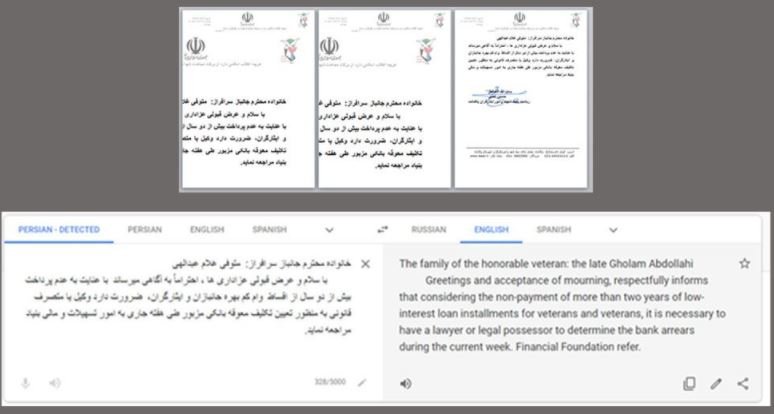

Por otra parte, los expertos mencionan que Infy ha estado activo al menos desde 2007. El más reciente ataque fue dirigido contra miles de PCs empleando correos electrónicos falsos con contenido atractivo, además de archivos adjuntos.

Si los usuarios interactuaban con este documento, se instalaba un malware espía con el que los actores de amenazas podían robar toda clase de información confidencial. Los expertos mencionan que las capacidades de este grupo de hacking son altamente sofisticadas, por lo que recomiendan permanecer alertas ante cualquier potencial ataque.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.