Los mantenedores de Drupal han anunciado el lanzamiento de un parche de seguridad para abordar una vulnerabilidad crítica en una biblioteca de terceros. La falla reside en PEAR Archive_Tar, una biblioteca desarrollada para soportar el manejo de archivos .tar en PHP; Las versiones afectadas del sistema de gestión de contenido (CMS) son 9.1, 9.0, 8.9 y 7.

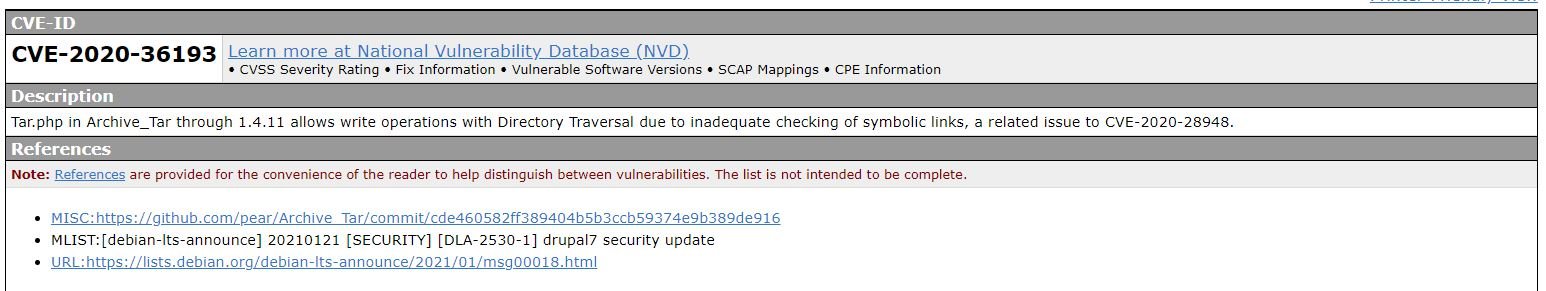

La vulnerabilidad fue identificada como CVE-2020-36193 y existe debido a verificaciones incorrectas en enlaces simbólicos, lo que deja Tar.php en Archive_Tap, que a su vez conduce a un cruce de directorios. La vulnerabilidad afecta a Archive_Tar desde v1.4.11 y los desarrolladores tuvieron que deshabilitar los enlaces simbólicos a nombres de archivos fuera de la ruta.

Los administradores de CMS señalaron que un actor de amenazas podría explotar fácilmente la falla de seguridad si Drupal está configurado para permitir la carga y el procesamiento de archivos en formatos .tar, .tar.gz, .bz2 y .tlz. Como medida de seguridad, los administradores del sitio web de Drupal pueden deshabilitar la carga de dichos formatos de archivo, así como la actualización a las últimas versiones de Drupal (9.1.3, 9.0.11, 8.9.13, 6 7.78).

Vale la pena mencionar que no se lanzarán correcciones para las versiones de Drupal anteriores a la v8.9x, ya que estas versiones de CMS han llegado al final de su vida útil.

Esta no es la única actualización de seguridad lanzada recientemente por la empresa. Hace unos días, Drupal anunció la solución para CVE-2020-28948, una falla de seguridad que también afecta a PEAR Archive_Tar y que puede haber sido explotada en forma salvaje causando la ejecución arbitraria de código PHP en los sistemas afectados.

En noviembre de 2020, los mantenedores de Drupal lanzaron una actualización de seguridad fuera de la marca establecida para abordar esta falla, ya que también hubo algunos informes de una prueba de concepto pública. Los equipos de seguridad de CMS consideraron que estas son fallas de seguridad críticas; sin embargo, los usuarios recordarán que esta es la segunda clasificación de gravedad más alta según el sistema de puntuación del NIST. En otras palabras, la buena noticia es que este no es una falla altamente crítica.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.