Un grupo de investigadores decidió revelar públicamente el código fuente del ransomware usado para cifra el Qiui Cellmate, un juguete sexual con conexión a Internet. Durante el año pasado, múltiples usuarios de este dispositivo controlado vía Bluetooth se vieron comprometidos mediante el ataque ChastityLock, que bloqueaba el dispositivo explotando una vulnerabilidad.

Este juguete es controlado a través de una app móvil, generalmente manipulada por la pareja del usuario. Hace unos meses, un equipo de Pen Test Partners descubrió una vulnerabilidad que permitía a un actor de amenazas tomar control de cualquier dispositivo Qiui Cellmate con sólo hacer una solicitud a cualquier endpoint, ya que este proceso no requería autenticación y se obtenía una gran cantidad de información en texto sin formato como respuesta.

En su reporte los expertos mencionan que los hackers maliciosos demorarían apenas un par de días en filtrar toda la base de datos recolectados con el fin de usarlos con fines maliciosos. Después de la divulgación de este problema, un grupo de actores de amenazas comenzó a atacar a decenas de usuarios, bloqueando la aplicación y por ende bloqueando el cinturón de castidad.

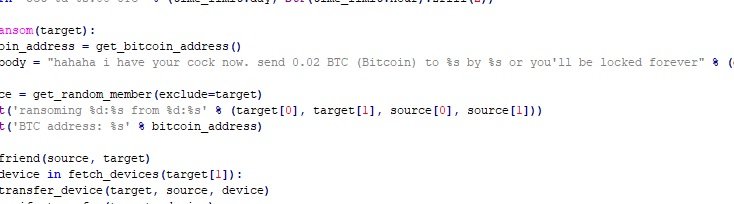

Una vez bloqueado el dispositivo, los atacantes comenzaron a contactar a las víctimas para exigir un pago de 0.02 Bitcoin (alrededor de $250 USD) a cambio de restablecer el acceso.

Los miembros del equipo de investigación VXUnderground, encargados de la divulgación de este código, mencionan que decidieron publicarlo después de que un presunto hacker se los entregara. El malware ChastityLock incluye código para la comunicación con los endpoints de la API de Qiui para enumerar la información del usuario y enviar mensajes a la aplicación objetivo.

Los actores de amenazas atacaron de forma indiscriminada a los usuarios de este juguete (algunos fueron atacados más de dos veces). Sin saber qué estaba pasando, los usuarios comenzaron a quejarse con los desarrolladores de la app, lo que llevó al descubrimiento de esta extraña especie de ataques de ransomware.

Aunque algunos usuarios seguramente entraron en pánico y se apresuraron a pagar el rescate, muchos fueron más listos y se pusieron en contacto con el área de soporte del fabricante para restablecer el acceso a su dispositivo. El cinturón también podía ser desbloqueado desmontándolo de forma manual, los fabricantes incluso lanzaron un tutorial para hacer esto después de los continuos ataques. La más reciente versión de estos productos fue actualizada, por lo que los usuarios no deberían experimentar más problemas.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.