Expertos reportan que un hacker ha publicado una lista de exploits de una línea para robar credenciales de VPN de casi 50 mil dispositivos VPN desarrollados por Fortinet. En la lista de objetivos vulnerables se encuentran múltiples dominios vinculados con los principales bancos y organizaciones gubernamentales de todo el mundo.

Estos exploits son completamente funcionales para el abuso de CVE-2018-13379, una vulnerabilidad de recorrido de ruta que afecta a prácticamente cualquier dispositivo Fortinet FortiOS SSL VPN sin actualizar. La explotación de la falla permite a los actores de amenazas no autenticados acceder a los archivos del sistema a través de solicitudes HTTP especialmente diseñadas.

El exploit permite a los atacantes acceder a los archivos sslvpn_websession de las VPN de Fortinet para robar las credenciales de inicio de sesión, lo que eventualmente permitiría a los actores de amenazas desplegar otros ataques, incluyendo infecciones de ransomware.

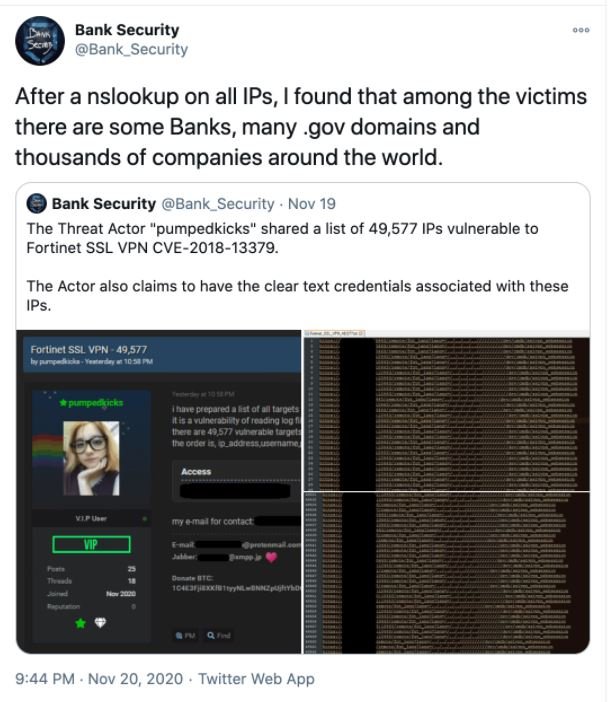

A pesar de que la falla fue detectada en 2018, especialistas en ciberseguridad creen que hasta 50 mil dispositivos podrían seguir expuestos a este ataque. La lista de 49 mil 577 objetivos potenciales fue publicada recientemente en un foro de hacking.

Después de un breve análisis de la lista se detectó que múltiples organizaciones públicas y privadas de todo el mundo podrían verse expuestas.

Los especialistas mencionan que a pesar de que la explotación de esta falla es muy simple, las organizaciones tienen un proceso de actualización demasiado lento, lo que permite a los atacantes seguir explotando errores que ya han sido corregidos: “Esta es una vulnerabilidad antigua, bien conocida y fácilmente explotada. Los atacantes ya la usan para mucho tiempo. Desafortunadamente, las empresas tienen un proceso de parcheo muy lento o un perímetro de exposición incontrolado en Internet, por lo que los atacantes son capaces de explotar estas fallas para comprometer empresas de todos los sectores con relativa sencillez”.

Fortinet no se ha pronunciado al respecto, aunque la compañía ya hizo su trabajo corrigiendo la falla cuando fue reportada y solicitando a los usuarios de instalaciones afectadas actualizar a las versiones más recientes.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.