Un reciente reporte de seguridad menciona que el actor de amenazas identificado como Guildma ha desarrollado nuevas características pensando en atacar a nuevos objetivos con múltiples variantes de hacking. Ghimob, su más reciente creación, apunta contra aplicaciones de banca móvil, plataformas de intercambio de criptomoneda y otros desarrollos tecnológicos en Alemania, Portugal y algunos sectores de América Latina.

Los especialistas en seguridad de Kaspersky mencionan que Ghimob es un poderoso software malicioso con el que los actores de amenazas podrían acceder a los dispositivos comprometidos de forma remota con el fin de completar operaciones financieras usando los dispositivos de las víctimas, por lo que los sistemas de seguridad de las plataformas bancarias o de criptomoneda no podrían detectar la actividad maliciosa.

“Cuando los hackers logran acceder al dispositivo comprometido, pueden habilitar una pantalla negra superpuesta o abrir una ventana de navegador para que el usuario no pueda visualizar las acciones arbitrarias que los criminales realizan en sus plataformas financieras”, menciona el reporte de los especialistas.

Algo que ha llamado la atención sobre Ghimob es su uso de C&C con respaldo protegido por Cloudflare, ocultando su C&C real con DGA y otros métodos. Por otra parte, aunque no parece funcionar como malware-as-a-service (MaaS), Ghimob cuenta con características mucho más avanzadas que variantes de malware similares como BRATA o Basbanke.

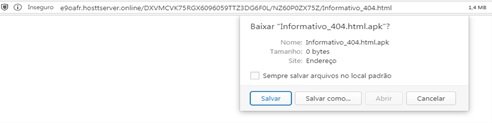

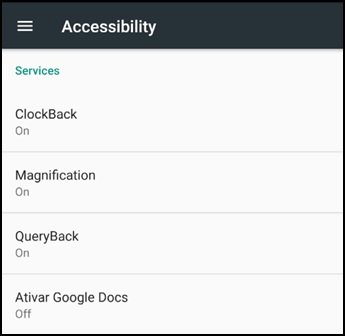

Sobre su método de infección, los expertos de Kaspersky mencionan que los actores de amenazas emplean URLs maliciosas para infectar sistemas Windows y Android. Estas URLs contienen el instalador de Ghimob según el sistema objetivo. En Android, la APK descargada se hace pasar por el instalador de una aplicación legítima, aunque sobra decir que esta APK no se descarga desde Google Play. Después de la instalación, la aplicación abusará del modo de accesibilidad en el sistema objetivo para ganar persistencia, deshabilitar su desinstalación manual y permitir que un troyano bancario busque información confidencial.

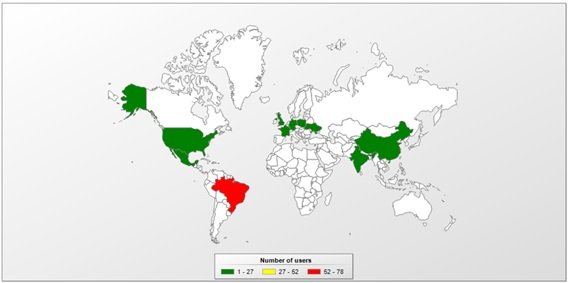

Los datos recolectados por Kaspersky muestran que una gran parte de las víctimas de este ataque residen en Brasil, aunque no es el único lugar donde se ha detectado actividad maliciosa relacionada con Ghimob.

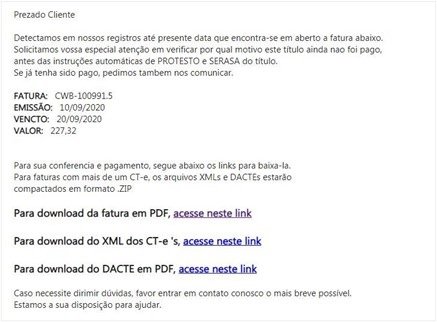

Para atraer a las potenciales víctimas, los actores de amenazas redactan un correo electrónico como si fuera enviado por un acreedor, mientras que la APK maliciosa pretende ser Google Defender, Google Docs o cualquier otra aplicación de confianza.

Si el ataque es exitoso, el malware intentará detectar emuladores comunes, verificar la presencia de un depurador adjunto al proceso y al archivo de manifiesto, además de buscar una marca depurable. Si alguno de estos está presente, el malware simplemente se elimina.

Por otra parte, en caso de pasar las comprobaciones el usuario encontrará una ventana de accesibilidad de Android predeterminada, pues el malware depende de esta accesibilidad para su funcionamiento correcto.

Desde un inicio los expertos vincularon esta campaña con Guildma, un conocido troyano bancario detectado por primera vez en Brasil. Los especialistas recomiendan a las instituciones financieras mejorar sus mecanismos de seguridad e impulsar la implementación de tecnología anti fraude para prevenir los ataques de esta familia de troyanos móviles.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.