Los especialistas en ciberseguridad de Trend Micro llevan meses analizando los incidentes de seguridad asociados a la variante de malware conocida como SLUB, lo que les ha permitido realizar hallazgos interesantes sobre su funcionamiento. Aunque en incidentes anteriores los actores de amenazas apuntaron contra implementaciones de Slack y GitHub, la más reciente campaña de ataque se enfocó en el servicio de chat en línea Mattermost, abusando de su código abierto para realizar acciones maliciosas.

Los desarrolladores de Mattermost reconocieron el incidente a través de un comunicado, señalando que esta es una violación contra sus Condiciones de Uso. Mattermost también compartió un método por el que los usuarios pueden denunciar el uso malicioso de esta plataforma.

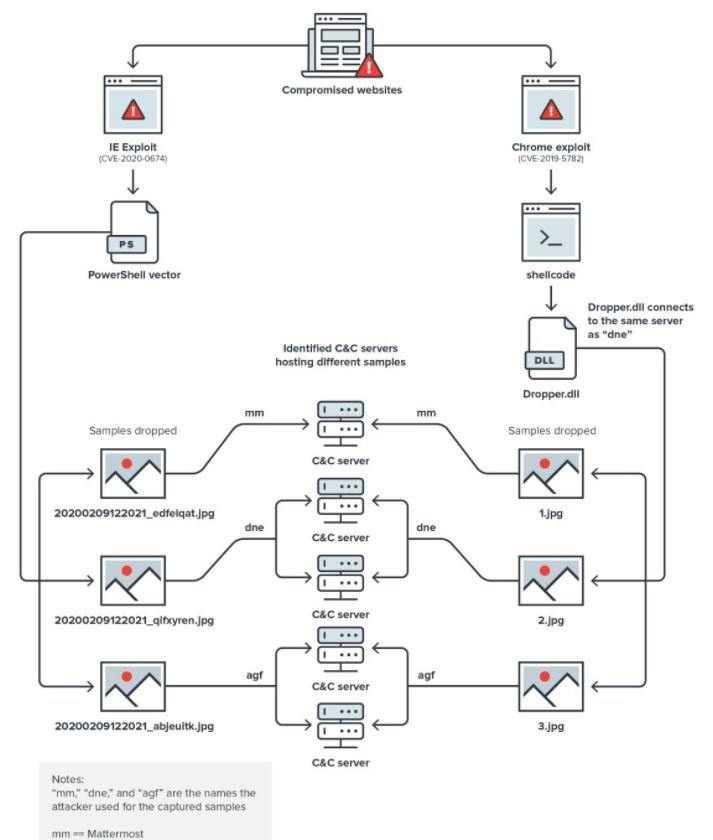

Durante el análisis de esta campaña, denominada Operation Earth Kitsune, los expertos encontraron cinco servidores de comando y control (C&C), siete muestras de malware y cuatro tipos de error diferentes que los actores de amenazas han empleado para infectar sitios web con SLUB. Acorde a Trend Micro, el Consejo Nacional de Coordinación Coreano-Americano (KANCC) ha estado dirigiendo a los usuarios de su sitio web a la plataforma de Hanseattle.

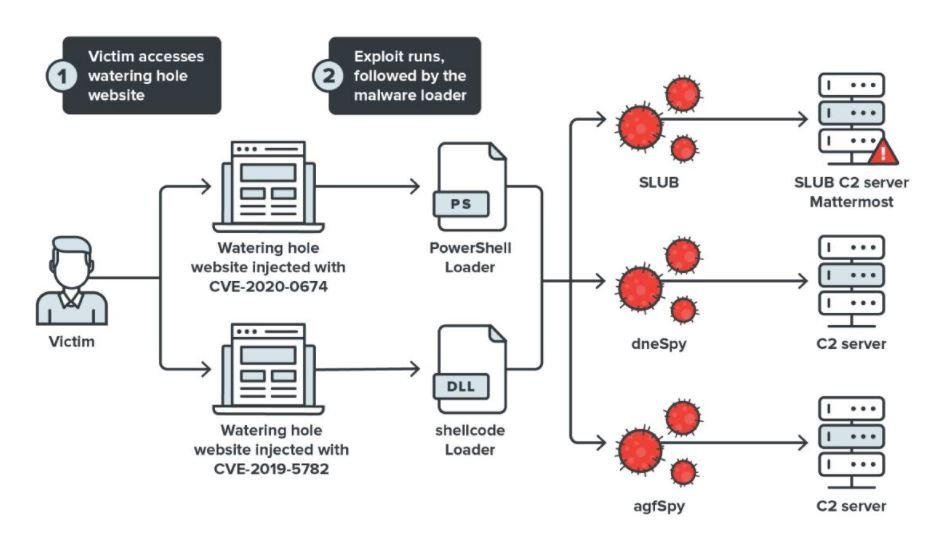

“Los usuarios que accedieron a este sitio fueron redirigidos a una prueba de concepto (POC) de CVE-2019-5789, una vulnerabilidad presente en el sistema chromium de Google Chrome”, menciona el reporte. Los investigadores mencionan que este ataque no solo se relaciona con una versión armada del exploit de Chrome, sino que también se infectaba a las víctimas con tres diferentes muestras de malware.

Los actores de amenazas también usaron CVE-2020-0674, una falla en Internet Exploter que podría haber puesto en riesgo miles de sitios web empleando un loader de PowerShell que se conectaba a los mismos servidores C&C que el PowerShell usado para explotar la falla anterior. Finalmente, los hackers maliciosos explotaron fallas como CVE-2016-0189 y CVE-2019-1458. Además de los sitios mencionados durante esta campaña, los servidores comprometidos usan las versiones 4 o 5 del Sistema de Gestión de Contenido (CMS) GNUBoard.

Los ataques de SLUB no son el único componente de esta campaña, puesto que los investigadores detectaron dos variantes de malware adicionales identificadas como dneSpy y agdSpy, cuyo objetivo parece ser dotar a los hackers de control adicional sobre el sistema comprometido. La investigación sigue en curso, por lo que más detalles sobre los operadores de esta campaña maliciosa podrían ser revelados en breve.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.