Los investigadores de Kaspersky han reportado el hallazgo de una muestra de software espía para Android que no parece haber sido detectado anteriormente; la muestra fue detectada en una aplicación de viaje para usuarios en India. Análisis posteriores detectaron que esta muestra podría estar relacionada con GravityRAT, un troyano de acceso remoto (RAT) con amplia presencia en territorio indio con capacidad para operar en múltiples plataformas, incluyendo Android y MacOS.

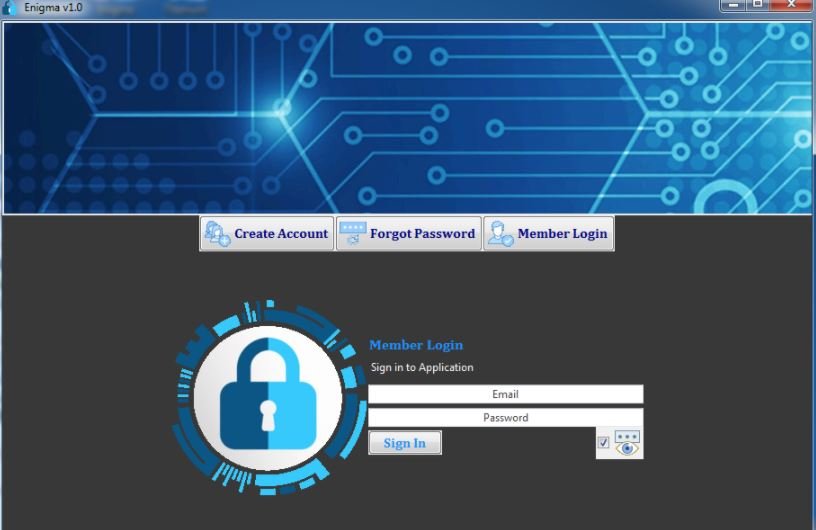

Detectado en 2015, GravityRAT ha sido utilizado en diversos ataques de alto perfil, incluyendo campañas maliciosas apuntando contra oficiales militares en India. A pesar de que al inicio los hackers parecían apuntar solo contra sistemas Windows, sus desarrolladores la han convertido en una herramienta multiplataforma.

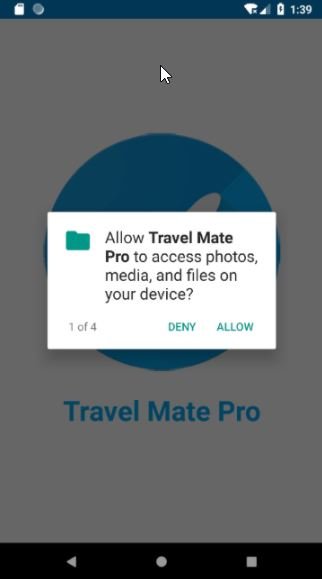

La muestra recolectada ha sido de gran utilidad para que los investigadores analicen todos los cambios realizados por los desarrolladores, por lo que han concluido que esta no es una típica muestra de software de Android. El análisis C&C reveló varios módulos maliciosos adicionales, también relacionados con los desarrolladores de GravityRAT. En general, se encontraron más de 10 versiones de GravityRAT, distribuidas bajo la apariencia de aplicaciones legítimas; empleados de forma conjunta, los módulos permiten a los actores de amenazas acceder a los sistemas operativos comprometidos.

Los diversos módulos de GravityRAT pueden recuperar datos del dispositivo, registros de navegación, listas de contactos, direcciones email, registros de llamadas y mensajes de texto. Además, el troyano busca acceso a los archivos con extensiones como .jpg, .jpeg, .log, .png, .txt, .pdf, .xml, .doc, .xls, .xlsx, .ppt, .pptx, .docx y .opus.

El hecho de que GravityRAT se haya convertido en una amenaza multiplataforma es muestra clara del desarrollo que han conseguido sus creadores, por lo que la prevención de un ataque es fundamental.

Para prevenir cualquier intento de ataque, los expertos recomiendan evitar la descarga de aplicaciones de fuentes desconocidas, pues esta es la principal estrategia de los hackers para infectar a los usuarios de dispositivos móviles. Sobre la detección a nivel endpoint, los expertos recomiendan recurrir a las soluciones tradicionales con el fin de proteger sus redes de la actividad de los espías.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.